Cuando comenzamos 2022, una esperanza comenzaba a crecer en buena parte del mundo: las vacunas para reducir los contagios y los síntomas de la COVID-19 surtieron efecto y llegaron a más grupos de la población. Lentamente, aspectos de la vida prepandémica volvían a materializarse y, después de dos años dramáticos, el mundo parecía realinearse.

Pero el año inició con tumulto mundial: una invasión en Europa oriental creaba una crisis humanitaria de incalculable costo humano, que a su vez desviaba la atención de otras crisis en África oriental, en Asia meridional, en América Latina. Nuevas desigualdades, internas y externas, se hicieron patentes, ahora bajo la presión del riesgo vital de una pandemia que no termina.

Como en buena parte del mundo, América Latina ha visto el agravamiento de las distintas crisis superpuestas, agudizadas por un horizonte de crisis económica que está en pleno desarrollo. Aun así, grandes aires de esperanza se sintieron en la región, en la resistencia al abuso y la injusticia, y en la participación política en varias elecciones.

En América Latina, el 2022 partió con revelaciones de hackeo a periodistas en El Salvador, en una réplica de lo que fue descubierto años antes en México, revelando que el espionaje ilegal estatal con herramientas importadas continúa en la región.

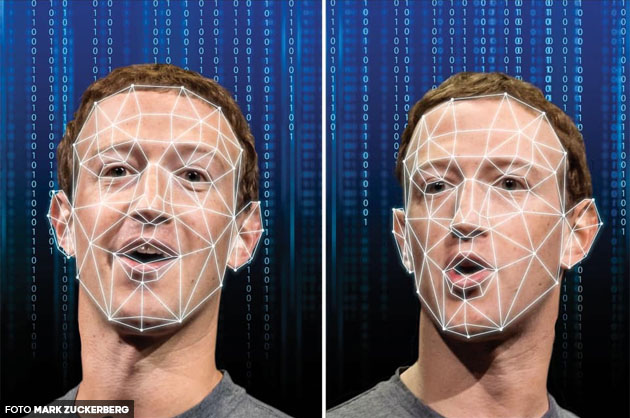

A la vez, la vigilancia masiva todavía es una disputa inconclusa. En una insigne victoria para el activismo local, en México el invasivo Padrón Nacional de Usuarios de Telefonía Móvil (PANAUT), aprobado a fines de 2021, fue declarado inconstitucional, impidiendo la vinculación entre la identidad de un usuario de teléfono y su información biométrica, entre otros datos, en una decisión anunciada en abril. Poco antes, se había detenido en el metro de San Pablo, Brasil, el uso de un sistema de reconocimiento facial automatizado, aunque luego fue autorizado por la justicia. Esa batalla continúa, ahora contra una iniciativa por extender el reconocimiento facial a toda la urbe. En la Ciudad de Buenos Aires, en tanto, la justicia declaraba la inconstitucionalidad de un sistema de reconocimiento facial.

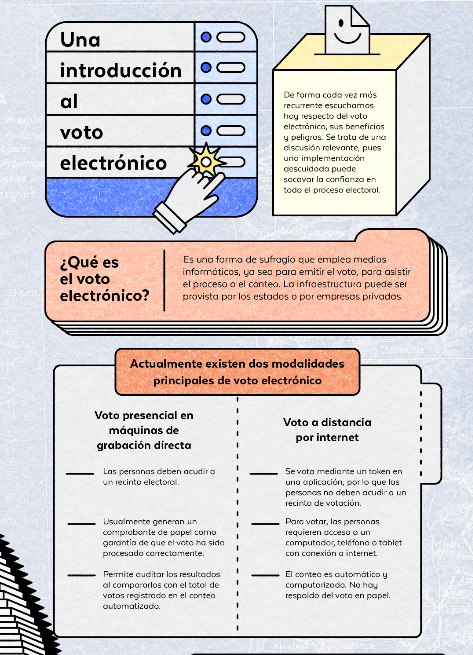

En Colombia, una preocupación constante por la incorporación de mecanismos legales para fórmulas riesgosas de identidad digital, como también un debate sobre neutralidad de la red y zero-rating se tomaron parte de la agenda después de la fuerte escalada de violencia de las protestas de 2021. El uso de máquinas digitales para el proceso electoral fue, como siempre, objeto de escrutinio.

Al igual que en Colombia, y ante los ojos del mundo, una nueva elección presidencial en Brasil ofrecía esperanza, pero también mostraba algunos de los peores temores de la región: torpes intentos de control de la desinformación amenazaban con alterar el funcionamiento de la mensajería personal, mientras varias acusaciones de desinformación enfrentaban al gobierno y a las iniciativas de empresas privadas por controlar el discurso en línea. Que todo eso ocurriera mientras aumentaba el gasto en tecnología de hackeo y vigilancia hacía temer por el futuro.

Por cierto, las protestas sociales de los últimos años no cesaron. En Ecuador, fuimos parte del reclamo de la sociedad civil en rechazo a la represión y la vigilancia en el marco de protestas sociales a mediados de año. Presentamos a la ONU múltiples antecedentes sobre situaciones de afectación de derechos, especialmente vinculados a la expresión y la protesta, en un informe dentro del contexto del Examen Periódico Universal. En paralelo, continúa el cuestionado juicio contra Ola Bini a pesar de las reportadas infracciones al debido proceso. También vimos que persiste la represión de la expresión y la protesta en Nicaragua, incluido el allanamiento y cierre de organizaciones y de medios de comunicación, alarmando a expertos internacionales que exigen visitar el país. Y, en Venezuela, informes tanto de la industria de las telecomunicaciones como de la sociedad civil, mostraron el nivel de vigilancia y represión en ese país.

Al mismo tiempo, Brasil progresaba en un área sensible para toda la región: la protección de datos personales. Sin ser un debate ajeno a la contingencia, Brasil avanzó en el otorgamiento de autarquía de carácter especial a su nueva autoridad de control de datos personales. Por su parte, Ecuador –que promulgó su ley en 2021– inició este año el proceso de reglamentación de la ley. En Chile, paso a paso se Avanza en un proyecto de reemplazo a una ley que hoy es ineficaz ante casos públicos de vulneración de los derechos sobre los datos.

También hubo otros relevantes debates legislativos en la región, para los que este recuento quizás no basta. Fuimos testigos de la discusión por una nueva ley de inteligencia artificial en Brasil, como también en iniciativas de leyes sobre ciberseguridad, sobre desinformación y sobre ciberdelitos en varios países de la región. Nuestro trabajo de monitoreo continúa con intensidad para identificar las oportunidades, los riesgos a las libertades y derechos que puedan acompañar a esas iniciativas. Nos involucramos en la discusión por una nueva constitución en Chile, con propuestas surgidas desde distintos lugares y grupos del país.

No obstante también aprovechamos instancias globales que afectan a América Latina. Como ejemplos, contribuimos a informes de oficinas de expertos de Naciones Unidas sobre apagones de internet y sobre inteligencia artificial y privacidad. Participamos en procesos como la reunión de plenipotenciarios de la UIT, en la peligrosa discusión por un nuevo tratado sobre ciberdelitos, en el debate global sobre normas para el comportamiento de los Estados en el ciberespacio, y mucho más.

Mirar hacia el futuro

Todo lo anterior es apenas una muestra de lo intenso que fue el trabajo del año desde nuestro activismo. No obstante, también hubo muchísima colaboración, la misma que creemos que es parte esencial de la proyección hacia el futuro de la labor de Derechos Digitales.

Como organización, el año también fue de oportunidades de cooperación cruciales para la región. Volvimos a albergar un evento virtual de difusión, intercambios y aprendizajes. Participamos muy activamente en la organización del Foro de Gobernanza de Internet de América Latina y el Caribe, el LAC IGF. Nos reunimos con nuestras aliadas de la coalición Al Sur para comenzar a pensar en el futuro, en un primer encuentro presencial después de años. Mantuvimos numerosos talleres y reuniones con organizaciones e instituciones a nivel regional y global. Y nos sumamos como socios organizadores, con esperanza, al Movimiento por una Mejor Internet.

Logramos también apoyar a 21 iniciativas de acción de 12 países de la región a través de nuestro Fondo de Respuesta Rápida, no solo facilitando la respuesta ágil a situaciones de emergencia, sino también favoreciendo el aprendizaje en múltiples contextos de activismo. Es a través de procesos como este que la colaboración de 2021 con el ODIA argentino ayudó en la declaración de inconstitucionalidad del sistema de reconocimiento facial en Buenos Aires. Mecanismos de apoyo como este Fondo demuestran que existen nuevas posibilidades para la articulación de organizaciones en la región.

Lo más importante: en una época global de grandes cambios, consolidamos un equipo sólido, de muy diversos orígenes y perfiles, fortaleciendo nuestra capacidad de trabajar en distintos ámbitos. Sabemos que en 2023 habrá más cambios, pero también que con ellos vendrán nuevas oportunidades de colaboración interna y externa.

Aunque ha sido un año desafiante, sentimos orgullo por el camino recorrido y mucha esperanza en el que queda por recorrer. La mirada introspectiva ha sido fuente de gran aprendizaje, como también de importante reflexión sobre lo que necesitamos seguir haciendo. Porque creemos en nuestro derecho y en nuestra capacidad de crear un futuro más justo para América Latina, reconocemos lo que significa el fin de 2022 y damos la bienvenida a 2023.