En 2018 la ciberseguridad ocupó la portada de todos los grandes medios y se transformó en un tema prioritario para gobiernos y las empresas privadas. No podía ser de otra forma: a medida que la tecnología pasa a ser un componente crucial de nuestra economía, en nuestras comunicaciones y en casi todos los aspectos de nuestra vida cotidiana, se vuelve necesario que el entorno digital sea seguro.

En este contexto, la implementación de las disposiciones del Convenio de Budapest sobre ciberdelincuencia se presenta como una oportunidad para que Chile actualice su marco normativo y así enfrente de forma efectiva el fenómeno de la cibercriminalidad.

Lamentablemente, el proyecto de ley ingresado por el Ejecutivo — y que hoy se discute en la Comisión de Seguridad Pública del Senado — contiene disposiciones que, lejos de permitir que las personas y las empresas se desenvuelvan de forma más segura en el ciberespacio, podrían deteriorar la labor de quienes se dedican a la ciberseguridad en nuestro país.

Las personas abajo firmantes, académicos y profesionales, integrantes de la sociedad civil y expertos en ciberseguridad, hacemos un llamado al gobierno y a quienes conforman la Comisión de Seguridad Pública del Senado para subsanar los siguientes aspectos del proyecto:

- Criminalización del pentesting: Esta práctica es fundamental para el ecosistema de la ciberseguridad, ya que otorga a consultores independientes la capacidad de probar la seguridad de los sistemas informáticos y reportar, de buena fe, eventuales vulnerabilidades a su administrador. En la versión actual del proyecto de ley, el delito de acceso informático exige que este se haya realizado de forma “indebida”, es decir, sin permiso. Esto abre la puerta para la criminalización de una actividad que no solo es lícita, sino que es esencial para permitir el diagnóstico y reporte de vulnerabilidades informáticas.

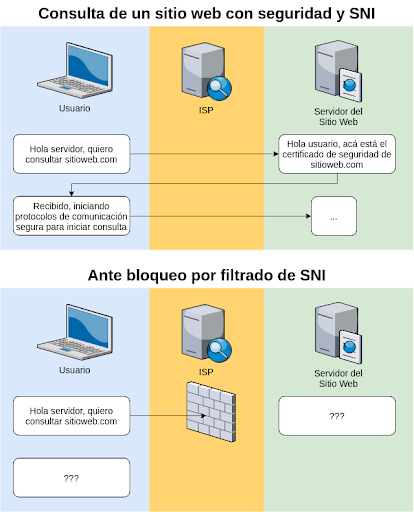

- Utilización del cifrado como agravante penal: El proyecto establece que la responsabilidad penal se verá agravada cuando se utilice tecnología de cifrado para obstaculizar la labor de la justicia. Esta propuesta es técnicamente inconducente, ya que es una tendencia a nivel de industria y de estandarización a nivel mundial la implementación de tecnología de cifrado de punta a punta en sus productos. Por otro lado, el cifrado es un elemento esencial para fomentar la seguridad de las comunicaciones y transacciones. Tal como establece la Política Nacional de Ciberseguridad, es labor del Estado promover la tecnología de cifrado, no obstaculizar su uso.

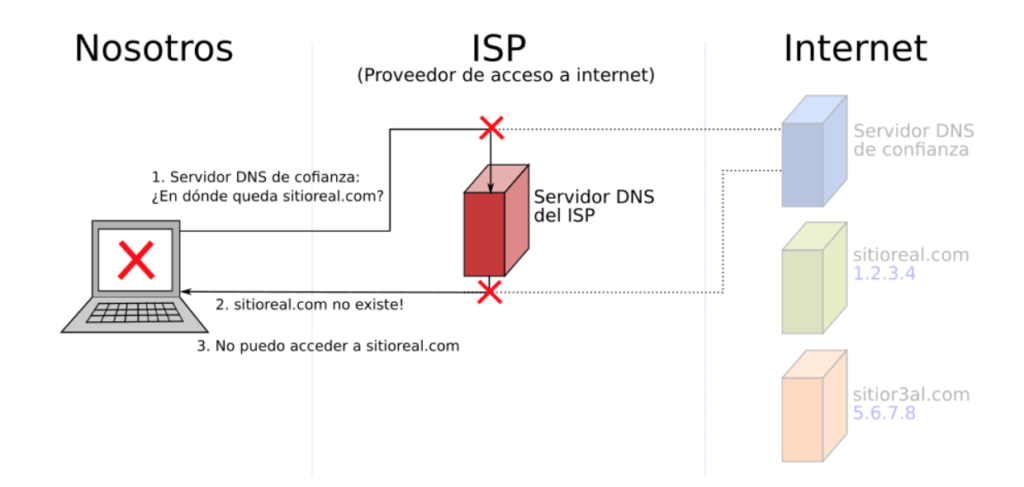

- Aumento del período de retención de metadatos: El proyecto aumenta de uno a dos años el período en que las empresas proveedoras de internet tendrán que almacenar datos de tráfico de sus usuarios, e incrementa la variedad de tipos de datos e informaciones a retener. Consideramos que esta obligación es desproporcionada y contraria al derecho a la privacidad de los ciudadanos, y expone innecesariamente información altamente sensible a ser objeto de filtración, ataques informáticos o uso no autorizado, volviendo a los usuarios más vulnerables.

- Sobre la evidencia digital: Se plantea que los procedimientos de preservación y custodia se ajusten a lo que indique una persona (Fiscal Nacional), pero no hace referencia a que una entidad, como el Instituto Nacional de Normalización (INN) sea quien dicte los marcos referenciales para este tipo de procesos que son extremadamente delicados, ya que pueden constituir pruebas que permitirían la acusación penal de una persona. Actualmente existen normas internacionales que velan por el tratamiento de la evidencia digital de forma adecuada y que incluso la OEA promueve. No parece prudente que sea únicamente una persona quien dicte los procedimientos que se deben utilizar en informática forense como normativa legal.

Firmantes:

- María Paz Canales, directora ejecutiva Derechos Digitales

- Joshua Provoste, Investigador de Seguridad Informática

- Alejandro Barros, Académico Asociado – Centro de Sistemas Públicos (U. de Chile)

- Juan Anabalón, Presidente del Information Systems Security Association (ISSA Chile)

- Pablo Contreras, Académicos Universidad Autónoma de Chile

- Paulo Colomés F, Académico e Ingeniero de proyectos en NIS.CL

- Leo Soto M., Consultor Lider para Banca y Pagos en Continuum.

- Ignacio Parada Poblete, Presidente de MITI A.G. – Asociación Gremial Mejor Industria TI.

- Claudio Álvarez Gómez, Académico Universidad de los Andes

- Mauricio Castro, CTO Magnet SpA

- Alma Negrete, Gerente General DevArtisan SpA

- Tomás Vera, CINNO Zenta Group SpA

- Luis Cruz, Managing Director en 2Brains

- Gert Findel, Director Ejecutivo Acid Labs

- Manuel Moreno, CEO GlobalSecure Academy

- Manuel Suárez, Gerente General Synaptic

- Javier Urrutia T, CEO coreDevX SpA

Puedes adherir firmas, a título institucional o personal, a través del siguiente formulario: