Creciente es el interés en el espionaje digital por parte de los gobiernos de América Latina. Esta es una de las conclusiones de “Hacking Team: malware de espionaje en América Latina”, un nuevo informe realizado por Derechos Digitales y que revela que la gran mayoría de los países de la región estuvieron involucrados con Hacking Team, la cuestionada empresa italiana creadora de Remote Control System (RCS), un software espía que se vende a organizaciones gubernamentales alrededor del mundo.

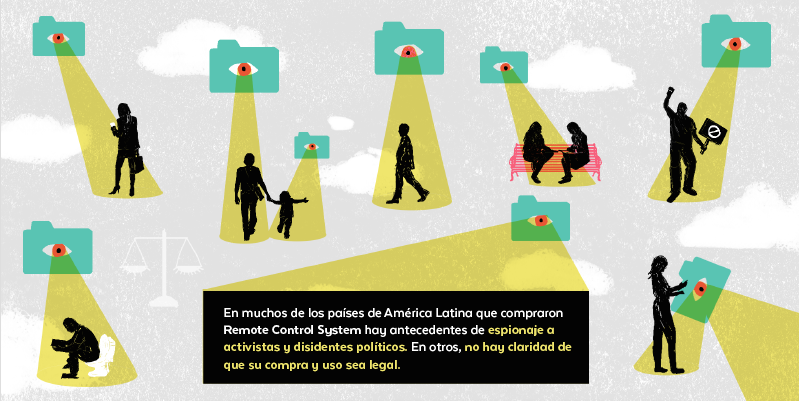

Brasil, Chile, Colombia, Ecuador, Honduras, México y Panamá compraron licencias para el uso de Galileo o DaVinci, los nombres comerciales de RCS. Argentina, Guatemala, Paraguay, Perú, Uruguay y Venezuela contactaron a la empresa y negociaron precios, pero no hay información respecto a si las ventas fueron concretadas.

Las compras y negociaciones se hicieron través de empresas intermediarias. Las más recurrentes fueron Robotec, en Colombia, Ecuador y Panamá, y NICE Systems, en Colombia, Honduras y Guatemala.

Las negociaciones se realizaron en secreto, hasta que el 5 de julio de 2015 se expusieron públicamente 400 GB de información de la empresa, incluyendo correos electrónicos, facturas, documentación interna y parte del código de Hacking Team.

RCS es un software capaz de acceder a cualquier tipo de información contenida en una computadora o teléfono celular: contraseñas, mensajes y correos electrónicos, contactos, llamadas y audios de teléfono, micrófono y webcam, información de herramientas como Skype y otras plataformas de chat, posición geográfica en tiempo real, información almacenada en el disco duro, cada una de las teclas apretadas y clics del mouse, capturas de pantalla y sitios de internet visitados, y más. En otras palabras, prácticamente todo lo que transcurre en un equipo personal.

Del análisis de las normas vigentes en cada uno de los países que se relacionaron con Hacking Team, así como de las notas de prensa que surgieron en la región a tras las revelaciones, el informe concluye que el software de Hacking Team es contrario a los estándares legales de cada país, y además violatorio de los derechos a la privacidad, a la libertad de expresión y al debido proceso. Considerando la relación cercana que nuestra región tiene con el autoritarismo, es especialmente preocupante que las autoridades cuenten con herramientas de este tipo.

En Ecuador se utilizó tecnología de Hacking Team para vigilar a Carlos Figueroa, opositor del gobierno de Rafael Correa. En México, un país que vive una seria crisis de derechos humanos, ocho de las diez autoridades que compraron RCS no están facultadas para ejercer actividades de vigilancia; El Centro de Investigación y Seguridad Nacional (CISEN), un organismo de inteligencia, realizó 2,074 órdenes judiciales para poder utilizar el software; hasta la fecha, no se sabe si su uso es justificado.

La filtración también reveló que de la información de Hacking Team permitió saber que la Drug Enforcement Agency (DEA) de Estados Unidos intercepta todas las comunicaciones de todos los ciudadanos colombianos. Así mismo, se sospecha del uso de herramientas de este tipo contra Vicky Dávila, periodista que investiga una red de prostitución masculina al interior de la policía.

En Panamá, el ex presidente Ricardo Martinelli estuvo personalmente al tanto de las negociaciones con Hacking Team. En Chile, en cambio, la Policía de Investigaciones dijo en un comunicado que la vigilancia se hacía con fines estrictamente legales y bajo orden judicial. Sin embargo, las órdenes judiciales en este caso no son suficientes para garantizar el uso legítimo del software de espionaje.

En términos legales, este tipo de software no está regulado explícitamente en ningún país. En México y Colombia existen disposiciones amplias al respecto, pero con lenguaje vago e impreciso. La ausencia de regulación deja al arbitrio de las autoridades, muchas veces corruptos, el uso, aplicación y objetivos de RCS.

Si bien la interceptación de comunicaciones bajo orden judicial está regulada en todos los países, con mayores o menores salvaguardas, esta no es suficiente pues el software de Hacking Team es mucho más invasivo que una mera interceptación: abarca el acceso a documentos, webcam, disco duro, teclado y geolocalización de los equipos afectados. Como esto no es parte de la legislación, dudosamente es parte del orden judicial, por lo que el derecho al debido proceso también se ve vulnerado.

Cabe resaltar que en casi todos los países analizados existen sanciones penales contra quien invada o intervenga los sistemas informáticos o las comunicaciones privadas de una persona fuera de la legalidad de una investigación. Sin embargo, sólo Panamá ha abierto procesos al respecto.

El problema del espionaje indebido va mucho más allá de Hacking Team, implica a un mercado global que abusa de la tecnología de vigilancia en manos de gobiernos alrededor del mundo. En este sentido debe existir mayor transparencia en el uso y adquisición de estas herramienta, una discusión abierta sobre los estándares que deben regir esta tecnología y además sanciones penales en los casos que lo ameriten.