Temática: Privacidad

Informe de investigación operación y uso de herramientas de privacidad y anonimato en Argentina (2018)

Análisis del marco legal relativo a la operación y uso de herramientas de privacidad y anonimato en Costa Rica (2018)

Legalidad del proyecto Tor: La herramienta del siglo XXI que garantiza la privacidad y su uso en México (2018)

Con el fin de preservar la seguridad de quienes navegan en internet, proyectos como Tor se han desarrollado para proteger a las personas. Sin embargo, es necesario conocer las implicaciones legales que comprenden estas herramientas.

Chile bajo Examen Periódico Universal de obligaciones de DDHH: El futuro es ahora

El próximo 22 de enero, Chile se someterá al Examen Periódico Universal (EPU) de Naciones Unidas, uno de los instrumentos más importantes para medir el compromiso efectivo de los Estados con los derechos fundamentales. El proceso consiste en un examen de la situación de derechos humanos en el país y, en ese sentido, es una excelente oportunidad para visibilizar las situaciones de vulneración que puedan existir, al igual que revisar y hacer efectiva la vigencia de los tratados internacionales suscritos por el país, así como proponer soluciones de mejora a través de la posibilidad que tienen los 193 países miembros de la ONU para hacer recomendaciones.

La sesión de revisión tendrá lugar en enero y, como preparación, entre el 10 y 21 de diciembre se desarrollaron las pre-sesiones del Período 32 del EPU en Naciones Unidas, donde distintas organizaciones de la sociedad civil plantearon a los representantes de los Estados miembros sus recomendaciones. En el caso de Derechos Digitales, estas fueron formuladas en dos reportes alternativos presentados en julio pasado, en colaboración con Ciudadano Inteligente, Fundación Pro Acceso, Privacy International y la Asociación para el Progreso de las Comunicaciones (APC). En la pre-sesión de Chile, Derechos Digitales fue invitada como una de las oradoras de la jornada, lo que representó una oportunidad única para poner en conocimiento de la comunidad internacional la situación crítica de derechos humanos que vive Chile en relación al uso de la tecnología.

Además, durante estas dos semanas Derechos Digitales sostuvo más de 30 reuniones bilaterales, dando a conocer a representantes de diversos países la forma en que los derechos humanos están siendo impactados por la tecnología en Chile, exponiendo a sus habitantes a situaciones de desprotección y vulneración.

Con estupor los representantes de los Estados mienbro nos escucharon describir la operación Huracán y cómo en Chile se restringen ilegítimamente los derechos civiles y políticos del pueblo Mapuche, al intentar interceptar comunicaciones privadas de sus representantes, vulnerando no solo su derecho a la privacidad, sino además ejerciendo nuevas formas de violencia institucional a través del uso de la tecnología, intentando criminalizarlos a través de la implantación de pruebas falsas en sus teléfonos celulares. También compartimos con los representantes de diversos Estados la preocupante acción de agentes de la policía y de servicios de inteligencia que han vigilado y monitoreado a activistas políticos, periodistas y medios de comunicaciones, tanto en espacios físicos como digitales, restringiendo la libertad de expresión y su habilidad de organizarse políticamente.

En ese sentido, Derechos Digitales ha propuesto que los Estados recomienden a Chile mejorar los estándares legales que rigen a las fuerzas de inteligencia y policía, exigiéndoles mayores niveles de responsabilidad y control en el ejercicio de sus facultades. Del mismo modo, hemos instado para que los países recomienden garantizar el respeto de la privacidad, la libertad de expresión y de asociación, tanto en espacios físicos y digitales, como lo han repetido insistentemente los órganos y procedimientos especiales de Naciones Unidas.

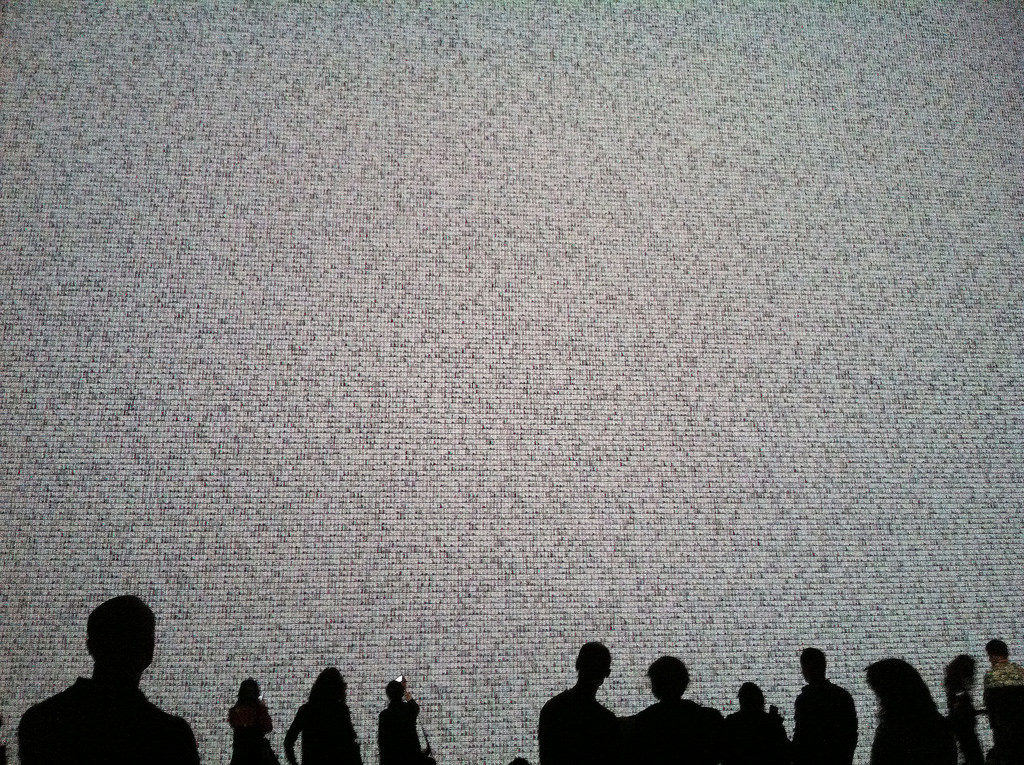

Otro de los puntos relevantes a la que quisimos llevar la atención de los representantes de los Estados miembros de la ONU se relaciona con el uso creciente de diferentes tecnologías de vigilancia – tanto de parte de los privados, como por el Estado – y la vulneración de derechos que se produce, por ejemplo, en la implementación de sistemas de identificación biométricos en Malls de la capital (cámaras de reconocimiento facial) y en las medidas de efienciencia implementadas por JUNAEB (enrolamiento de huellas digitales de menores de edad beneficiarios de alimentación). Hemos puesto en conocimiento de la comunidad internacional que el Estado chileno ha decidido enfrentar la seguridad pública mediante una vigilancia distópica, propia de países autoritarios como China, así como enfrentar sus problemas de eficacia en la entrega de alimentos con sistemas que no tenemos idea ni cómo funcionan, ni qué estándares de seguridad tienen, ni cómo pueden utilizar en el futuro o poner en riesgo los datos biométricos de los niños, niñas y adolescentes más vulnerables de la población. Así, hemos hecho un llamado a los representantes de distintos Estados a formular recomendaciones para la implementación de procesos de evaluación de impacto que puedan prevenir la desproporción en la afectación de derechos que este tecnosolucionismo genera.

Además hemos solicitado a los representante de Estado que recomienden incorporar el uso responsable de tecnologías por parte de compañías privadas al Plan de Acción Nacional de Derechos Humanos y Empresas de Chile, y que el Estado de Chile limite su colección de datos personales para la implementación de políticas públicas, siguiendo los estándares de legalidad, necesidad y proporcionalidad, e incorporando además mecanismos participativos de la comunidad afectada por tales políticas.

Por último, y no menos importante, hemos solicitado a los representantes de Estados que transmitan a través de sus recomendaciones la necesidad de que el Estado chileno se haga cargo en forma integral de la violencia contra las mujeres en su expresión digital, incorporando la temática en sus programas y políticas de prevención, y capacitando a los operadores del sistema judicial (policía, ministerio público y jueces) en el manejo adecuado de los casos para dar una atención oportuna a los reclamos de las víctimas, y proveer a su reparación y reestablecimiento de derechos.

Esperemos que el 22 de enero del 2019, cuando los Estados recomienden a Chile qué medidas adoptar, Chile reconozca la necesidad de hacerse cargo del impacto del uso de las tecnologías en el ejercicio de los derechos humanos en la era digital. La tecnología es ya parte integral de cada aspecto de nuestra vida, y el Estado chileno tiene la obligación de que su uso sea consistente con la garantía y promoción de los derechos humanos de sus habitantes.

No hay tiempo que perder, la tecnología está aquí y llegó para quedarse; el Estado chileno tiene en sus manos la decisión crítica de alinear su uso con un mayor respeto por los derechos humanos. No podemos esperar 4 años más para hacernos cargo de este desafío. El momento de las decisiones y de un compromiso efectivo con la vigencia de los derechos humanos hacia el futuro es ahora.

Ciberseguridad: ¿En qué debe poner atención el gobierno de Andrés Manuel López Obrador?

En el sexenio de Enrique Peña Nieto se implementó el Plan Nacional de Desarrollo 2013-2018, en este programa se propuso la creación de una Estrategia Nacional de Ciberseguridad (ENCS) que tiene como objetivo mejorar las capacidades nacionales de seguridad cibernética en el país. Para lograr esto se realizaron mesas de trabajo en donde se incorporó a diferentes actores como lo son la sociedad civil y derechos humanos; la comunidad técnica y académica; el gobierno; el sector financiero y la industria privada.

Con ayuda técnica de la Organización de los Estados Americanos (OEA) se realizaron durante los meses de abril a julio de 2017 mesas de trabajo donde se dieron una serie de recomendaciones por parte de estos múltiples actores para crear una estrategia que incluyera principios rectores basados en una perspectiva de derechos humanos, un enfoque de riesgos y la colaboración de múltiples actores en todas las fases.

Durante y posterior a estas mesas de trabajo la OEA dió recomendaciones específicas al gobierno en materia de derechos humanos, desarrollo e investigación académica, marco jurídico, terminologías y un modelo de gobernanza para que en la propuesta final se reflejará una inclusión y preservación de los derechos humanos.

Se recomendó que la contribución a la estrategia se amplíe a un enfoque de toda la sociedad y no en un grupo pequeño, asimismo se recalcó la importancia de incorporar otras disciplinas como las humanidades y la ingeniería tradicional.

Para la construcción de la ENCS era importante incorporar una responsabilidad compartida por parte del gobierno y la población; generar campañas de sensibilización para públicos específicos, -incluidos los grupos marginados-, hablar de las amenazas que pueden existir en internet pero también de las oportunidades que este espacio representa.

Se planteó la incorporación de la niñez temas de protección de datos y privacidad a través de los planes de estudio. La privacidad y la protección de datos deben formar parte de la currícula nacional básica; asimismo plantearon que la reforma educativa era una buena oportunidad para este cambio.

La mesa de sociedad civil recomendó la posibilidad de ratificar el Convenio sobre Ciberdelincuencia o mejor conocido como Convenio Budapest que tiene como objetivo establecer herramientas legales para perseguir penalmente aquellos delitos cometidos ya sea en contra de sistemas o medios informáticos, o mediante el uso de los mismos debido a que el delito cibernético no es un problema exclusivo del país sino que se está dando a nivel mundial. Sin embargo, en México existe evidencia sólida de que es el mismo Estado el que ha usado las tecnologías de la información y las comunicaciones para violar los derechos humanos de sus ciudadanos. La incorporación de herramientas penales puede resultar contraproducente en un país con altos niveles de corrupción e impunidad porque pueden usados para la vigilacia sistemática “legal” por parte del Estado.

En materia de violencia de género en línea México tiene un gran trabajo qué hacer. Según el informe La violencia en línea contra las mujeres en México al menos 9 millones de mujeres han sufrido alguna forma de ciberacoso y no existe una estadística oficial que le de seguimiento a este tipo de agresiones.

Es importante recalcar que a las mujeres se les agrede de formas diferentes, a los hombres no se les sextorsiona, o se les amenaza con difundir imágenes íntimas sin su consentimiento, las campañas de desprestigio orquestadas en redes sociales contra mujeres -casi siempre- tienen connotaciones sexuales.

Además de eso la vigilancia por parte del Estado a comunicadoras, periodistas y defensoras tuvieron componente de género. Ejemplo de esto fue la agresión a la periodista Carmen Aristegui; el software pegasus también infectó el dispositivo de su hijo, Emilio Aristegui, tuvieron acceso a la cámara del celular, microfono, mensajes de texto y lista de contactos del hijo de la comunicadora.

Para la creación de la ENCS el gobierno tiene un trabajo muy importante al incorporar a las mujeres y niñas en temas de derechos humanos. Es importante que se les informe sobre sus derechos humanos en línea y offline para que puedan aprenderlos y hacerlos valer, solo de esta manera las mujeres tendrán más oportunidades en mejorar su pleno desarrollo, su derecho a la información, a la educación y tener una vida digna.

No obstante a todas estas recomendaciones y casos que surgieron durante la administración de Enrique Peña Nieto la ENCS se construyó bajo un enfoque empresarial, económico y gubernamental. En el cuerpo del texto de la propuesta de la estrategia no mencionaron de qué forma se trabajaría la perspectiva de derechos humanos de la que hablan, ni cómo sería el diálogo con la sociedad civil. Lo que sí recalcan es cómo promoverán buenas prácticas en el uso de TICs por parte de la población y cómo combatirán los ataques cibernéticos a empresas y organismos gubernamentales, este enfoque puede traer como consecuencia un incremento a la vigilancia y pérdida de derechos fundamentales como son la privacidad, libre expresión y participación política.

Estos planteamientos demostraron que minimizaron los ataques a individuos/ sociedad civil, ya que dejaron de lado la violencia contra las mujeres, el acoso contra comunicadores, periodistas y activistas en derechos humanos pero sí priorizan el “cuidado” en los ataques económicos, gubernamentales y empresariales.

El gobierno de Andrés Manuel López Obrador tiene el reto de continuar con la propuesta de la Estrategia pero con un enfoque que integre a toda la población civil y no solo a los pequeños grupos élite. También tiene el reto de esclarecer y nombrar a los responsables que han ejercido vigilancia contra todos estos sectores de la población.

Nosotros nos cuestionamos: ¿Para la cuarta transformación será prioridad preservar los derechos humanos de la población en materia de seguridad digital?

Vigilancia en México: ¿Estos son los resultados?

Durante el sexenio de Enrique Peña Nieto como Presidente de México se vivió un despliegue de reformas estructurales e implementaciones tecnológicas que dieron pie al desarrollo de un sistema de vigilancia estatal distinto al que habíamos conocido.

Si bien en México no son nuevos los ejercicios de brutalidad policiaca, los abusos de poder Estatal ni las alianzas corruptas entre las administraciones públicas y empresas privadas, esta vez las estrategias gubernamentales contra la soberanía ciudadana supieron combinar el amedrentamiento, técnicas de manipulación de la información y sofisticadas tecnologías para desarrollar una oleada de abusos que no solo devino en coronar al país como uno de los más peligrosos para ejercer periodismo, sino también como un lugar en el que la desinformación y el miedo han anestesteciado a las personas frente la violencia.

Sabemos hoy que este despliegue de tecnologías de vigilancia fue usado para espiar a la oposición política, lo cual es un acto claramente ilícito y que atenta directamente a la libertad de expresión, la seguridad de las personas afectadas y el ejercicio de la democracia, al amordazar a quienes investigan, comunican, disienten con el gobierno y defienden a la ciudadanía: miembros de la oposición política, defensoras de derechos humanos, activistas y periodistas.

A finales del año 2012 y durante 2013, el Gobierno mexicano marcó una pauta firme al buscar imponer la censura a los medios de comunicación y periodistas independientes que hacían eco a las protestas de la sociedad civil, comenzando una época marcada por las manifestaciones contra los abusos del gobierno. Entre detenciones arbitrarias, censura a sitios web en colaboración con el gobierno estadounidense, actividades opacas por parte de la policía de investigación y la conformación de la llamada “Estrategia Digital Nacional”; en 2014 se incorporaron las medidas de vigilancia masiva en la reforma a la Ley Federal de Telecomunicaciones y Radiodifusión, sentando así un precedente que permitía al Poder Judicial tener una suerte de cheque en blanco que la Secretaría de la Defensa Nacional (Sedena), la Procuraduría General de la República (PGR, Fiscalía) y el Centro de Inteligencia y Seguridad Nacional (Cisen) usaron para omitir consideraciones fundamentales sobre el derecho a la privacidad en México.

Coherentemente con esta política, en los últimos años fue posible establecer que los periodistas que fueron víctimas de los ataques de software de vigilancia por parte del Estado eran aquellos investigando temas relacionados a la seguridad nacional, tráfico de drogas, corrupción e incluso salud alimenticia.

Sin importar el número de recomendaciones por parte de la ONU, la Comisión Nacional de Derechos Humanos, especialistas en materia de libertad de expresión y algunas instituciones internacionales que se sumaron al malestar de las organizaciones locales y la sociedad civil mexicana, el gobierno continuó haciendo tratos comerciales con actores como Hacking Team y NSO Group por cifras exhuberantes, que incluso rebasaron las inversiones realizadas por países que suelen representarse como estandartes de la represión en el imaginario colectivo. Una vez que se consiguieron los datos suficientes, a través de los mecanismos de transparencia y rendición de cuentas estipulados por la ley mexicana, fue la Red en Defensa de los Derechos Digitales (R3D) quien sacó a la luz la información para exigir la revisión del uso de mecanismos de vigilancia por parte de las instancias gubernamentales involucradas con Hacking Team y NSO Group en 2016.

En 2017 R3D -con el apoyo de Citizen Lab, la oficina de México y Centroamérica de ARTICLE 19 y SocialTIC- documentó 22 casos de personas que fueron objetivo de las infecciones con el spyware Pegasus, fortaleciendo la investigación que permitiría llevar la evidencia a los tribunales nacionales en el caso denominado #GobiernoEspía.

Este caso no solo tuvo repercusiones en México, ya que la abundante evidencia del uso de software Pegasus (desarrollado por NSO Group) aunada a las negativas por parte del gobierno local y la empresa para colaborar en las investigaciones terminó en una demanda ante los tribunales de Israel y Chipre por complicidad y negligencia en las violaciones a los derechos humanos en agosto del 2018.

Por si fuera poco, a pesar de las evidentes faltas de transparencia y compromiso hacia la seguridad de la ciudadanía por parte del gobierno mexicano, se suman dos nuevas víctimas a las que se intentó vulnerar con las mismas estrategias de infección con spyware que a los otros 22 casos registrados entre 2014 a 2016.

Los casos fueronn dados a conocer en una conferencia de prensa, donde se le confirió a la administración que tomará el poder este primero de diciembre el cumplimiento de acciones concretas contra el espionaje digital. No se puede pasar por alto que los objetivos de estas infecciones fueron periodistas que trabajaron con Javier Valdez, quien fue asesinado en mayo del 2017 y cuyo trabajo de investigación sobre el crimen organizado en México ha sido galardonado internacionalmente; siendo estos también periodistas que ocupan puestos importantes en el semanario Ríodoce reconocido por la cobertura en temas narcotráfico y la guerra entre carteles de Sinaloa.

Ante esto es imposible no mirar con sospecha las subsecuentes propuestas que promueven mayor control sobre la ciudadanía y su libertad de expresión, no solo en el ámbito digital. Frente a estrategias corruptas y abusos de autoridad que persisten en México: la seguridad es privilegio de quienes tienen el poder para proteger sus intereses a costa de los derechos de la mayoría… Y la seguridad de quienes trabajan por defenderlos.

Más allá del malware…

Las manifestaciones digitales de la represión y la violencia por parte del estado -cualquier estado y en cualquier región- son parte de la violencia sistémica que nace de las relaciones de poder que se desarrollan entre los gobiernos (dentro de ellos y con otros) y actores como empresas y el crimen organizado: desde la ilegalidad.

Para que la democracia exista y sea efectiva, el periodismo y las voces que se contraponen a los discursos establecidos desde los medios hegemónicos -muchas veces coludidos con los gobiernos- son fundamentales. La presencia de este tipo de prácticas represivas es un reflejo de la crisis gubernamental, democrática y de derechos humanos que se vive en México; misma que resuena ante prácticas similares que se han propagado en la región latinoamericana y el mundo.

Nunca es tarde para frenar estos abusos y, con la administración entrante que tomará el poder este 1º de diciembre, existe la esperanza de entablar un diálogo que permita construir mecanismos de seguridad que velen por los derechos humanos y cumplan la función de asegurar el bienestar de la ciudadanía.

Es necesario señalar las responsabilidades e incluso castigar a quienes promovieron el abuso de estas tecnologías, del mismo modo que se precisan mecanismos de transparencia y rendición de cuentas que permitan tener el control sobre el poder de las agencias de investigación, así como vías de comunicación entre diferentes actores para desarrollar soluciones que nos lleven construir un futuro más justo donde ningún atropello a los derechos humanos sea pasado por alto.

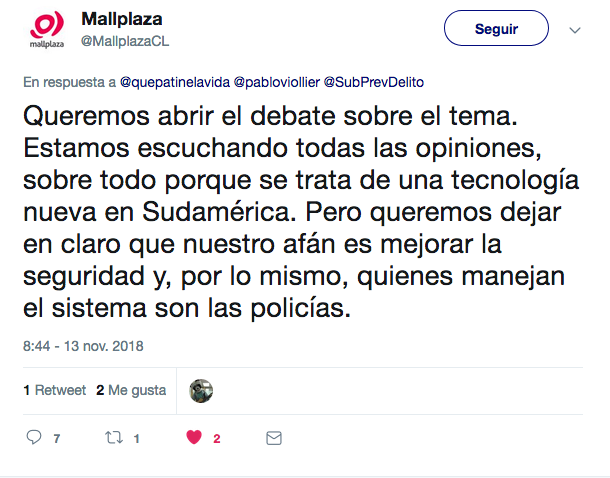

Sobre la ilegalidad de la implementación de un sistema de reconocimiento facial en Mall Plaza

A pesar de toda la mala prensa que tiene últimamente, Twitter sigue siendo un espacio capaz de generar risas, aunque a veces sea necesario un grado de cinismo importante como para reír en vez de explotar de furia. Parece extraño, pero son recurrentes las situaciones en que ambas reacciones me parecen igual de sensatas. La última vez que me enfrenté a esta disyuntiva fue el pasado martes 13 de noviembre, gracias a la mediación de mi colega y ávido tuitero, Pablo Viollier. Esta fue la causa:

Ahora, si no entiendes por qué este tuit genera reacciones tan pasionales, quizás un poco de contexto ayude:

- Este tuit fue publicado desde la cuenta de Mall Plaza.

- La semana pasada Mall Plaza anunció la implementación de un sistema de reconocimiento facial en el centro comercial de Los Domínicos.

- El modo en que Mall Plaza ha procedido en la implementación del sistema es ilegal.

De esa forma, el tuit es similar a sorprender a alguien robando, acusarlo de robo y que su respuesta sea “mira, sí, estoy abierto al debate y estoy escuchando a todas las opiniones para que lleguemos a un consenso respecto a la definición de la figura del robo y cómo proceder en estos casos”.

– Pero Vladimir, la empresa ha dicho que el sistema será operado por personal policial.

Sí, leí ese comunicado. No importa. Sigue siendo ilegal.

Las razones son dos:

- La implementación del sistema de reconocimiento facial constituye “tratamiento de datos personales” y está expresamente prohibido en la ley si no hay consentimiento expreso de sus titulares.

- Lo mismo vale para las policías, que tampoco están autorizadas a realizar este tipo de procesamiento, sin previa autorización expresa de los titulares de los datos biométricos.

Cuando hablamos de consentimiento expreso significa que debe haber un documento -a través de medios físicos, electrónicos u otro – en que se comunique a cada persona que entra al mall los propósitos de la recolección de datos y esta persona manifieste en forma inequívoca que lo autoriza.

– ¿Y si ponen un aviso en la puerta que diga que al entrar al centro comercial uno acepta la recolección de los datos biométricos?

No. Eso sería consentimiento presunto, no expreso. Y tampoco es informado, entonces no cumple el principio de finalidad. Tampoco vale disponer de la instancia para autorizar el tratamiento de datos sensibles y asumir que aquellas personas que eligen no hacer el trámite y entrar al mall están consintiendo la recolección de sus datos. De nuevo, el consentimiento debe ser explícito.

– ¿Y qué pasaría con los menores de edad?

Tendrían que conseguir una autorización de sus representantes legales para poder ir al mall. De la misma forma, los trabajadores del mall, quienes le provean servicios y, en general, cualquier persona que pisa el centro comercial debe autorizar expresamente la recolección y procesamiento de sus datos personales.

Ahora, si estos argumentos te son un tanto esquivos, quizás sea necesario repasar algunos conceptos e ideas necesarias que pueden ayudar a su comprensión.

Datos biométricos y sensibles

Primero, ¿qué es eso de tratamiento de datos personales? La ley lo define como “cualquier operación o complejo de operaciones o procedimientos técnicos, de carácter automatizado o no, que permitan recolectar, almacenar, grabar, organizar, elaborar, seleccionar, extraer, confrontar, interconectar, disociar, comunicar, ceder, transferir, transmitir o cancelar datos de carácter personal, o utilizarlos en cualquier otra forma”.

En ese sentido, instalar una infraestructura para la recolección, almacenamiento, grabación y organización de datos personales constituye tratamiento de datos. No importa si es que Mall Plaza no realiza el análisis de los datos que recolecta, el solo hecho de contar con la tecnología instalada y funcionando constituye tratamiento de datos personales. Dicho eso, lo siguiente es analizar el tipo de dato que constituye el rostro de una persona, con el fin de determinar las condiciones que la ley impone a su tratamiento.

En el artículo 2º numeral g, la ley define datos sensibles como “aquellos datos personales que se refieren a las características físicas o morales de las personas o a hechos o circunstancias de su vida privada o intimidad, tales como los hábitos personales, el origen racial, las ideologías y opiniones políticas, las creencias o convicciones religiosas, los estados de salud físicos o psíquicos y la vida sexual”.

Como señala Sebastián Becker y Romina Garrido en su artículo sobre la biometría en Chile, “desde una interpretación literal de la norma podemos desprender que los datos biométricos serían datos de carácter sensible en la medida que se refieren a «características físicas de las personas», esto es rostro, iris, retina, huellas dactilares, etcétera”.

En ese sentido, cabe decir que los datos biométricos son particularmente sensibles, pues a diferencia de otros datos, no pueden ser cambiados: la dirección, el número de teléfono incluso el nombre son datos que pueden ser modificados, pero no el iris, el rostro o las huellas digitales.

Así, el artículo 10 de la ley dice: “No pueden ser objeto de tratamiento los datos sensibles, salvo cuando la ley lo autorice, exista consentimiento del titular o sean datos necesarios para la determinación u otorgamiento de beneficios de salud que correspondan a sus titulares”.

Así, por no existir ni consentimiento de los titulares ni una ley que autorice a Mall Plaza a tratar datos datos sensibles ni tampoco ofrecen un beneficio de salud, entonces la implementación de un sistema de reconocimiento facial en el centro comercial es ilegal. No importa que no sea personal del mall el que haga el procesamiento de los datos. Es ilegal. ILEGAL.

– Pero Vladimir, el artículo 20 de la ley establece que el tratamiento de datos personales por parte de un organismo público sólo podrá efectuarse respecto de las materias de su competencia y con sujeción a las reglas precedentes. En esas condiciones, no necesitará el consentimiento del titular. ¿Cómo es que la policía no está facultada?

Buena pregunta. Precisamente porque no existe una autorización legal que explicite las reglas precedentes que permitan explicar el modo en que las policías podrían proceder en este caso y cuáles son sus limites es que podemos decir que no están facultados.

Y, nuevamente, la implementación de un sistema de identificación masiva implica una vulneración de derechos tan desproporcionada a ciudadanos inocentes, que no es adecuada la invocación de dicho artículo para una actuación de este tipo.

¿Y quién fiscaliza?

Y, aunque la ley es clara respecto a todos estos puntos, lamentablemente no existe ninguna institución estatal que vele por la protección de los datos personales. Esa figura está contenida en el proyecto de ley que pretende reemplazar a nuestra pobre normativa en la materia, al mismo tiempo que se hace cargo específicamente de los datos biométricos, en el marco de poder generar un cuerpo legal capaz de proteger efectivamente a las personas, su privacidad y sus datos. Es decir, precisamente en el sentido contrario al que apunta una medida como la de Mall Plaza.

La discusión sobre los datos biométricos se está dando donde corresponde, en el Congreso Nacional y no necesitamos ninguna iniciativa de una empresa – Mall Plaza o la que sea – para poder generar ese debate.

En ese sentido, a diferencia de lo que plantea el Consejo para la Transparencia, no hago un llamado a las personas, sino a la autoridad a exigir el cumplimiento de la ley y defender los derechos que esta concede, por modestos que sean en su forma actual.

Por una ley de delitos informáticos que proteja y respete los derechos de las ciudadanas en internet

Esta semana ingresó al Senado de Chile, a través del Boletín 12192-25, el tan esperado proyecto de ley que modifica la legislación sobre delitos informáticos y deroga la actual Ley 19.223. El proyecto también busca cumplir con los compromisos internacionales adquiridos por Chile al ratificar el Convenio de Budapest, instrumento internacional que busca homogeneizar la regulación de los delitos informáticos a nivel internacional y mejorar la capacidades de colaboración de los distintos países en la persecución del crimen en línea.

El proyecto de ley se presenta como una oportunidad para subsanar las falencias que la doctrina y la jurisprudencia han apuntado hace más de una década en materia de delitos informáticos. Sin embargo, el proyecto en su forma actual desperdicia las oportunidades de flexibilidad en la implementación del Convenio de Budapest, para que la regulación de los delitos informáticos se pueda promover la seguridad de las personas en línea y a la protección de sus derechos fundamentales.

En los siguientes párrafos nos enfocaremos en tres elementos particularmente problemáticos del proyecto que, sin ser los únicos y más allá del perfeccionamiento de la técnica legislativa, requieren un cambio sustantivo de aproximación durante el debate legislativo, para que las normas que se aprueben protejan efectivamente a las personas y el ejercicio de sus derechos en línea.

Ausencia de una regulación que garantice la legalidad de las investigaciones de seguridad informática

La capacidad para formar, capacitar y entrenar a profesionales dedicados a la seguridad informática se ha transformado en una prioridad de los países que buscan mejorar la ciberseguridad de su industria local, del aparato público y sus ciudadanos. Es por ello que la detección y el reporte de vulnerabilidades informáticas se han transformado en actividades que los Estados se han propuesto promover, al punto en que ciertas industrias han prometido premios en dinero a aquellos que detecten y reporten dichas vulnerabilidades en sus sistemas.

Para cumplir su labor, los expertos de seguridad informática deben contar con la certeza de que su actividad es lícita y de que no serán perseguidos por su actuar de buena fe y en función del interés público. Lamentablemente, la tipificación del delito de acceso ilícito del proyecto está redactada de forma que abre la puerta para la criminalización de esta actividad necesaria y deseable.

El artículo 2 del proyecto solo exige que el acceso a un sistema informático se haga de forma indebida, independiente de si este acceso se realiza de buena o mala fe, o con la intención de apoderarse o conocer indebidamente la información ahí contenida. Al considerarse el requisito de “indebido” como sinónimo de “sin permiso”, el experto en seguridad informática que acceda a un sistema para probar la seguridad del mismo en búsqueda de vulnerabilidades estará cometiendo un delito, Incluso si su actividad es realizada de buena fe y con la intención reportar la vulnerabilidad al administrador del sistema.

El proyecto también establece que vulnerar, evadir o transgredir medidas de seguridad informática para lograr dicho acceso constituye una agravante para la comisión del delito. Sin embargo, esta agravante debería ser en realidad un requisito del delito de acceso ilícito, ya que no puede existir un delito informático si el perpetrador no ha superado algún tipo de barrera técnica. De lo contrario, la simple infracción de una obligación contractual o de los términos y condiciones de un sitio web pasarían a constituir un delito castigado por la ley, desnaturalizando el bien jurídico protegido de los delitos informáticos y entregando menos incentivos para que los actores del ecosistema digital establezcan medidas de seguridad efectivas para sus sistemas.

Para subsanar estas imprecisiones y evitar que la legislación criminalice a quienes se dedican profesional o voluntariamente a mejorar la seguridad de los sistemas informáticos, se hace necesario que el delito de acceso ilícito tenga como requisito un componente volitivo que apunte a la mala fe de la acción. Del mismo modo, es necesario que el proyecto defina qué entiende por “indebidamente”, aclarando que la mera infracción de obligaciones contractuales o términos y condiciones no son suficientes para cumplir esta condición. Por último, la superación de una barrera técnica debe ser un requisito del tipo penal y no un agravante del mismo.

El problema de cifrado

El cifrado de punto a punto es una tecnología clave para promover la seguridad de los sistemas, la inviolabilidad de las comunicaciones y la privacidad de las personas. El rol del cifrado de punto a punto en la promoción de la ciberseguridad es tal que la Política Nacional de Ciberseguridad chilena explícitamente llama a promover su adopción como forma de mejorar la resiliencia de los sistemas de tratamiento de la información.

Sin embargo, el proyecto se encuentra mal encaminado en esta materia al establecer que el uso de tecnologías de cifrado se considerará como un agravante de cualquiera de los delitos contenidos en la ley, en la medida que tenga por principal objetivo obstaculizar la acción de la justicia. Esta propuesta es preocupante por varias razones.

En primer lugar, criminalizar el cifrado atenta contra el principio de derecho penal que considera no condenable el auto encubrimiento. Castigar el que la persona oculte su identidad, acción que formaría parte de la comisión del ilícito, equivale a castigarlo por no favorecer su propia persecución penal. A lo anterior se suma la dificultad que implicaría el discernir cuando una tecnología es utilizada “principalmente” para obstaculizar a la justicia, en particular -como veremos a continuación- cuando el cifrado se ha transformado en el estándar para la industria a nivel global para garantizar la mayor protección de las personas en sus comunicaciones. En tal sentido, en un futuro inmediato simplemente será imposible cometer un delito informático sin haber utilizado alguna forma de tecnología que involucre cifrado. Así, la redacción del proyecto implicaría que todos los delitos informáticos estarían -por defecto- agravados por esta causal.

Más allá de la deficiencia de técnica legislativa y la perspectiva del interés jurídico por la mayor protección de las personas en el uso de las tecnologías, a cuya protección está orientada la ley de delitos informáticos, la criminalización de la utilización del cifrado de punto a punto va en el sentido inverso a dicho interés, colocando un severo desincentivo a las empresas y proveedores de tecnología que utilizan el cifrado como un elemento que mejora la seguridad de las personas y los sistemas informáticos, lo que es necesario promover y no desincentivar, como lo reconoce la Política Nacional de Ciberseguridad y la Resolución sobre Promoción, protección y disfrute de los derechos humanos en Internet de las Naciones Unidas.

Retención de metadatos: el fantasma del Decreto Espía

Actualmente las empresas proveedoras de internet tienen la obligación de almacenar y tener a disposición del Ministerio Público un listado actualizado anualmente de los números IP involucrados en las conexiones que realicen sus clientes. Esto implica que las empresas de internet tienen que crear gigantescas bases de datos con los datos de tráfico de las comunicaciones (o metadatos) de todos sus usuarios.

Los metadatos son, como su nombre lo indica, “datos sobre un dato”. No se trata del contenido de la comunicación, sino de la información que acompaña a dicha comunicación: fecha, hora, duración, geolocalización, intervinientes e información del dispositivo. Si bien los proponentes de las políticas de retención de metadatos tratan de convencernos de que se trata de información inofensiva, que no tienen el carácter de dato personal, lo cierto es que el análisis de la información de tráfico agregada de una persona permite inferir elementos sensibles como sus rutinas, hábitos, redes de interacción, sitios con los que interactúa, perimitiendo inclusopredecir su comportamiento.

Es por ello que en 2014 la Unión Europea declaró inválida la directiva sobre retención de metadatos por resultar desproporcionada, al aumentar innecesariamente la capacidad de vigilancia del Estado y vulnerar los derechos de las personas. Del mismo modo, las políticas de retención de metadatos invierten el principio de inocencia: se recolecta información sensible de toda la población ante la posibilidad de que alguno de nosotros cometa un crimen y esa información hipotéticamente pudiese resultar útil en un proceso penal. Se nos trata a todos como sospechosos hasta que demostremos lo contrario, contraviniendo lo establecido en el artículo 4 de nuestro código de procedimiento penal.

Por último, la retención de metadatos es contradictoria con la finalidad buscada por la ciberseguridad. La ciberseguridad se trata de generar la condiciones para que las personas estén más seguras en el uso del ciberespacio. La retención de metadatos no solo es una medida desproporcionada que aumenta los costos de las empresas de internet, sino que implica que estas tendrán que almacenar innecesariamente el historial de nuestras comunicaciones. Estos datos sensibles serían expuestos innecesariamente a ser mal utilizados por quienes los almacenan o robados por delincuentes informáticos. Se trata, en definitiva, de una medida técnico-organizativa contraria a la ciberseguridad.

En Chile ya tuvimos una amplia discusión pública sobre las consecuencias adversas de la implementación de este tipo de medidas el año 2017, cuando se discutió la eventual aprobación del llamado Decreto Espía. Esta iniciativa fue rechazada por la Contraloría e incluso fue rechazada por actores de la academia, la sociedad civil, la comunidad técnica y de todo el espectro político.

Sin embargo el proyecto de ley busca, en definitiva, aprobar los principales elementos contenidos por el Decreto Espía a través de la ampliación de la definición de “datos relativos al tráfico” para incluir información no contemplada hoy en nuestra legislación, incluyendo la localización de las comunicaciones. Del mismo modo, el proyecto pretende extender el período de retención de datos de tráfico de uno a dos años -al igual que el decreto espía- y mantiene que este sería un período mínimo y no máximo.

Las políticas de retención de metadatos han demostrado ser ineficaces para el combate del delito, vulneratorias de los derechos fundamentales de las personas, costosas para la industria, contrarias a los principios de ciberseguridad y han sido consistentemente cuestionadas en diferentes jurisdicciones alrededor del globo. Es por ello que su propuesta no debería tener lugar en un proyecto de ley que busca generar las condiciones para mantener la seguridad de las personas.

Aún estamos a tiempo

La buena noticia es que en el proceso legislativo existe la oportunidad de enmendar el rumbo del proyecto de ley y que se ingresen las enmiendas necesarias para subsanar sus falencias. Es labor de los parlamentarios modificar la iniciativa de forma tal que se eliminen sus elementos contradictorios y se perfeccionen todos aquellos que requieren ser afinados.

El Convenio de Budapest otorga a los países la flexibilidad necesaria para que implementen sus obligaciones de una manera consistente con el ejercicio de los derechos fundamentales. Es responsabilidad del gobierno y de los parlamentarios aprovechar esa flexibilidad para legislar protegiendo los derechos de los ciudadanos, un compromiso fue expresamente afirmado en la discusión parlamentaria sobre la ratificación del Convenio de Budapest, tanto en la comisión de relaciones exteriores de la Cámara como del Senado. El ejecutivo se comprometió a que la implementación del Convenio de Budapest no iba a significar un debilitamiento de los estándares procesales, derechos y garantías al interior del proceso penal. Algunos parlamentarios, como el diputado Vlado Mirosevic, incluso condicionaron su voto a dicho compromiso explícito.

Esperamos que el ejecutivo honre la palabra empeñada y se abra a modificar el proyecto a fin de que este cumpla su objeto de proteger los derechos de los ciudadanos en el ciberespacio.

La delgada línea roja del cifrado y la desinformación en Brasil

En septiembre, el New York Times reportó sobre la existencia de una habitación en las oficinas de Facebook cuya función era combatir la interferencia en las elecciones. Este lugar es denominado el “cuarto de guerra” de Facebook y monitoriza las tendencias en los diferentes sitios que la compañía maneja, tales como artículos que se hacen virales o alzas en la adquisición de anuncios políticos.

El 7 de octubre, durante la primera jornada de las elecciones presidenciales brasileñas, los expertos notaron un alza en los reportes de discurso de odio orientados hacia usuarios específicamente en la zona noreste de Brasil, región donde -según las encuestas- el candidato de izquierda, Fernando Haddad, llevaba ventaja. Según Facebook, todo el contenido infractor fue removido, lo que la compañía consideró un éxito que demostraba cuán efectivos son al responder a este tipo de amenazas. Sin embargo, Brasil es apenas el caso más reciente en una larga serie de países donde la desinformación a través de redes sociales ha sido utilizada como una herramienta política.

A pesar de los esfuerzos de Facebook en hacer visible su trabajo en el combate de contenido relativo a las elecciones, Brasil sigue enfrentando un grave problema de desinformación, y la mayor parte de ésta parece estar siendo distribuida no través del sitio principal de Facebook, sino mediante otro de sus servicios: WhatsApp, la aplicación de mensajería más usada en el país, cuyos mensajes son difíciles de monitorear dado que se transmiten bajo un protocolo de cifrado. Según señaló el New York Times, 120 millones de usuarios brasileños están en WhatsApp, y en meses recientes han enfrentado una ola sin precedentes de spam en torno a las elecciones, incluyendo desde información falsa hasta instructivos sobre cómo votar.

En el contexto de las elecciones presidenciales brasileñas, esta ola de desinformación parece haber beneficiado a Jaír Bolsonaro, el candidato de derecha que enfrenta denuncias de fraude por parte de su contendiente, Fernando Haddad, quien lo ha señalado por difundir noticias falsas, por uso inadecuado de WhatsApp y por recibir donaciones corporativas ilegales para su campaña. No existen dudas de que Facebook y WhatsApp han jugado un rol significativo durante la campaña, según escribe Taisa Sganzerla para Global Voices:

Los productos de Facebook han aparecido de manera destacada en la marejada de apoyo a Bolsonaro. Junto con la amplia cobertura de medios regionales y nacionales que reflejan diversas perspectivas sobre Bolsonaro y los demás candidatos, Facebook y WhatsApp han visto oleadas de publicaciones falsas y engañosas que promocionan al candidato de extrema derecha.

Un documental reciente de VICE Brazil entrevista a integrantes de las fuerzas que apoyan a Bolsonaro, mostrando a un usuario que administra varios grupos de WhatsApp donde se difunde contenido político a favor del candidato; dicho usuario declara que la mayor parte de este contenido es recibido directamente de la plataforma electoral de Bolsonaro.

Debido a la característica cerrada de Whatsapp, que se origina tanto en su cifrado como en su carácter de aplicación de mensajería (en lugar de red social u otro tipo de plataforma), se dificulta en gran medida verificar o confirmar si el contenido que se difunde es falso o engañoso de manera deliberada. Un estudio reciente analizó el contenido de 347 chats de Whatsapp abiertos al público, encontrando que de 50 imágenes seleccionadas (consideradas las “más compartidas” en estos grupos) el 56% eran engañosas de alguna manera, y solo un 8% podían ser clasificadas como completamente veraces.

No obstante, en días recientes, WhatsApp declaró haber identificado y eliminado 100.000 cuentas “fraudulentas”, en las cuales habría detectado cuentas que llevaban a cabo prácticas de spam y comportamiento identificado como “anormal”. Por otro lado, a pesar de que el Tribunal Superior Electoral de Brasil había prometido tomar medidas contra la difusión de información falsa en el contexto de las elecciones y anunciado planes de crear un Consejo Consultivo sobre Internet y Elecciones en diciembre de 2017, las medidas anunciadas no fueron ejecutadas y desde la fecha de su creación el Consejo solo se ha reunido en dos ocasiones. Además, el tribunal no llegó a aprobar ninguna directiva en cuanto a la información falsa, ni a lanzar las herramientas y aplicaciones que había ofrecido para que los usuarios pudieran denunciar el contenido infractor.

La segunda vuelta de las elecciones en Brasil se llevará a cabo el 28 de octubre y son pocas las personas que parecen tener fe alguna en que estas medidas pudieran resarcir el daño a tiempo para tener cualquier tipo de efecto sobre los resultados. Por otra parte, como señalan Francisco Britto Cruz y Mariana Giorgiani Valente en El País, no sería inteligente pretender que manipular la opinión pública es tan sencillo como entregar el mayor número de mensajes de propaganda al mayor número de personas: la eficiencia de la campaña de Bolsonaro viene irremediablemente ligada al hecho de haber sabido apelar a las emociones de un grupo político.

Si bien no es posible ignorar las consecuencias reales de la desinformación y la manipulación de información sobre la opinión pública -particularmente sobre el derecho a la libre expresión e información de los ciudadanos- es importante no perder de vista la relevancia de proteger el cifrado y el anonimato: herramientas indispensables para la supervivencia de periodistas, activistas y ciudadanos trabajando en situaciones de riesgo. Muy probablemente la solución no se encuentre en qué plataformas o redes sociales se conviertan en mediadoras y en filtros del contenido que los usuarios reciben, sino en ofrecerle a las personas herramientas y mecanismos para diferenciar, verificar y reportar ese contenido bajo un criterio informado y crítico.