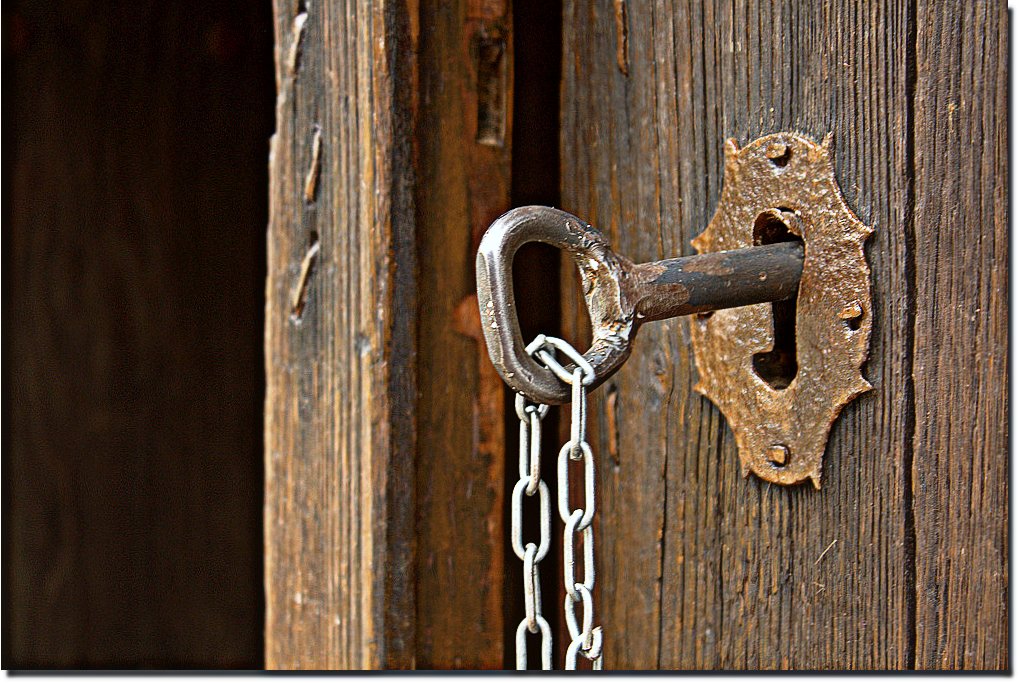

Cuando hablamos de privacidad en internet estamos hablando también de confianza. La privacidad es eso que nos permite actuar libremente sin temor a los juicios por parte de otras personas o instituciones. Para hacernos una idea, en las ciudades contemporáneas los baños pueden ser esos lugares donde esperamos tener privacidad plena: que nadie nos esté observando, que nadie nos moleste. Cuando entramos al baño en un local comercial, confiamos en que sus dueños no estarán espiándonos y cuidan que nadie más lo haga.

En internet, la confianza es la garantía de que nuestra privacidad está resguardada cuando utilizamos servicios que son ofrecidos por terceros como las apps, plataformas de redes sociales o sistemas de pago en línea. Con el desarrollo permanente de las tecnologías digitales, cada tanto es bueno volver a preguntarnos, ¿existe algún lugar en internet donde tengamos plena confianza de que nadie nos está observando?

Hace poco, en una sesión de trabajo de protocolos de internet donde se conversaba sobre distintos escenarios de conectividad, el presentador afirmó que en una conexión casera puede haber total confianza: “porque no me preocupa si mi perro ve mi dirección MAC, o mi esposa o mis hijos. No creo que ellos vayan a atacarme”. Por supuesto, aclaró, “soy un usuario ingenuo que vive en los Estados Unidos y cuyo vecino más cercano se encuentra a una milla y media de distancia”.

La dirección MAC es un identificador único para cada uno de los aparatos que se conectan a internet. En esa sesión se estaba discutiendo sobre la posibilidad de que la dirección MAC se asigne de manera aleatoria a los aparatos cada vez que se conectan, de manera que no permita la identificación de la persona que está utilizando cierto aparato para conectarse a internet. Supongamos que ese aparato es un celular y la persona que se conecta está buscando información sobre aborto seguro, o cómo denunciar violencia doméstica. Si la dirección es única y estática, alguien con capacidad de ver el tráfico de red en el hogar puede saber desde el aparato de quién se están haciendo dichas búsquedas.

Para el presentador “ingenuo” solo su vecino sería un posible atacante, es decir alguien con capacidad suficiente para conocer el tráfico de red en su hogar, y es evidente que su esposa, sus hijos o su perro, no. Pero como bien sabemos, esta situación puede ser completamente diferente para otras personas. La privacidad y la confianza, tanto en el hogar como en internet, están determinadas por relaciones de poder. Por ejemplo, ¿quién contrata el servicio de internet? ¿quién puede configurar los aparatos instalados? ¿cuántas personas acceden a cada aparato conectado, y en qué condiciones? ¿quién conoce y quién controla las credenciales de acceso?

La idea de que el hogar es un lugar de “total confianza” (o que la familia es un grupo de “mucha fraternidad”, parafraseando al actual presidente de México) ha sido ampliamente cuestionada por grupos feministas que combaten las violencias de género normalizadas en nuestra sociedad. Sin embargo, quienes diseñan las tecnologías que utilizamos y quienes gobiernan los países donde vivimos continúan pensando que una declaración es suficiente para garantizar espacios seguros y libres de violencias, tanto dentro como fuera de línea.

Pero concentrémonos en las tecnologías digitales. En esa misma sesión de trabajo, varias personas señalaron que, en términos de seguridad, el hogar no es un escenario de confianza pero una empresa sí lo es. ¿De qué confianza estamos hablando?, ¿y de qué seguridad? ¿Para quién?, ¿para qué? En una empresa, en una institución militar o de gobierno, es necesario proteger la información que se comparte. La confianza está mediada por contratos de trabajo, acuerdos de confidencialidad, políticas y protocolos de procedimiento que han sido meticulosamente diseñados para garantizar el correcto funcionamiento institucional.

La seguridad es una característica necesaria en cualquier sistema informático y quienes han estado a cargo de esta labor en los contextos empresariales e institucionales son principalmente ingenieros hombres, que viven en familias consideradas “normales”, en condiciones económicas muy cómodas, en países del norte. Pero hoy, cuando a través de un mismo dispositivo conectado a internet sostenemos por igual relaciones laborales, académicas, burocráticas e íntimas, la seguridad digital se ha quedado corta en responder a las necesidades de las -cada vez más y más diversas- personas que nos conectamos.

El campo de la ciberseguridad se ha construido sobre la base de identificar adversarios, amenazas y riesgos asociados al uso de tecnologías digitales, así como de garantizar la confidencialidad, integridad y disponibilidad de la información. Pero muy poco se ha estudiado sobre cómo el diseño de las tecnologías digitales afecta a las diferentes personas, y qué tipos de amenazas aparecen en los entornos privados e íntimos. Quienes trabajan en seguridad suelen pensar que estas amenazas son poco sofisticadas porque técnicamente son fáciles de ejecutar y no dependen de un diseño tecnológico complejo. Nada más alejado de la realidad.

Estas amenazas están basadas en una profunda conflictividad social que difícilmente es experimentada en el día a día por quienes diseñan, mantienen y analizan sistemas de seguridad: en su mayoría hombres cis, heterosexuales, no racializados en su contexto local y con cierta comodidad financiera. Hacerle frente a esta conflictividad implica entender, no solo la complejidad técnica de los ataques, sino las condiciones sociales en que configuraciones técnicas muy sencillas facilitan la ejecución y amplificación de prácticas normalizadas que son violentas, por ejemplo, la vigilancia y el control de los cuerpos de las mujeres por parte de sus familiares o parejas sentimentales.

A tiempo que construimos tecnologías para acabar el patriarcado necesitamos hablar más de las violencias facilitadas por las tecnologías que hoy día estamos usando, esa condición de facilidad y simpleza con que permiten a los agresores (principalmente hombres allegados a las personas agredidas) ejercer violencia. No solo se trata de las aplicaciones para descubrir una infidelidad, que cada día se hacen más comunes en las tiendas de descarga, sino de las características de muchas aplicaciones que usamos cotidianamente, y que incitan a la vigilancia, el seguimiento y el abuso sobre la privacidad de quienes tienen (por condiciones estructurales que ya mencionamos aquí) menos habilidades o posibilidades de conocer el trasfondo del funcionamiento de estas aplicaciones.