El pasado 17 de mayo, los representantes de Chile, Singapur y Nueva Zelanda anunciaron la negociación de un nuevo tratado de comercio internacional: el Acuerdo de Asociación sobre Economía Digital (Digital Economy Partnership Agreement, DEPA). La novedad es que este será el primer tratado comercial dedicado exclusivamente a abordar los desafíos de la economía digital, especialmente luego del estancamiento de las negociaciones en la materia a nivel de la Organización Mundial del Comercio (OMC).

La semana pasada, la Subsecretaría de Relaciones Económicas Internacionales de Chile (ex DIRECON) convocó la primera reunión oficial, permitiendo a los miembros de la industria, la academia y la sociedad civil chilenas conocer más detalles sobre la iniciativa. Los primeros acercamientos se produjeron en diciembre de 2018 y hasta el momento se han celebrado tres rondas de negociación. La negociación será cerrada entre los tres países hasta su conclusión, pero luego se permitirá la adhesión de cualquier país que pertenezca a la OMC.

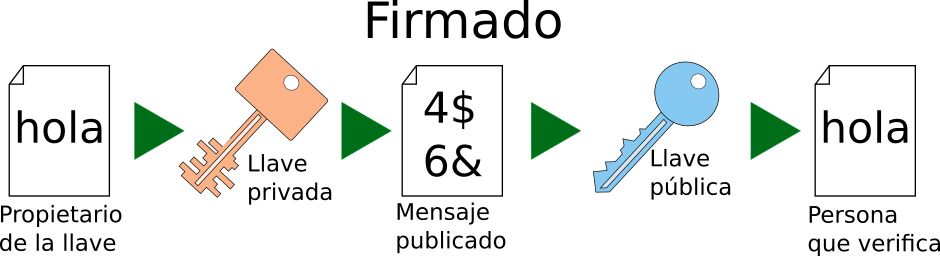

En cuanto a las materias que se van a incorporar en el tratado, estas van desde las más tradicionalmente vinculadas al comercio electrónico (pagos electrónicos, no aplicación de tarifas aduaneras a servicios digitales, firma electrónica, etcétera) a temas nunca incluidos en un tratado internacional, como la regulación de la inteligencia artificial y la tecnología de cadenas de bloques (blockchain). Vamos por partes.

Nobleza obliga

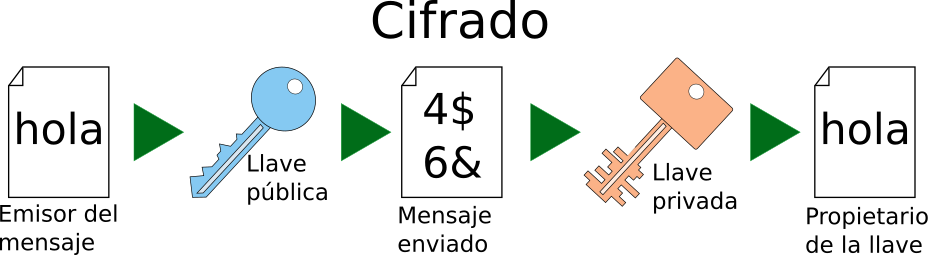

Entre los temas que se han propuesto en la negociación, hay dos que son particularmente positivos (ambos propuestos por Chile). El primero, es la inclusión explícita de normas que promueven la utilización del cifrado. Esto es relevante porque la tecnología de cifrado de comunicaciones (especialmente de punto a punto) se ha transformado en una herramienta indispensable para mejorar los estándares de ciberseguridad de las industrias y los distintos servicios digitales. En este sentido, el cifrado no solo asegura que las personas puedan ejercer su derecho a la inviolabilidad de las comunicaciones, sino que promueve la confianza de los usuarios en la seguridad de los servicios y plataformas que operan en el ciberespacio. Esto tiene un efecto económico tangible, ya que estudios indican que el 33 % de los consumidores expresa haberse abstenido de adquirir productos y servicios en línea debido a consideraciones de seguridad y privacidad.

Su inclusión también resulta positiva a la luz de la iniciativa de distintos países para debilitar el cifrado, exigiendo a los desarrolladores incorporar “puertas traseras” en sus servicios, para “descifrar” el contenido encriptado. Estas puertas traseras son verdaderas vulnerabilidades informáticas, que no solo pueden ser aprovechadas por los gobiernos que las exigen, sino que también por delincuentes informáticos, como ya ha sucedido. Si bien todavía no se han dado a conocer los textos para cada propuesta, la inclusión de una norma que impida a los países exigir la inclusión de puertas traseras en programas informáticos sería un gran paso en la promoción de la ciberseguridad y el comercio electrónico.

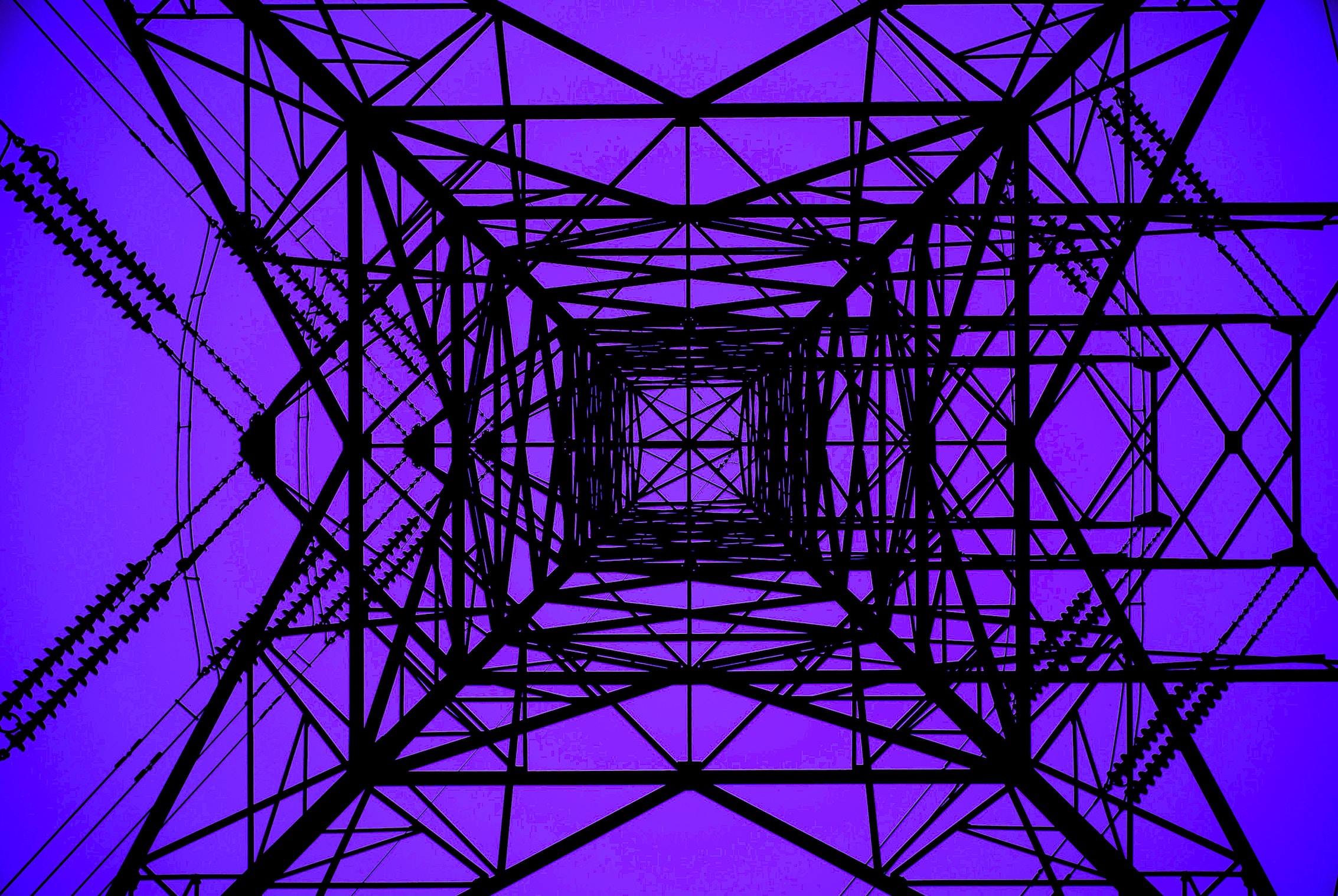

Entre los temas propuestos también se encuentra la inclusión de normas que consagren el principio de neutralidad de la red. Este principio busca asegurar que los operadores de internet traten todo el tráfico que pasa por sus redes de la misma forma, impidiendo que puedan bloquear, interferir o priorizar cierto tipo de tráfico por sobre otro. Este principio básico de internet no solo promueve la competencia y la innovación al impedir que los operadores de internet puedan llegar a acuerdos privados con proveedores de contenido, sino que también promueve la existencia de un internet libre y abierta, al impedir que los proveedores puedan decidir qué contenido debe obtener un trato preferencial.

Lo que puede mejorar

Derechos Digitales ha sido crítico de las disposiciones sobre comercio electrónico que han sido incluidas en tratados internacionales anteriores, como CPTPP o TiSA. Una de nuestras críticas es que las normas sobre flujo transfronterizo de datos personales establecen un mismo criterio para los “datos” (así, en general) que para los datos personales.

Internet funciona por capas. En un modelo simplificado, existe una capa de infraestructura (cables, servidores, etcétera), una capa de protocolo (estándares y código) y una capa de contenido (interacciones entre seres humanos). Nadie discute que la arquitectura de internet exige que exista un libre flujo de información. En otras palabras, en la capa de infraestructura no debe existir una discriminación de hacia dónde o cómo viaja la información (los unos y los ceros). Sin embargo, los datos personales no se regulan en la capa de infraestructura, sino que en la capa de contenido. Al ser datos que se vinculan a personas naturales, su recolección y procesamiento tiene que cumplir con la regulación de cada país y respetar los derechos fundamentales de las personas. Así, el Reglamento General de Protección de Datos Personales de la Unión Europea permite que los datos personales de sus ciudadanos solo puedan transmitirse a aquellos países que tengan un nivel “adecuado” de protección.

La negociación de DEPA se presenta como una oportunidad para enmendar el camino y redactar una norma sobre flujo transfronterizo de datos personales que haga las distinciones que hacen falta. Consagrando el valor del libre flujo de datos en la capa de infraestructura, pero estableciendo que (en la capa de contenidos) los datos personales solo podrán ser transmitidos cuando cumplan con la respectiva legislación de datos personales, o a lo menos, con una protección normativa efectiva a favor de sus titulares.

Aspectos preocupantes

Lamentablemente, la negociación del DEPA también incluye materias que resultan sumamente problemáticas y que deberían ser abandonadas de plano. Así, la negociación incluye normas para promover la adopción de políticas públicas sobre “identidad digital” similares al sistema National Digital Identity de Singapur.

Estas políticas no solo son problemáticas en términos de ciberseguridad, ya que implican concentrar el manejo de todos los datos personales de los ciudadanos en una base de datos centralizada , sino que muchas veces van acompañadas de la utilización de tecnologías de control biométrico. Esto hace que cualquier tipo de filtración, vulneración o mal utilización de la información genere una afectación mucho más grave al derecho a la autodeterminación de las personas.

Si nuestros datos se filtran, siempre podemos cambiar nuestro correo electrónico, teléfono, domicilio e incluso nuestros nombres, pero es imposible cambiar nuestra iris o huella digital. En este sentido, la biometría es como una caja de pandora: una vez abierta las personas se ven imposibilitadas de recuperar el control sobre sus datos. ¿Qué pasará el día que un gobierno sufra la filtración o robo de todos los datos biométricos de sus ciudadanos? Además, las políticas de identidad digital promueven el uso de un método único de identificación frente a organismos públicos, pero también ante el mundo privado como forma de facilitar las transacciones económicas. Esto implica aumentar la capacidad de perfilamiento y vigilancia sobre los ciudadanos, tanto de los gobiernos como de las empresas, con las consecuencias democráticas que ello conlleva.

Por otro lado, DEPA propone incluir normas sobre regulación de plataformas que buscan combatir el terrorismo y el discurso de odio en línea. Si bien estos son objetivos completamente loables, la responsabilidad de los intermediarios y la regulación del contenido en las plataformas es hoy un tema sumamente polémico, por las profundas consecuencias que puede tener en materia de libertad de expresión.

Hacer responsables directamente a los intermediarios del contenido que suben sus usuarios obliga a las plataformas a monitorear permanentemente lo que circula en sus servicios y bajar “preventivamente” y sin un debido proceso cualquier material que pueda ser infractor. A eso se suma el uso de algoritmos e inteligencia artificial pero, dado que ninguna máquina tiene la capacidad de comprender las complejidades del lenguaje humano, estos mecanismos han demostrado no ser confiables a la hora de moderar contenido.

Además, tales sistemas terminan bajando más contenido legítimo, mientras que el contenido que se busca combatir se mantiene disponible. También resulta problemático que sean empresas privadas las que terminan decidiendo sobre actos de expresión (muchas veces de forma muy deficiente) sin una ponderación entre derechos fundamentales. Por lo mismo, a pesar de las buenas intenciones, consagrar reglas sobre esta materia en un tratado internacional podría generar profundos efectos perjudiciales a futuro.

Por último, DEPA se propone reconocer la importancia y crear marcos para una implementación progresiva, confiable y segura de tecnologías emergentes como la inteligencia artificial y las cadenas de bloques. Más allá de los peligros que la implementación de la inteligencia artificial puede implicar en materia de sesgos algorítmicos, y que al parecer las cadenas de bloques no serán implementadas en la escala que alguna vez se especuló, no resulta recomendable que un tratado internacional se refiera a tecnologías particulares, que no necesariamente van a resistir el paso del tiempo. Una aproximación que involucre criterios de neutralidad tecnológica resultaría más aconsejable en esta materia.

En definitiva, la negociación de DEPA se presenta como una gran oportunidad para incluir temas que promuevan la ciberseguridad y la neutralidad de la red, al mismo tiempo que se mejora la forma en que se abordan materias que han sido tratadas de forma deficiente en el pasado. La promoción de la ciberseguridad, la certeza jurídica y una aproximación de derechos humanos en el tratamiento de datos personales es un elemento que sin duda favorecerá la confianza en el ciberespacio y el comercio electrónico. Sin embargo, esta oportunidad puede verse opacada por la inclusión de materias sensibles y que pueden ser incompatibles con el ejercicio de los derechos fundamentales de las personas. Por suerte la negociación todavía se encuentra en su etapa inicial y todavía hay tiempo para enmendar el rumbo en los temas problemáticos y profundizar en aquellos que son positivos.