Análisis de los cambios en materias legislativas y jurisprudenciales en materias como protección de datos personales, actividades de vigilancia e inteligencia, delitos contra la intimidad, reglas sobre retención de datos y normas sobre biometría

Temática: Seguridad digital

Sobre la (in)violabilidad de las comunicaciones

El derecho a la inviolabilidad de las comunicaciones privadas es un derecho fundamental contemplado en las principales convenciones internacionales sobre derechos humanos. En Latinoamérica, la mayoría de sus países reconoce a nivel constitucional la inviolabilidad de las comunicaciones como un derecho fundamental y que, por tanto, solo puede ser suspendido en casos excepcionales y bajo las condiciones establecidas en una ley. O, al menos, así debería ser.

Los estudios, sin embargo, muestran que el uso de medidas investigativas intrusivas de la privacidad de las personas, entre ellas, la interceptación de las comunicaciones, es una práctica que está lejos de ser excepcional.

Interceptación de las comunicaciones

Dado su carácter de derecho fundamental, la regla general es que el derecho a la inviolabilidad de las comunicaciones solo pueda ser limitado en los casos y bajo las circunstancias establecidas expresamente por ley, lo que se da, generalmente, en el marco de investigaciones penales o por motivos de seguridad del Estado.

Adicionalmente, estas medidas intrusivas suelen ir acompañadas por algunos mecanismos de control para evitar su principal riesgo: que terminen siendo ocupadas como herramientas de vigilancia estatal, especialmente en contra de ciudadanos y disidentes del gobierno de turno. Esto no es conspiranoia, la protección de las comunicaciones privadas frente a la vigilancia estatal se remonta a varios años en el pasado, siendo uno de los primeros antecedentes el caso de Giuseppe Mazzini, activista por la unificación italiana que descubrió que agentes estatales leían sus cartas.

Mecanismos de control de la vigilancia estatal

El principal mecanismo de control es la autorización judicial previa, pero algunos países han ido un poco más allá. Por ejemplo, en el caso de Brasil, una vez realizada la diligencia de interceptación, el juez debe decidir si los resultados son relevantes para la investigación. Otro caso interesante es el de Chile, cuya legislación exige, además de la autorización judicial previa, que la medida de interceptación sea notificada al afectado con posterioridad a su realización (artículo 224 del CPP). Sin embargo, la evidencia indica que los mecanismos de control existentes no son suficientes.

En el caso chileno, el mecanismo judicial ha mostrado ser mucho menos estricto de lo que debiera. De acuerdo a números recientes, se realizan alrededor de 66 interceptaciones diarias, por lo que es difícil que jueces estén analizando el mérito de las solicitudes. Estas solo debieran ser autorizadas bajo sospechas fundadas, basadas en hechos determinados, y para persecución de delitos que merezcan pena de crimen). En cuanto a la notificación del artículo 224, tampoco se cumple.

Actualmente el único mecanismo fiable de control que existe para comprobar cómo funcionan las interceptaciones del CPP es la entrega voluntaria que las principales empresas de telecomunicaciones realizan de datos anonimizados, lo que ha permitido evidenciar los problemas del sistema.

Pero el proyecto de ley sobre delitos informáticos pondría en riesgo este último mecanismo, al aumentar la sanción que arriesgan las empresas en caso de incumplir el deber secreto respecto de los requerimientos de interceptación que reciben. Con las nuevas reglas, bajo la amenaza de una sanción penal – hoy, multa administrativa-, difícilmente las empresas querrán colaborar con instancias de control ciudadano, como la encuesta Quién Defiende Tus Datos.

Una explicación posible para la falta de cumplimiento de esta obligación legal es la falta de capacidades técnicas para realizar las notificaciones exigidas por la ley. De ser este el caso, la dificultad podría ser fácilmente solucionada con la ayuda de las mismas empresas de telecomunicaciones que reciben las órdenes de interceptación.

Estas empresas fácilmente podrían comunicar a sus usuarios el hecho de haber sido objeto de escuchas telefónicas, una vez terminado el plazo de la investigación. Pero actualmente están impedidas de hacerlo. Esto, porque mientras no se formalice la investigación en su contra, el usuario afectado por una escucha telefónica no tiene calidad de interviniente en el proceso penal y, por tanto, el deber de secreto que pesa sobre las empresas de telecomunicaciones alcanza al propio usuario afectado. Esto último, por aplicación del secreto relativo del proceso penal chileno: las investigaciones del Ministerio Público sólo pueden ser conocidas por los intervinientes del proceso (artículo 182 CPP), es decir, fiscal, imputado, defensor, víctima y querellante (artículo 12 CPP).

¿Significa esto que las personas afectadas por interceptaciones no tienen derecho a saberlo? En ningún caso. El artículo 224 establece el deber de notificar al “afectado”, no al “interviniente”. Pero la falta de mecanismos de control eficaces y el desconocimiento de los afectados por esta clase de medidas permite que las mismas sean abusadas, llegando a usarse incluso para la creación de pruebas. Lo anterior es particularmente grave, considerando que ni siquiera el Congreso ha logrado que el Ministerio Público informe sobre el cumplimiento de sus obligaciones legales.

La solución

Dado que el Ministerio Público no está cumpliendo con el deber de notificación del artículo 224, y que se niega a entregar información al respecto, en una sesión reciente de la Cámara de Diputados de Chile, donde se discute el proyecto de ley sobre delitos informáticos, se propuso un mecanismo de control que pareciera ser una solución eficaz y eficiente: que sean las telcos las que cumplan con el referido deber de notificación.

Sin embargo, tanto los representantes del Ministerio del Interior y Seguridad Pública como del Ministerio Público se opusieron a la medida, sin ofrecer una alternativa, aún cuando durante la misma sesión admitieron no estar cumpliendo con la obligación legal de notificar al afectado.

Ante la falta de soluciones alternativas, lo razonable sería que se volviera a discutir la que, hasta ahora, pareciera ser la única solución efectiva.

Ni conspiranoia ni exageración. No necesitamos viajar cientos de años en el tiempo, recordando a Mazzini para justificar nuestra preocupación. Basta pensar en Edward Snowden, cuyo caso – lejos de ser el único- permitió develar la extensión de la vigilancia estatal.

La opacidad afecta la confianza en las agendas digitales

En enero de 2020, el gobierno salvadoreño presentó su Agenda Digital de País 2020-2030, en un contexto de enfrentamiento entre el presidente Nayib Bukele y la Asamblea Legislativa, a raíz de la solicitud del Ejecutivo de la aprobación de un préstamo por $109 millones para financiar la segunda etapa del denominado “Plan Control Territorial”.

La Agenda Digital de País 2020-2030 propone utilizar las tecnologías para implementar lo que denomina una “nueva gobernanza”. Esta agenda contiene 4 ejes programáticos, que básicamente se resumen en: 1. Identidad Digital; 2. Innovación, Educación y Competitividad; 3. Modernización del Estado; y 4. Gobernanza Digital.

Desde su lanzamiento, algunas dudas surgieron sobre la viabilidad de este ambicioso plan. En particular, aquellas referidas a los contrapesos y regulaciones necesarias para minimizar las afectaciones a los derechos y libertades que el uso de las tecnologías puede representar en una sociedad como la salvadoreña, en la que la conciencia de los derechos digitales y su ejercicio aún dista de ser ideal; en un país que aún no cuenta con una ley especializada en protección de datos personales y que tampoco cuenta con una política pública de ciberseguridad, entre otros riesgos.

En ese sentido, no era descabellado dudar sobre la protección y regulación en el uso de los datos que serán colectados para alimentar las soluciones tecnológicas que propondrá el gobierno, sobre quién tendrá acceso a ellos, qué destino tendrán esos datos, qué medidas de ciberseguridad se usarán para proteger los sistemas informáticos y la tecnología a implementar, cómo se evitará que las tecnologías implementadas y los datos colectados sean usados para la vigilancia indiscriminada, para la violación de los derechos o para favorecer intereses privados.

No obstante, era natural esperar que estas incertidumbres encontraran solución a medida que la actuación gubernamental pudiera ser evaluada. De ahí que el actual contexto de la pandemia de COVID-19 y la respuesta del Ejecutivo a la misma, haya servido para hacer una breve reflexión sobre estos temores.

Los temores se incrementan

En el marco de las acciones para enfrentar la pandemia de la COVID-19, el Ejecutivo salvadoreño tuvo a su disposición más de 3 mil millones de dólares, según informó el ex presidente del Banco Central de Reserva a la Comisión Especial de la Asamblea Legislativa, que investiga los gastos realizados por el gobierno de Bukele en este contexto.

Durante este mismo periodo, numerosos artículos periodísticos han revelado indicios de corrupción en los gastos realizados por el gobierno, como compras a empresas de familiares de funcionarios gubernamentales, compras a sobreprecios, compras de insumos médicos a empresas sin relación con el rubro, etc.

Ante estas revelaciones, lejos de corregir la opacidad en la rendición de cuentas, el gobierno de Bukele ha optado por obstaculizar el acceso a la información, al hacer un uso abusivo de las declaraciones de reserva contempladas en la Ley de Acceso a la Información Pública (Art. 19), sin cumplir con una adecuada fundamentación (Art. 21) para tal declaratoria.

Así, por ejemplo, el Ministerio de Agricultura y Ganadería puso en reserva la información relativa a la confección de paquetes alimenticios para ser entregados a personas en situación de vulnerabilidad, afectadas por la COVID-19, que esa cartera de Estado lideró. También, el Ministerio de Salud, uno de los que más señalamientos de compras anómalas ha recibido, declaró reservada la información contenida en memorándums y correspondencia producidos por el Laboratorio Nacional que realiza las pruebas COVID-19, así como los documentos relativos a la transición que el Centro Internacional de Ferias y Convenciones experimentó, para convertirse en el Hospital El Salvador. En ambos casos, las declaraciones de reserva fueron realizadas bajo una interpretación antojadiza de los preceptos legales que facultan esta declaratoria.

Aunque esta artimaña no es nueva, pues ya había sido utilizada para evitar rendir cuentas sobre gastos antes de la pandemia, su implementación recurrente en estas últimas semanas parece ser una pieza más de una estrategia del Ejecutivo de escapar, tanto del control de las instancias que constitucionalmente deben auditarlo, como del escrutinio de la sociedad. A esto se suma el interés del Ejecutivo por minar la independencia del Instituto de Acceso a la Información Pública –ente encargado de garantizar el acceso a la información pública y la protección de los datos personales– mediante el nombramiento de funcionarios afines a sus intereses políticos. Ese mismo interés se expresa en la flagrante desobediencia de los titulares de los ministerios señalados por indicios de corrupción a atender las demandas de explicación exigidas por la Asamblea Legislativa, y la negativa de la Policía Nacional Civil a cumplir su obligación constitucional cuando se ha requerido el apremio de los funcionarios que han ignorado estas solicitudes de la Asamblea.

Este esmero en optar por la opacidad en la gestión del erario público, así como el proceso de desmantelamiento de la institucionalidad del Estado, reafirmado el 9 de febrero del presente año con la invasión de la Fuerza Armada al recinto Legislativo, y recrudecido con la desobediencia a las resoluciones del Órgano Judicial (incluyendo las de la Sala de lo Constitucional de la Corte Suprema de Justicia), son suficientes señales para incrementar los temores iniciales sobre la implementación de una Agenda Digital por parte del actual gobierno.

Y es que, con estos antecedentes, no puede confiarse la protección de los datos personales, de la privacidad, la libertad de expresión y la seguridad, a gobiernos capaces de ocultar sistemáticamente la información pública, de huir de la rendición de cuentas y de instrumentalizar a las fuerzas de seguridad del Estado con fines políticos. No podemos obviar el temor a que gobiernos opacos, que blanden el uso de las tecnologías como estandarte de modernidad, sientan el deseo de utilizarlas para la persecución política, la censura y el control de nuestros datos

En tal sentido, un estado de vigilancia permanente por parte de la sociedad civil nacional e internacional se vuelve necesario para prevenir el uso malicioso de las tecnologías desde el Estado, y para combatir agendas que busquen aumentar el control gubernamental sobre el despliegue de esas tecnologías. Considerando la muy probable victoria del oficialismo en las próximas elecciones de diputados, una nueva configuración del poder político podría darle un poder peligrosamente enorme a Bukele, lo cual vuelve urgente la contraloría social en el país. Esta actitud vigilante, claro está, aplica frente a cualquier mandatario o poder estatal, presente o futuro.

No es magia: interfaces y protocolos para las videollamadas

A través del estándar WebRTC, este texto analiza cómo es técnicamente posible una videollamada y de qué depende el poder utilizar este servicio de manera óptima en una región como América Latina y el Caribe

Arrestos más, arrestos menos

La puesta en prisión preventiva de un ingeniero dedicado a la seguridad informática es el suceso más reciente desde que fuera conocido el hackeo sufrido por servicios estatales en Chile. La atención mediática y la intensidad de la medida cautelar aparecen como respuesta a un acto de vastas proporciones: la vulneración de los servidores de la página web de Gobierno Digital, de responsabilidad del Ministerio de la Secretaría General de la Presidencia, que habría significado el acceso a una enorme cantidad de información personal de chilenas y chilenos.

En particular, se trataría de un acceso no autorizado a datos de sistemas que procesan datos personales, incluyendo datos del servicio ClaveÚnica (para trámites personales en línea) y de la Comisaría Virtual de la policía (para trámites relacionados a permisos, de especial importancia durante la pandemia). No obstante, aunque el acceso se habría producido el 8 de octubre de 2020, no fue sino hasta la semana posterior que el hecho fue conocido públicamente, sin información clara sobre la magnitud del incidente ni sobre la información que habría sido filtrada, y apenas conociéndose que no habría contraseñas de ClaveÚnica comprometidas.

Como episodio solitario, el hackeo del Gobierno Digital de Chile parece suficientemente grave. No obstante, es apenas un capítulo más en una lista sobre incidentes de seguridad que sigue extendiéndose, y que solo en el último año han afectado ya a un importante banco de propiedad estatal y a la misma policía uniformada, y que ha demostrado falencias de diseño y de seguridad en los servicio del Gobierno Digital. ¿Está haciendo algo el gobierno chileno por mejorar la seguridad de la información?

La política en deuda con la seguridad

Como ha repetido una serie de expertas y de interesados frente al descalabro de seguridad del Gobierno Digital del Estado chileno, hay una serie de iniciativas legislativas supuestamente destinadas a prevenir y enfrentar esta clase de incidentes. Ninguna está cerca de convertirse en ley. A la vez, deudas institucionales del gobierno impiden dar pasos decididos hacia una mejor institucionalidad.

Una de esas es la reforma integral a la ley de datos personales chilena, la primera de América Latina. El actual proyecto lleva años en el Congreso, con larguísimos períodos de tiempo sin avances, y corriendo el riesgo de convertirse en otro conjunto de buenas intenciones que no pueden ser llevadas a la práctica por la falta de una autoridad de control independiente y con facultades suficientes. Aun cuando el proyecto conocido todavía es susceptible de mejoras, siguen siendo rescatables aspectos de actualización largamente en deuda, como el deber de notificación de brechas de seguridad que afecten a datos personales dentro de un muy breve plazo de tiempo. Otras consecuencias, como el aprovechamiento de la información personal que circula en la red después de estas filtraciones, pueden ser también objeto de alguna reclamación. Hoy no parece haber prisa alguna en fijar esos resguardos en torno a la información personal.

Por el contrario, el proyecto de ley que implementa en Chile el Convenio de Budapest sobre ciberdelincuencia sí está avanzando, aunque todavía de manera algo errática. También se trata de una actualización en deuda desde la primera ley en Chile de 1993, con positivos avances en la sanción de delitos complejos. Como ya hemos detallado, el primer intento de implementación de Budapest era peligroso; luego partes del mismo fueron corregidos y hasta hoy el proyecto conserva algunos de los vicios de los intentos de regulación de la persecución del delito en Chile: una expansión desproporcionada e injustificada de los poderes estatales para la intromisión en la vida de las personas bajo la excusa de la investigación criminal, sin siquiera mencionar el intento por expandir la retención de metadatos hoy vigente.

A la vez, la discusión legislativa en torno a los ciberdelitos todavía alberga una ardua oposición de los órganos policiales contra cualquier exención de responsabilidad a favor de quienes descubren vulnerabilidades de sistemas, en el marco de actividades de investigación, aun bajo requisitos estrictos para esa posible exención, a efectos de mantener bajo sanción penal actos que en otras latitudes son reconocidos como expresión de hacking ético.

La contumaz oposición a esa exención, de manera errada, conlleva la penalización una actividad seria y fundamental en la formación de capacidades de ciberseguridad y prevención de ataques. Al mismo tiempo, ignora que el crecimiento en cantidad y en sofisticación de los ciberataques, incluidos los ejecutados desde el extranjero, no va a detenerse porque haya sanciones penales más altas en Chile.

Finalmente, las carencias y falencias en los aspectos institucionales de ciberseguridad siguen siendo responsabilidad del gobierno. A acciones positivas como la entrada en vigencia de la Política Nacional de Ciberseguridad en 2017, la formación de un Equipo de Respuesta ante Incidentes de Seguridad Informática (CSIRT) de gobierno, y la creación del Comité Interministerial de Ciberseguridad (CICS), se han sucedido demoras significativas en el nombramiento de un encargado presidencial de ciberseguridad (siete meses de vacancia, y contando), la insistencia en un proyecto de ley de protección de infraestructura crítica que poco aporta en un resguardo significativo de instalaciones clave, y la eterna promesa incumplida de presentación de un proyecto de Ley Marco de Ciberseguridad que fije responsabilidades y procedimientos.

Por cierto, avanzar de manera sensible en todas esas áreas sería apenas un paso inicial: todavía estaría pendiente un real esfuerzo del Estado en transparentar y mejorar las medidas para garantizar la seguridad de la información y la respuesta a incidentes. Los despidos de alto nivel poco y nada aportan a mejorar las condiciones de seguridad; la imposición de urgencias sobre proyectos de ley deficientes tampoco ayudan. Los ataques seguirán ocurriendo, por lo que los esfuerzos y recursos puestos en educación y en prevención deben ser también prioritarios y continuos.

¿Y mientras tanto?

Pese a la celebración de autoridades políticas por el inicio de un proceso penal por el hackeo al Gobierno Digital, no hay nada que celebrar desde la perspectiva de la ciudadanía. Todavía es incierta la magnitud del acceso, todavía no se notifica individualmente a las personas afectadas, todavía no comenzamos a conocer los efectos de las filtraciones, todavía no hay certeza que el gobierno de Chile tenga la capacidad o la voluntad para enfrentar riesgos a los que está expuesta la ciudadanía. Es decir, todavía no hay razones entregadas por el Estado para que exista confianza de la ciudadanía en la gestión de riesgos en el ciberespacio. Más presuntos autores tras las rejas no es, y nunca ha sido, garantía de seguridad futura.

¿Qué queda hacer mientras tanto? Se ha insistido en la conveniencia del cambio de contraseñas para la ClaveÚnica, así como las prácticas de seguridad digital en general. Se ha reiterado la necesidad de mejorar las prácticas y elevar los estándares de ciberseguridad a los que se sujetan instituciones públicas y privadas. Pero la mayor responsabilidad todavía recae en la autoridad política, para materializar las aspiraciones de la Política Nacional de Ciberseguridad y reconducir una agenda hoy disgregada.

Mientras tanto, arrestos más y arrestos menos, seguimos tanto o más expuestas que antes al ciberdelito.

El regreso de los delatores en el proyecto de ley de delitos informáticos

En las últimas semanas se reactivó en el Congreso chileno la discusión del proyecto de ley sobre delitos informáticos, que implementa en Chile el Convenio de Budapest. Hasta ahora, la mayoría de las criticas se han centrado en tres temas: penalización del hackeo ético, modificación de las normas sobre retención de datos y acceso a comunicaciones, y ampliación de las facultades del Ministerio Público, incluida la eliminación del requisito de autorización judicial previa para determinadas diligencias.

Resumido en una sola gran crítica, el proyecto ha servido como excusa para inyectar de nueva fuerza el poder del Estado para invadir la privacidad y la autonomía de las personas. A pretexto de combatir el ciberdelito, el proyecto modificaría sustancialmente las actuales normas del código procesal penal chileno en materia de técnicas de investigación.

Pero hay otro aspecto de este proyecto que, a pesar de ser igualmente preocupante, no recibió mayor atención por parte de la Comisión: la utilización de agentes encubiertos para investigar a personas individualmente consideradas respecto de la generalidad de los delitos contemplados en el proyecto.

El agente encubierto es la medida investigativa más intrusiva que contempla nuestro ordenamiento jurídico y, por ello, históricamente ha sido limitada a la investigación de bandas delictivas organizadas y delitos de especial gravedad.

La marcha por implementar Budapest

El proyecto de ley Boletín 12192-25 sobre delitos informáticos tiene su origen en la suscripción y ratificación por parte de Chile al Convenio sobre ciberdelincuencia, también conocido como el Convenio de Budapest. En 2017, con la ratificación del convenio, Chile adquirió la obligación de adecuar su normativa interna y, por ello, el proyecto busca modificar distintos cuerpos legales. Si bien el proyecto ingresado al Congreso en 2018 era altamente cuestionable y peligroso, algunos puntos han sido subsanados en la tramitación.

Pero con la reactivación del proyecto, urgencia del Ejecutivo mediante, algunos riesgos para los derechos fundamentales vuelven a la vida. Preocupa que el proyecto pretenda expandir los mandatos generales sobre retención de datos, acceso a comunicaciones privadas de las personas y las facultades investigativas del Ministerio Público, al punto de prescindir de autorización judicial para determinadas diligencias. Argumentando que es necesario para la investigación de los delitos informáticos, se busca modificar las normas sobre medidas investigativas del código procesal penal, ampliando el poder de vigilancia estatal dentro y fuera de la red. Todo lo anterior sin siquiera ofrecer garantías para impedir el abuso de este tipo de medidas, por ejemplo, robustecer la obligación de notificar al afectado por las mismas.

De estas nuevas medidas y facultades investigativas, solo algunas se encuentran, hasta ahora, limitadas al ámbito del ciberespacio: preservación y custodia de los antecedentes de investigación, comiso y agente encubierto en línea. Pero la forma en que este último irrumpirá es extremadamente preocupante, pues podrá interactuar directamente con las personas de manera individual, sin necesidad de sospecha de actuación en organizaciones delictuales, para la investigación de cualquiera de las conductas tipificadas en el proyecto, sin atender a la gravedad de las mismas.

La irrupción cibernética del agente encubierto

La figura del agente encubierto fue introducida en nuestro país el año 1995, mediante la ley 19.366, sobre tráfico ilícito de estupefacientes y sustancias psicotrópicas, exclusivamente para la investigación de este tipo de ilícito. Su ámbito de aplicación en el régimen penal común fue ampliado para la persecución de la pornografía infantil en 2004 y en 2011 para la investigación de los delitos de tráfico ilícito de migrantes y trata de personas.

Recién en 2016 fue incorporada en el código procesal penal chileno, a raíz de la ley 20.931, que “facilita la aplicación efectiva de las penas establecidas para los delitos de robo, hurto y receptación y mejora la persecución penal en dichos delitos”, también conocida como “ley corta antidelincuencia”. Esta fue la primera vez que se contempló la posibilidad de utilizar la figura del agente encubierto para delitos contra la propiedad, pero solo para aquellos cometidos por bandas complejas, imposibles de desbaratar sin hacer uso de este tipo de medidas.

Hoy esta medida se encuentra regulada en el artículo 226 bis del código procesal penal, bajo estrictos estándares de procedencia, exclusivamente para la investigación de los delitos ahí indicados y bajo fundadas sospechas de la participación de personas en una asociación ilícita, o en una agrupación u organización conformada por dos o más personas, requiriendo en todo caso autorización judicial previa.

El artículo 11 del proyecto de ley original sobre delitos informáticos contemplaba esta medida, pero limitada a la persecución de delitos cometidos por bandas organizadas. Hasta el día 8 de marzo de 2019 —plazo originalmente fijado para presentar indicaciones al proyecto de ley— este artículo solo fue objeto de 3 indicaciones, todas por su supresión total o parcial. Pero en enero de 2020 se propuso reemplazar su texto por uno nuevo, mediante una indicación del Ejecutivo que seguía de cerca lo propuesto por el Ministerio Público durante las sesiones de discusión. El nuevo artículo mantuvo la posibilidad de usar esta medida para la persecución de todos los delitos contenidos en el proyecto, pero además amplió radicalmente su ámbito de aplicación autorizando su uso para la persecución de sujetos individualmente considerados.

De la delación a la provocación

La medida del agente encubierto es de las más intrusivas en cualquier sistema de investigación criminal. Por ello, históricamente su aplicación ha estado limitada a la investigación de delitos cuya particular complejidad y gravedad justifique el uso de tales medidas. El proyecto de ley actual cambia ambas reglas: permite el uso de agentes encubiertos para investigar a personas que actúen individualmente y respecto de cualquiera de los delitos contemplados en la ley, ampliando de manera considerable el campo de aplicación de una medida que siempre debiese ser extraordinaria. Con esto, se infringen los requisitos de necesidad, proporcionalidad y legalidad que deben respetar las medidas intrusivas de investigación.

Además, este tipo de agentes difícilmente serán meros espectadores de los hechos que investigan. La realidad en la que se introduce siempre estará intervenida por su interacción con aquellos entre quienes busca permanecer encubierto. Por lo anterior, aun cuando se trate de una organización criminal, los casos en que estos agentes intervendrán en calidad de meros espectadores sin colaborar en la comisión de los delitos, serán excepcionales. De autorizarse el uso de agentes encubiertos para la investigación de personas individuales, podríamos pasar fácilmente de la investigación a la provocación, tal como sucedió con esta institución en sus orígenes. El agente encubierto nace de las actividades de espionaje político francés durante los años del absolutismo, derivando rápidamente en la provocación mediante el uso de “agentes provocadores” que promovían desordenes públicos para justificar el uso de medidas de persecución en contra de opositores. No obstante, la propuesta también los exime de responsabilidad de manera amplísima, favoreciendo una acción temeraria y perdonando anticipadamente la delincuencia de agentes estatales

Si, además, cómo pretendió originalmente el Ministerio Público, estos agentes pudieran ser introducidos en la sociedad sin necesidad de autorización judicial previa, se desdibujaría la división de poderes que debiese caracterizar a toda sociedad democrática. El control de este tipo de medidas sería prácticamente imposible.

Contra nuevos poderes desproporcionados para el Estado

El uso de agentes encubiertos es sin duda una amenaza para la democracia y de ahí que el legislador haya sido, hasta ahora, extremadamente celoso en su autorización. Permitir el uso de esta figura para vigilar a personas individualmente e investigar delitos comunes es absolutamente desproporcionado. Ello sería la normalización de una institución inquietantemente parecida a los delatores del período más oscuro de nuestra historia. Bajo esas condiciones la posibilidad real de ejercer determinados derechos como la libertad de expresión, es sencillamente imposible.

Ni aun las particulares características del ciberespacio, argumento recurrente para defender este tipo de medidas, justifican poner en peligro derechos tan esenciales como la privacidad, libertad personal y la seguridad individual (artículo 19 nº7 de la Constitución Política). De la misma manera que la persecución de los delitos informáticos no justifica la modificación de las reglas de investigación contenidas en el código procesal penal chileno para la persecución de delitos cometidos fuera del ciberespacio.

Proyecto de ley especial de ciberdelitos en Nicaragua: una herramienta más para la represión del disenso

El pasado lunes, la diputada Loria Raquel Dixon Brautigam, del partido nicaragüense Frente Sandinista, presentó un proyecto de Ley Especial de Ciberdelitos cuya redacción -ampliamente abarcante y vaga- de aprobarse, representaría un ataque a la privacidad, a la protección de los datos personales, pero sobre todo a la libertad de expresión y participación. Este proyecto se inscribe en una peligrosa tendencia, no solo en Nicaragua sino en la región, de utilizar legislaciones contra “cibercrimen” que en realidad buscan criminalizar la libertad de expresión.

En Nicaragua, las redes sociales se han convertido en espacio de denuncia y expresión social, tanto o más que en otros países dada la constante represión del gobierno nicaragüense ante la denuncia y el disenso político. Esta es razón suficiente para creer, como han señalado organizaciones de la sociedad civil como el Observatorio Pro Transparencia y Anticorrupción, que esta ley busca fundamentalmente perseguir y controlar las redes sociales como espacio para la expresión ciudadana. Este tipo de persecución es una conducta utilizada por otros gobiernos de la región, siendo quizá los más graves los casos de Cuba y Venezuela, donde -de acuerdo con el reciente informe del Consejo de Derechos Humanos de la ONU- al menos 18 personas han sido detenidas y torturadas entre 2014 y 2019 por publicaciones en Twitter. Del mismo modo, en el caso de Nicaragua no es posible analizar un proyecto de ley como éste ignorando el contexto: esta iniciativa de ley sucede días después de que el Presidente, Daniel Ortega, expresara su interés de reformar la legislación para permitir la cadena perpetua, y junto con la iniciativa de Ley de Regulación de Agentes Extranjeros, que constituye un claro ataque contra la libertad de asociación y la defensa de los derechos humanos.

En el caso del proyecto de ley especial de ciberdelitos, el primer factor a considerar es su lenguaje amplio y ambiguo, una de las herramientas más utilizadas en las normativas que buscan ser suficientemente flexibles para poder ser utilizadas posteriormente en la persecución del ejercicio del disenso. El texto señala que castigará a quien “suplantare o se apoderare de la identidad informática de una persona natural o jurídica por medio de las TIC” sin indicar cuáles son los parámetros para considerar que una conducta constituye suplantación, lo que claramente puede convertirse en la ilegalización de la parodia y la sátira, expresiones tradicionalmente protegidas, y busca perseguir a “quien publique o difunda información falsa y/o tergiversada, que produzca alarma, temor, zozobra”, en un texto prácticamente idéntico al que contiene la Ley de Responsabilidad Social venezolana (también conocida, al igual que este proyecto, por el nombre de Ley Mordaza), y a la Ley Contra el Odio, que han creado el entorno legal por el cual se ha perseguido y arrestado a médicos y periodistas en el contexto de la pandemia. Sobre esta ley, en su momento, la CIDH declaró que:

«En un primer análisis tres aspectos resultan alarmantes: a) el uso de figuras vagas y sanciones exorbitantes e imprescriptibles para penalizar expresiones de interés público; b) la imposición de gravosas obligaciones a todos los medios de comunicación, entre ellas la supresión y retiro de información de interés público; c) la amplia posibilidad otorgada al Estado de utilizar los medios de comunicación e imponer contenidos.»

Estas mismas circunstancias tienen lugar en el proyecto de ley nicaragüense, que pretende castigar con penas de hasta ocho años de cárcel a publicaciones en redes sociales o en medios de comunicación que sean categorizadas como delitos contra la “seguridad del Estado”. No estamos hablando ya solo de publicaciones aisladas en redes sociales, sino también de filtraciones como la que revelara las cifras reales del Ministerio de Salud en el contexto de la pandemia por coronavirus.

El proyecto, que de sí busca abarcar un amplísimo rango de conductas, pretende también convertirse en el marco de referencia nicaragüense para las “noticias falsas”, castigando con hasta cuatro años de cárcel a quienes difundan información que sea categorizada como falsa por el gobierno. Como hemos señalado anteriormente, la tentación, ya global, de regular las “noticias falsas” a este nivel de granularidad no desemboca en otro lugar que no sea la infantilización y la censura: pretender que por apelación a la autoridad se considere cierto solo aquello que un gobierno califica como tal es el clavo final para enterrar las democracias.

En un país como Nicaragua, donde desde 2018 la represión sistemática por parte del aparato estatal hacia la oposición, los movimientos sociales y las organizaciones de derechos humanos, los medios de comunicación independientes y las empresas del sector privado no ha hecho más que intensificarse, no solo mediante la criminalización de sus acciones sino también mediante actos extrajudiciales como allanamientos, secuestros, ajusticiamientos y ataques de difamación, la creación de una herramienta legal que permita establecer un sistema arbitrario para controlar el flujo de información es especialmente alarmante. Es urgente garantizar que cualquier proceso legislativo en Nicaragua que busque establecer legislaciones en materia de ciberdelitos sea abierto a la participación de la sociedad civil mediante procesos que garanticen su involucramiento libre y vinculante, de modo que las normas resultantes respondan realmente a la protección de la seguridad de los ciudadanos en su utilización de tecnologías informáticas.

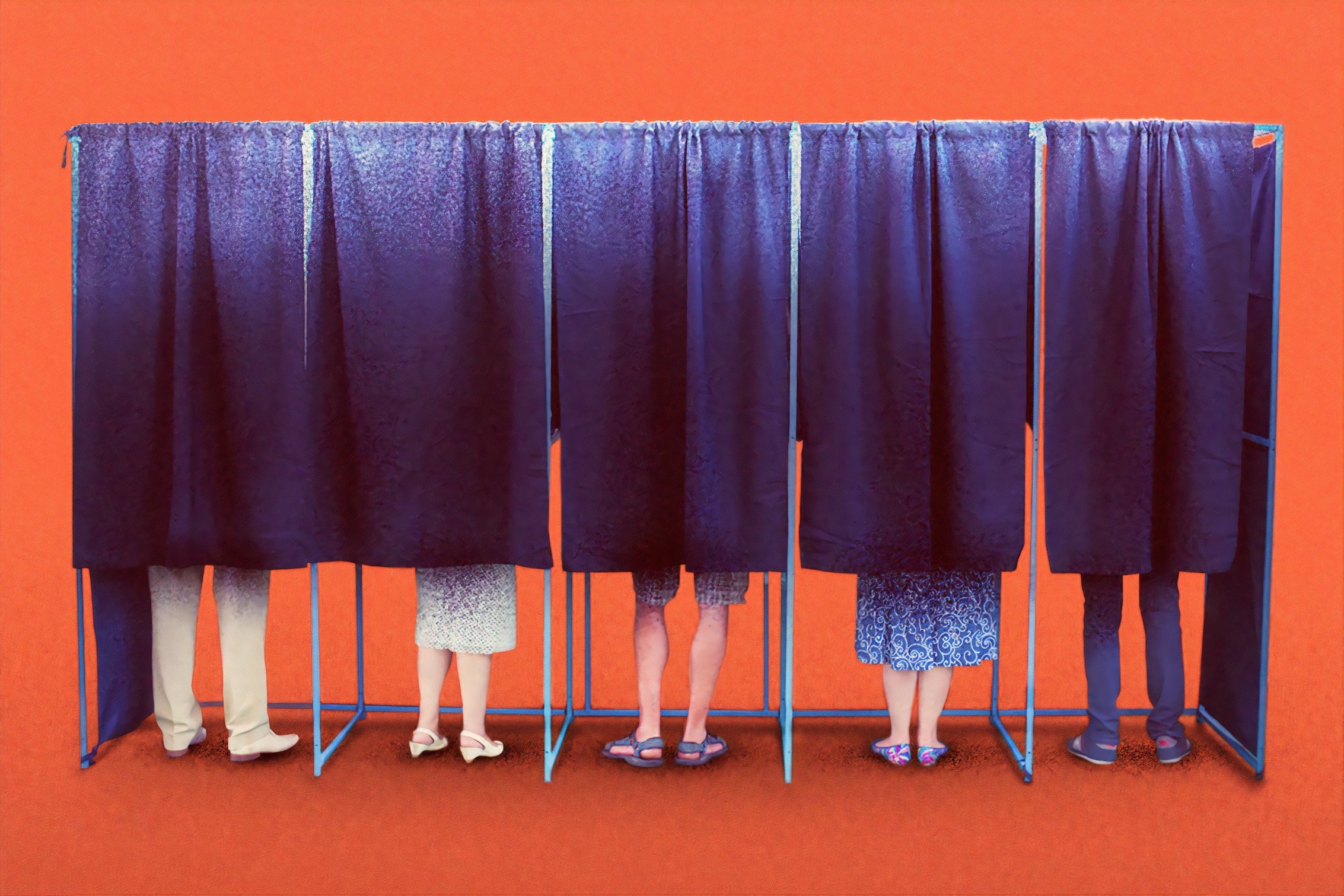

Voto Electrónico en Chile y marco normativo electoral: problemas legales de un cambio tecnológico tentador

Chile está ad portas del inicio de un proceso constituyente que marca un precedente histórico. Debido a la dificultad que significa llevar procesos eleccionarios en el contexto de una pandemia, se ha propuesto establecer sistemas de voto electrónico a distancia como una manera de lidiar con los riesgos sanitarios de una votación presencial.

En general, cuando se discute sobre la viabilidad del voto electrónico, nos entrampamos en una discusión sumamente técnica sobre ciberseguridad, vulnerabilidades y protocolos de cifrado. Y si bien en esa discusión el voto electrónico no tiene buena recepción, pues muestra una serie de dificultades, también es pertinente sumar un análisis interdisciplinario que sea capaz de evaluar si un cambio tecnológico como el voto electrónico a distancia cumple con los estándares internacionales o domésticos que se han establecido para un sistema electoral.

Es importante señalar que el sistema de votación actual (con uso de cabina secreta de votación, urnas, centros de votación donde la gente asiste personalmente, etc) también constituye una tecnología que fue intensamente discutida y ajustada a la luz de sus implicaciones normativas, pero eso se nos olvida ante lo llamativo de las nuevas tecnologías digitales. Problemas serios en un contexto electoral, tales como el cohecho, la extorsión y el acarreo parecen ser tan del pasado, que se ha generado una especie de amnesia en el público general sobre la importancia de asegurar estándares básicos electorales, como que el voto sea personal y secreto.

Por este motivo, e intentando luchar contra esta amnesia de lo obvio, deben recordarse los principios constitucionales y nociones legales que están en juego en nuestro país cuando hablamos de un sistema electoral. Para esto, debe partir señalándose que el artículo 15 de la Constitución chilena actual indica que “En las votaciones populares, el sufragio será personal, igualitario, secreto y voluntario”. Sin ánimos de hacer un análisis detallado de esta frase, tomaremos primero la idea del sufragio personal. Este concepto está presente también en normativas como la mexicana y se refiere a la necesidad de un acto de votación presencial de cada individuo. Que el voto sea presencial significa que debe realizarse físicamente en un centro asignado de votación -sea en territorio nacional o en el extranjero- y por ello se opone a formas de sufragio como el voto por correspondencia, o votos mediante poder o delegados.

Es fácil desprender de lo anterior que el voto electrónico a distancia no es posible en un contexto constitucional donde el voto debe ser personal. En la medida en que el voto personal significa que el voto es indelegable, entonces mecanismos como el uso de Clave Única para el voto a distancia no pasan este estándar constitucional, ya que el voto seria fácilmente delegable a otra persona tan solo compartiendo sus credenciales (RUN y clave personal).

Esta exigencia constitucional se extiende incluso a formas de sufragio admitidas en otros países como el voto por correspondencia, con lo cual la normativa chilena es particularmente estricta. Las razones están claramente establecidas en las actas de la Comisión Ortúzar (comisión que crea el texto inicial de la Carta Fundamental chilena vigente), en el sentido de que solo un voto personal es capaz de garantizar otros principios generales del sufragio, como el ser secreto. Se indica de manera ejemplar que “es evidente que cualquiera fórmula de voto no personal abre la posibilidad de que el ejercicio del derecho de sufragio no sea secreto, y en la práctica la voluntad pueda ser manipulada bajo la forma de exigirse un poder, o de conocer la correspondencia o cualquiera otra”.

El razonamiento de la Comisión Ortúzar nos lleva a otro principio relevante de analizar: el voto secreto. Este se encuentra más difundido a escala global, y la importancia del voto secreto como principio se encuentra en Tratados Internacionales de alta importancia en el mundo, tales como la Convención Europea y la Convención Americana de Derechos Humanos. Esta última, en su Artículo 23 relativo a Derechos Políticos señala que la ciudadanía debe gozar del derecho “de votar y ser elegidos en elecciones periódicas auténticas, realizadas por sufragio universal e igual y por voto secreto que garantice la libre expresión de la voluntad de los electores”. Esta lógica, también plasmada en la Constitución chilena actual, nos recuerda que solo un voto secreto asegura que cada persona pueda libremente plasmar su opinión, y no estar sujeta a extorsiones o regalos para alterarla. Se asegura un piso mínimo en toda democracia, que es que las personas efectivamente votan por quienes desean, sin presión externa.

Esto no solo significa que la persona tenga derecho a votar sin estar en presencia de otros, sino que también la imposibilidad de que el votante genere prueba sobre el contenido de su voto. Es por ello que la ley chilena sanciona a quien saque una fotografía de su voto, estableciendo una presunción de que se trata de un delito electoral. En otras palabras, en la medida que el votante pueda votar en presencia de otra persona (por ejemplo, desde el celular), no es posible garantizar el derecho al voto secreto.

Voto secreto y voto personal son dos principios cercanos que están claramente conjugados en la legislación chilena electoral. La Ley Orgánica Constitucional N°18.700 sobre votaciones populares y escrutinios define, bajo la tecnología de la cabina de votación, un sistema cuidadosamente ajustado que asegura que las personas asistan físicamente a un centro de votación, y que en todo momento su voto se mantenga en secreto e indistinguible de otros votos.

En vista de los dos principios constitucional y legalmente consagrados, es evidente que un voto electrónico a distancia no cumple con dichos estándares normativos. En la medida en que es un voto que se realiza sin el desplazamiento físico de la persona a un centro de sufragio, no es un voto personal. Por otro lado, en tanto no se puede asegurar que la persona no tiene ninguna presión externa a la hora de emitir su voto, no es un voto secreto.

Queda una última variable a considerar, que se refiere a la transparencia o naturaleza pública del proceso de elecciones. Si bien este no es un principio que se encuentre consagrado en el artículo 15 de la Constitución chilena actual, es una noción muy importante en lo que se refiere a procesos electorales en el mundo. El Tribunal Constitucional Alemán, por ejemplo, ha señalado en una sentencia de marzo del 2009 que la naturaleza pública de las elecciones exige que todo el proceso de sufragio sea entendible para cualquier persona, y que sin conocimientos detallados de computadores una persona debe ser capaz de verificar si su voto está siendo contado. Es necesaria la posibilidad de una inspección personal. La importancia de la transparencia radica en que la ciudadanía tenga absoluta confianza en el proceso electoral y pueda auditar el proceso en todas sus partes.

Este estándar de transparencia se opone a un sistema que lleva el sufragio de manera electrónica, ya que los individuos no pueden ver lo que ocurre dentro de una máquina; los cálculos que se realizan no son perceptibles por la persona humana. Además, solo un grupo pequeño de expertas(os) entenderán la técnica que subyace al procedimiento, por lo que se sustrae el proceso de sufragio del control de la generalidad de la ciudadanía. Esto no cumple realmente con los estándares que se han dispuesto, por ejemplo, en el marco europeo de referéndums sugerido por la Consejo de Europa, pero tampoco cumple con lo que la Ley N°18.700 dispone respecto al proceso de conteo de votos. La ley señala un procedimiento físico de conteo y de impugnación de votos que presupone el uso de la tecnología tradicional de sufragio, y requeriría de una modificación total de esta normativa en caso de admitirse una modalidad de voto electrónico a distancia.

En definitiva, el sistema de voto electrónico a distancia no asegura en términos normativos el voto personal, el voto secreto o estándares mínimos de transparencia necesarios en una democracia. En lo concreto, es actualmente inconstitucional e ilegal establecer en Chile un sistema con estas características. Si se desea cambiar el sistema, es necesario reunir las voluntades políticas y el esfuerzo técnico de reemplazar un procedimiento cuya eficacia ya está probada.

Aun así, y si el brillo de las nuevas tecnologías resulta todavía tentador, hay potentes razones de fondo tras estos principios legales, que se refuerzan con los argumentos técnicos descritos ampliamente en la literatura, que insisten en la necesidad de conservar la tecnología actual de sufragio para sostener la confianza en un proceso particularmente delicado para una democracia, aun en un contexto difícil como que el que impone la pandemia en curso. El caso del sufragio debe ser una lección para entender que no toda nueva tecnología debe ser implementada solo porque parece una solución atractiva.

Que se muerdan la lengua: los discursos implícitos en las narrativas gubernamentales contra el cifrado

Los servicios de comunicación, el comercio en línea, el suministro de energía para las ciudades, la infraestructura de la red. Prácticamente toda la información que transita por las múltiples fronteras de los sistemas conectados dependen de la seguridad que ofrece el cifrado. Y no solo eso, el cifrado es también una pieza fundamental para el ejercicio de derechos: la defensa de la libertad de expresión y de prensa, de expresar y asumir posturas políticas, incluso la supervivencia de grupos políticos disidentes en regiones antidemocráticas dependen de la seguridad y la privacidad que solo el cifrado tiene el potencial de ofrecer. Por eso, los ciudadanos y ciudadanas – usuarias de la red – hoy pueden brindarle mayor protección y privacidad a su información, de forma más fácil.

Este empoderamiento ha frenado el acceso de agentes del Estado a las comunicaciones privadas, cuestión antes rutinaria. Durante décadas, este acceso posibilitó programas de vigilancia masiva e incontables escuchas ilegales y, con ello, el debilitamiento de los derechos constitucionales, como el debido proceso y la presunción de inocencia. Igualmente, el cifrado ha frenado interceptaciones clandestinas de parte de agentes privados. El cifrado, por lo tanto, ha posibilitado que las personas reconquisten sus libertades y su autonomía informativa.

Frente a esa situación, las agencias de investigación – cuyo interés responde a la demanda por mayor “velocidad” en la solución de procesos criminales y la expansión de los mecanismos para acceder a círculos de información privada de la ciudadanía, comprometiendo los derechos humanos y la seguridad en la red – por años han desarrollado narrativas que buscan resignificar la importancia del cifrado. Sin embargo, tales artificios retóricos son muy reveladores y forman parte de un conjunto de acciones sistémicas que buscan estigmatizar la tecnología (en este caso, el cifrado) por medio de su criminalización, con el objetivo de hacer susceptibles a los congresistas a este mensaje de modo que aprueben políticas orientadas a debilitarla.

Fabricando distopías

Las crisis suelen desencadenar grandes cambios, sean sociales, económicos o tecnológicos. Por eso, en escenarios de crisis, para las políticas anticifrado la apuesta se hace desde el lenguaje utilizado para referirnos a la técnica. Mientras existe un consenso entre el sector técnico, académico y social sobre cómo el cifrado “fuerte”, “seguro” o “robusto” es un recurso del cual depende la seguridad de la información, para el FBI y el Departamento de Justicia de los Estados Unidos (DOJ) este sería a prueba de órdenes judiciales y establecería zonas fuera del alcance de la ley. La imagen que quieren proyectar es la de un espacio barbárico, un ejercicio de doblepensar utilizado por regímenes de gobierno como el imaginado por George Orwell.

Los avances en las técnicas de seguridad de la información, arquitecturas que permiten establecer canales de confianza entre usuarios y servicios, así como garantizar la integridad de los intercambios informacionales críticos al funcionamiento de la administración y los servicios públicos, son deliberadamente ignorados por las narrativas de los sectores encargados de investigar los delitos y aplicar la ley. El cifrado es asociado con “espacios sin ley creados por los dueños de grandes empresas” “motivados por el lucro”. Se olvidan de que, antes de relacionarse con un modelo de negocio, se trata de un elemento clave para la resiliencia de la red, y proponer cualquier excepción es lo mismo que defender la abolición de la ciberseguridad.

Como apunta el seminal estudio “Keys under doormats”, crear brechas en los sistemas cifrados va mucho más allá de posibilitar un “acceso excepcional” al contenido protegido. Agregar un nuevo atributo (como un backdoor) en tales mecanismos, haciéndolos más complejos, genera una serie de nuevas interacciones con los demás recursos del sistema de seguridad y, con ello, vulnerabilidades imprevisibles. “La complejidad es enemiga de la seguridad”, afirman las expertas. Las entidades responsables de resguardar, por ejemplo, las claves de acceso a los sistemas cifrados serían víctimas de ataques maliciosos. Además, es igualmente posible cuestionar la misma idea de “excepcionalidad”, cuando son ampliamente conocidos los innumerables episodios de interceptación ilegal de las comunicaciones privadas, por parte de agencias estatales, sin orden judicial.

Este tipo de propuesta parece ignorar la integridad física de las personas, las protecciones a la actividad periodística o la vida de las minorías que dependen directamente del secreto de sus comunicaciones. A modo de ejemplo, hace poco se supo que la recientemente aprobada “Ley anticifrado” australiana está siendo utilizada para violar las protecciones a periodistas en el país. Igualmente, no se considera el impacto que políticas que debilitan el cifrado pueden tener a nivel internacional en otras jurisdicciones, sobretodo en países donde disidentes políticos son perseguidos por el Estado, minorías étnicas son monitoreadas o comunidades LGBTQI+ son criminalizadas por gobiernos fundamentalistas. Aún así, para el DOJ, el negocio de las empresas que ofrecen el cifrado es “vender productos para ganar dinero […] mientras nuestro negocio es prevenir crímenes y salvar vidas”.

El cifrado se basa en posibilidades matemáticas. Aún así, las narrativas gubernamentales apuestan a un solucionismo tecnológico que supera los límites matemáticos para conciliar, por un lado, las demandas de acceso a los datos y a las comunicaciones cifradas y, por el otro, la seguridad e integridad de la red. Las palabras de un representante del Ministerio Público Federal de Brasil son ilustrativas: “estos instrumentos fueron creados por hombres y, si fueron creados por hombres, pueden ser diseñados de una manera distinta”. Cuando era director del FBI, Christopher Wray afirmaba que creía posible conciliar ambas cosas: “si podemos desarrollar autos autónomos que dan independencia para que los ciegos y personas discapacitadas se transporten; si podemos establecer mundos virtuales totalmente generados por computadoras para elevarnos al próximo nivel del entretenimiento y la educación de manera segura […], seguramente debemos ser capaces de fabricar dispositivos que, a la vez, ofrezcan seguridad y permitan accesos”. Como afirma Corey Doctorow, el FBI cree en una matemática imaginaria y que los desarrolladores no están siendo suficientemente “nerds” para solucionar esta imposibilidad técnica.

El miedo a la oscuridad es también un artificio importante en estas narrativas: “el cifrado nos amenaza con llevar a todos a la oscuridad”; “el FBI trabaja en una sala. El rincón de esta sala ha estado oscuro en los últimos veinte años […]. Este rincón ha empezado a ocupar todo el espacio”. La expresión “going dark” es un resultado directo de esa estrategia.

Como señala Phillip Rogaway, las narrativas gubernamentales son producidas de forma que garanticen el direccionamiento del discurso exactamente hacia donde las autoridades desean que camine, en un movimiento que apuesta al miedo: el miedo al crimen, el miedo de los padres de no lograr proteger a sus hijos e, incluso, el miedo a la oscuridad. La metáfora del oscurecimiento ejercita el “branding” (la repetición del “going dark”) intentando plasmar un modo de pensar y, con eso, reconfigurar el mismo significado del cifrado.

Las imágenes e imaginarios sobre casos sensibles, como la explotación sexual de menores de edad, las amenazas de atentados terroristas o las redes de tráfico de drogas también han sido históricamente explotadas en los discursos anticifrado. El DOJ, por ejemplo, pone el cifrado ofrecido por WhatsApp en el centro narrativo de los casos de exterminio de policías por carteles mexicanos. Por su parte, el ex-director del FBI, James Comey, ha apostado a crear escenarios distópicos de futuro: “si [el cifrado fuerte] se vuelve regla […] los homicidios se volverán comunes, los sospechosos caminarán libremente por las calles y los violadores de niños no podrán ser identificados o procesados judicialmente”.

Las expertas presentan datos más convincentes. Por ejemplo, la sola existencia del cifrado por defecto en los dispositivos desincentiva los intentos de agentes maliciosos por apoderarse de ellos, dada la imposibilidad de acceder a los datos que almacenan – una de las principales motivaciones económicas de este tipo de ataques. Una señal de eso sería la caída en el número de hurtos de celulares desde que Apple implementó el cifrado por defecto en sus dispositivos.

Contrario a la idea del fin de la seguridad pública imaginada por las narrativas gubernamentales, el cifrado democratiza los recursos de seguridad al desencentralizarlos y hacerlos disponibles por defecto. Y al contrario de lo que supone la “sala oscura” del FBI, nunca hubo tantos medios disponibles para la recolección de datos para fines del proceso penal. Esto incluye sensores y objetos conectados a internet en los espacios públicos y domésticos, las redes sociales e, incluso, el hackeo liderado por agencias gubernamentales. La sala oscura, en realidad, se encuentra eclipsada por una era de oro de la vigilancia.

Según las narrativas de las fuerzas policiales, los “abogados de la privacidad absoluta” estarían sufriendo de un “radicalismo post-Snowden”. La sugerencia de ese tipo de afirmación es que hay radicalismo, donde lo que existe es la defensa de derechos individuales. Pasa que, al final del día, una “privacidad a medias” es un derecho frágil y fácilmente vulnerable. Además, siempre hubo privacidad absoluta. Pensar algo distinto sería lo mismo que prohibir que un mensaje escrito en papel sea después quemado. O prohibir que existan conversaciones privadas en lugares remotos. Si todos los espacios se hacen pasibles de interceptación o acceso estatal, la misma esencia de la privacidad se compromete, y las relaciones y comunicaciones de las personas se inhiben.

En conclusión

Las narrativas anticifrado sugieren una reacción conservadora que busca desarmar, a partir del lenguaje (y, en consecuencia, del lobby legislativo), avances de orden tecnológico y social. Lo hacen simulando futuros caóticos, estados de excepción y escenarios de crisis, invocando figuras conocidas e imágenes perturbadoras, típicamente utilizadas contra las libertades en internet.

En realidad ese conservadurismo policial intenta, incansablemente, rescatar la facilidad que una vez tuvo para invadir espacios y comunicaciones privadas. Que los defensores de la “vigilancia absoluta” se muerdan su propia lengua: sus palabras no son más que ecos del pasado.

El futuro del cifrado se define en Brasil

En medio de una pandemia global que releva como nunca antes la importancia de las comunicaciones seguras por medios digitales, el Supremo Tribunal Federal de Brasil (STF) está por decidir dos acciones judiciales sobre los bloqueos de WhatsApp que conmocionaron a usuarias de internet en todo el mundo hace algunos años. Al centro de esa discusión está el debate en torno al valor del cifrado, piedra angular de la seguridad en las tecnologías digitales.

Ese valor, no obstante, es puesto en tela de juicio frente a los requerimientos de los Estados por acceder a comunicaciones e información privadas. Y en esa contraposición de narrativas sobre la tecnología, sobre la seguridad de personas o instituciones, sobre el poder, y sobre derechos fundamentales, la decisión en Brasil puede significar una nueva etapa en la discusión del cifrado en América Latina y el sur global.

Del uso de aplicaciones al derecho al cifrado

La situación de Brasil se remonta a sucesos conocidos en el mundo entero. Entre 2015 y 2016, cuatro órdenes judiciales de distintos juzgados dieron lugar a tres bloqueos de WhatsApp en Brasil. En todos esos casos, el bloqueo era adoptado como una sanción por el incumplimiento de órdenes judiciales relativas a la entrega de información por parte de WhatsApp, información que a su vez no era provista por WhatsApp, por estar cifrada. En todos esos casos, los bloqueos eran mundialmente rechazados como actos contrarios a la libertad de expresión y contrarios al uso de herramientas de comunicación más protectoras de la privacidad.

Dos acciones judiciales ante el STF mantienen viva la discusión en Brasil. La primera es una acción directa de inconstitucionalidad, ADI 5527, que sostiene que el Marco Civil de Internet contiene disposiciones inconstitucionales, en atención al uso de las mismas para el bloqueo de aplicaciones completas, con consecuencias desproporcionadas. Los jueces, al ordenar el bloqueo de aplicaciones (no solamente WhatsApp), estarían dando una interpretación equivocada al Marco Civil de Internet, al ampararse en su articulado para bloquear aplicaciones, basados en causales que no correspondían según la ley. Es decir, una sanción que es parte de las reglas sobre privacidad y protección de datos, usada a propósito del incumplimiento de reglas procesales. A su vez, el impacto del bloqueo se extendió desproporcionadamente a personas dentro y fuera del país, a personas no involucradas en el proceso judicial, en el ejercicio de sus derechos a la libertad de expresión y comunicación.

La segunda acción, la alegación de incumplimiento de precepto fundamental, ADPF 403, apunta asimismo a la defensa de los derechos fundamentales, con el bloqueo judicial de WhatsApp como el acto cuestionado por infringir derechos de libertad de comunicación, libertad de expresión y privacidad. A diferencia de la ADI 5527, que alega la inconstitucionalidad de las disposiciones que autorizan bloqueos en general, la ADPF 403 apunta a los bloqueos de WhatsApp como las medidas infractoras de derechos.

Con ocasión de los bloqueos, se suscitó una enorme preocupación mundial sobre el impacto de decisiones judiciales que impiden la comunicación privada, y la libre elección de las formas en las que se produce, especialmente tratándose de aplicaciones que a la vez son populares y ofrecen mayor seguridad. Pero a nivel judicial, los debates centraban especial atención en los motivos detrás de los bloqueos, como la necesidad de acceder a información como condición para el éxito de investigaciones criminales. Es decir, las disputas entre las narrativas sobre criptografía se movieron también desde el debate político al ámbito jurisdiccional. Y en ese debate, los ministros del STF discuten directamente sobre el valor del cifrado.

Hasta el momento, cuando no hay aún sentencias, los ministros relatores han emitido sus opiniones en ambas causas, con el propósito de informar la posterior votación del STF como cuerpo colegiado. Respecto de la ADPF 403, para la ministra relatora Rosa Weber, no se justifica el uso de Marco Civil de Internet para el bloqueo de WhatsApp, lo que no implica su inconstitucionalidad sino una aplicación errada de la ley. Pero a la vez, agregó expresamente que “sería inadmisible, y a la vez un retroceso, volver ilegal o limitar de ese modo [mediante el bloqueo] el uso de criptografía”. En cuanto a la ADI 5527, el ministro relator Edson Fachin estima que es inconstitucional prohibir a las personas utilizar criptografía de punto a punto, y menciona expresamente el impacto desproporcionado sobre las personas más vulnerables. Para el ministro, el cifrado es “un medio de asegurar la protección de derechos que, en una sociedad democrática, son esenciales para la vida pública”. Lo que la sociedad civil global ha sostenido continuamente, encuentra reconocimiento expreso en las voces de los ministros.

Vacilaciones regionales

La discusión de la temática, tanto en Brasil como en el resto de la región, es también consecuencia de regulaciones mayormente anticuadas o altamente problemáticas. En Colombia, una ley de 1997 con amplísimo lenguaje pone en duda la licitud del cifrado en redes celulares. Leyes de telecomunicaciones en Ecuador (Art. 77) y El Salvador (Art. 42-D) hablan explícitamente de descifrado por empresas en cooperación con investigaciones estatales. Un decreto en Cuba, hoy derogado, mencionaba la encriptación con el propósito de exigir aprobación previa para su uso en redes digitales privadas. Una investigación fraudulenta en Chile esgrimía la supuesta interceptación de comunicaciones cifradas sin ofrecer información fidedigna sobre el modo de obtención.

En todos estos casos, nociones variadas de seguridad defendida por el Estado justifican una visión a menudo anticuada y en todos los casos adversa a la seguridad de las comunicaciones privadas. En otros países, la ausencia de regulación específica en torno a la investigación es parte de características generales de vacíos en la delimitación de los poderes estatales. De este modo, la inteligencia estatal parece depender de su capacidad de infringir la privacidad, aun sin reglas suficientes para asegurar su ajuste a reglas constitucionales vigentes.

La influencia de un fallo en Brasil no se limita a las cuestiones relativas a la presencia o ausencia de cifrado, sino que se inserta en un contexto más amplio de uso de potestades estatales para la investigación, y de los intentos de forzar a una empresa privada a cooperar con las autoridades públicas, además de seguir un patrón de intento de control sobre aplicaciones disruptivas. Es decir, aun cuando pueda haber un buen precedente a seguir tanto en Brasil como en el extranjero en un aspecto de estas herramientas, queda todavía camino por recorrer, especialmente en la legislación, pero también en la discusión pública, en la interacción con las empresas, y a nivel de cooperación entre estados.

La forma en que el debate político se ha producido globalmente en torno a la criptografía a nivel mundial, pone en entredicho la real probabilidad de prevalecer de los derechos individuales y colectivos por sobre los intereses de vigilancia total de los Estados. Sin perjuicio de las decisiones de la judicatura, los ejemplos latinoamericanos demuestran que todavía es el poder político el que tiene la capacidad de regular las potestades estatales de manera contraria a los derechos fundamentales, como demuestra el caso australiano en torno al cifrado, o más ampliamente en torno a la privacidad de comunicaciones en el propio caso brasileño del proyecto de ley de “fake news”.

El futuro de la criptografía

A pesar de la esperanza que otorgan los informes de los ministros relatores del STF, particularmente en la expresa defensa del ejercicio de derechos fundamentales por medio del uso de cifrado de comunicaciones, tampoco existe certeza de que los resultados finales sean favorables. Pero observar de manera más concreta y cercana debates que tan frecuentemente observábamos a distancia entre poderosos gobiernos del norte global y poderosas empresas del norte global, traen a nuestro lado del mundo la posibilidad de discutir cambios necesarios en torno a las formas en que los intereses de seguridad inciden en nuestros derechos fundamentales, y las formas en que los Estados asumen su responsabilidad en ese equilibrio.

La inminente decisión del STF brasileño sirve así como aliciente a seguir persiguiendo un objetivo crucial para el ejercicio de derechos a través de las herramientas tecnológicas: que las tareas investigativas y de inteligencia sean reguladas y ejercidas sin tratar de forzar la mano de la tecnología, sin buscar la expansión del estado vigilante, y sin alterar significativamente la vida privada de las personas. Mientras intentamos reconducir este debate a soluciones democráticas, basadas en evidencia y análisis de riesgos, y respetuosas de los derechos fundamentales, esperamos que el Supremo Tribunal Federal reafirme lo que indicó el ministro Fachin: que los derechos digitales son derechos fundamentales.