El 23 de septiembre de 2017, en una operación coordinada entre Carabineros y la Fiscalía de la Araucanía, se detuvo a ocho comuneros mapuche por su supuesta participación en una serie de atentados incendiarios. Tras la detención, se explicó que la principal prueba incriminatoria fue una serie de conversaciones de WhatsApp y Telegram, obtenidas a través de la interceptación de las aplicaciones de mensajería.

No obstante, el 19 de octubre se ordena liberar a los detenidos por la llamada Operación Huracán. ¿La razón? La falta de fundamentos que justificaran la participación de los imputados en los hechos investigados.

Algunos meses más tarde, las pruebas presentadas por Carabineros comenzaron a ser duramente cuestionadas. Las conversaciones supuestamente intervenidas se encontraban dentro de los mismos teléfonos incautados en formato .txt, un tipo de archivo que no tiene relación con los que generan los programas de mensajería, sin marcas temporales o la estructura de un diálogo exportado de WhatsApp o Telegram; en los teléfonos de Héctor Llaitul, uno de los imputados, ni siquiera estaban instaladas las aplicaciones y los textos tenían fecha de creación posterior a la incautación. La tesis del montaje comenzó a instalarse con fuerza y se abrió una investigación, aún en curso, para esclarecer los hechos.

La historia original es que las principales pruebas en contra de los acusados habían sido obtenidas gracias a “Antorcha” y “Tubicación”, aplicaciones creadas por Álex Smith, un ingeniero comercial sin experiencia conocida en el rubro, que se desempeñaba realizando capacitaciones en el uso de programas como Excel y Autocad, desde donde fue reclutado para integrar la Unidad de Inteligencia Operativa Especializada (UIOE) de La Araucanía, a cargo de la “Operación Huracán”. Un reporte realizado por la Policía de Investigaciones (PDI), en el marco de la investigación por falsificación de pruebas, determinó que Antorcha y Tubicación jamás existieron.

Hoy, el ex director de inteligencia de Carabineros, General (R) Gonzalo Blu, el Capitán (R) Leonardo Osses, segundo al mando de la UIOE de La Araucanía, y Álex Smith, se encuentran desvinculados de Carabineros, formalizados criminalmente y con detención preventiva, mientras se investiga el caso.

En una de sus últimas declaraciones a la prensa antes de ser detenido, Smith matizó su versión: “Este era un procedimiento de phishing, malware y keylogger. No era un software como el que usa la PDI. Mezclamos aplicaciones y después se le puso Antorcha. La verdad es que no se podía basar ningún caso en Antorcha, pero servía para hacer algo de inteligencia”, declaró a La Tercera; “Lo más fácil para mí era el pishing. Comenté que se podía hacer y pregunté si era legal, me dijeron que por una ley, la de inteligencia, sí. Como era legal, empezamos a enviar pishing a distintos blancos”.

Pero, ¿es realmente válido un método como el phishing para recoger evidencia en investigaciones? Esta pregunta es crucial, pues más allá de Antorcha, Operación Huracán demuestra la diposición de Carabineros a integrar estas técnicas y herramientas en la realización de su labor investigativa.

Según Pablo Viollier, encargado de Políticas Públicas en Derechos Digitales, el panorama es claro: Carabineros utilizó herramientas poco legítimas. “Aquí las agencias de persecución penal, en parte de Carabineros, a través de sus organismos de inteligencia, echaron mano a las mismas herramientas que utilizan los delincuentes informáticos”, dice.

Pese a ello, en un primer momento Carabineros defendió sus técnicas. En un comunicado, el general (r) Gonzalo Blu, aseguró que no podía tirarse por la borda en tres semanas más de ocho meses de investigación, y que “La situación que plantea el Ministerio Público no hace más que amparar a aquellas personas que se han dedicado a causar miedo en las regiones del sur del país y deslegitima a dos importantes instituciones del Estado, las cuales deberían estar preocupadas de la lucha contra la delincuencia”.

Lo cierto es que técnicas como el phishing o infectar terminales a través de malware o keyloggers no están contempladas en el Código Procesal Penal, por lo que, en la interpretación más favorable a Carabineros, estas técnicas caen en una zona gris, con la posibilidad de que pueda ser derechamente ilegal, como sugiere un informe elaborado por la PDI.

Desde Fiscalía aclaran que la autorización es crucial cuando se trata de, por ejemplo, intervenir comunicaciones: “Siempre que exista privación o perturbación de los derechos constitucionales del imputado, el fiscal debe requerir autorización judicial previa, acorde al artículo 9 del Código Procesal Penal”. Además, agregan que con la debida autorización, es legal recoger pruebas y que pueden ser de diversos orígenes.

“El Análisis Criminal se realiza cruzando información de distintas fuentes, por ejemplo: prensa, perfiles abiertos en redes sociales, interconexión del Registro Civil, de Aduanas, del Conservador de Bienes Raíces, del Poder Judicial, junto con bases de datos de causas registradas en el Sistema de Apoyo a Fiscales”, dicen. Sin embargo, este listado no contempla la irrupción en sistemas informáticos cerrados, que es lo que precisamente buscan técnicas y herramientas como el phishing y el malware.

Por otra parte, la ley 19774 permite, con autorización de un ministro de la Corte de Apelaciones, la posibilidad de interceptar comunicaciones, sistemas y redes informáticas, pero limitados exclusivamente a actividades de inteligencia y contrainteligencia relacionadas al terrorismo, el crimen organizado y el narcotráfico, no en una causa penal. Al respecto, Viollier propone “delimitar estrictamente cuáles son los ámbitos de competencia de la Ley de Inteligencia y del Código Procesal Penal y que no se mezclen las dos materias”.

Es sumamente necesario transparentar y hacer un punteo más específico sobre los verdaderos alcances que tiene la vigilancia estatal en ámbitos legales: la interceptación de comunicaciones está permitida, pero sigue siendo un concepto demasiado amplio, que no da cuenta, por ejemplo, de la cantidad de información sensible que contiene un teléfono celular en relación a aquella que se puede conseguir a través de una escucha teléfonica.

En ese sentido, malware como el producido por Hacking Team y adquirido por la PDI supone un desafío, pues ante sus capacidades altamente intrusivas, es muy difícil establecer límites claros entre aquello a lo que pueden y no acceder. Más todavía al no existir mecanismos externos de fiscalización y transparencia respecto al uso de estas herramientas.

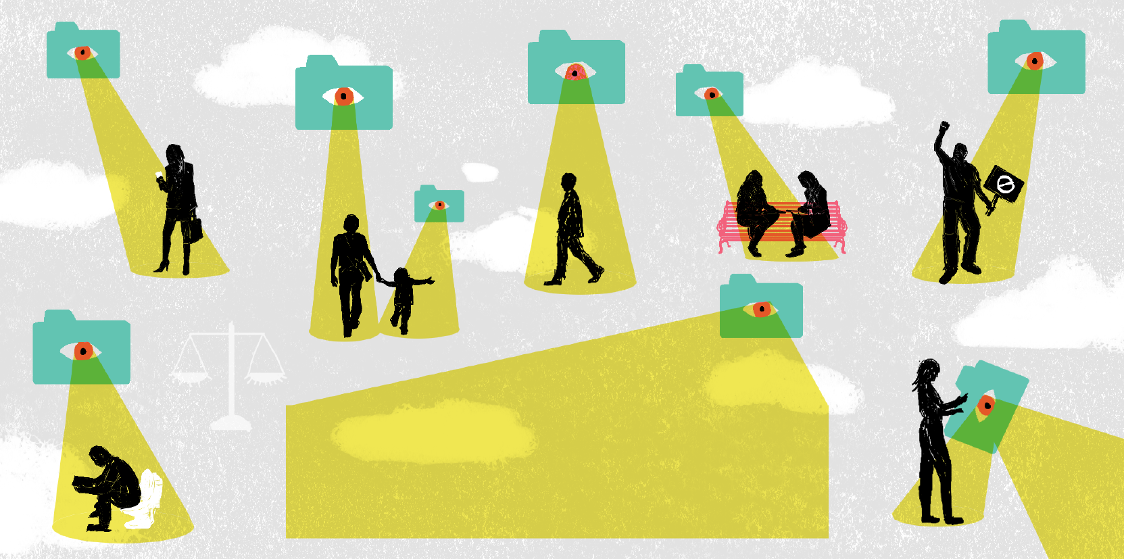

Que seas paranoico no significa que no te están mirando

“La idea más peligrosa en un discurso de vigilancia es ‘el que nada hace, nada teme’ porque convence al ciudadano de tener que optar entre la libertad y su derecho a la privacidad, versus una errada concepción de la seguridad, entendiéndolas en este caso como garantías incompatibles”, explica Karen Vergara de Fundación Datos Protegidos.

La poca información que se tiene sobre las verdaderas facultades que poseen los organismos estatales y fuerzas especiales a la hora realizar investigaciones, desdibuja la concepción de seguridad y nos lleva a una paranoia innecesaria: “La vigilancia de cualquier tipo limita nuestro actuar, esto significa que dejamos de realizar actividades –cotidianas o no– por el temor a estar siendo observados”, dice Vergara. De esta manera, se fomenta la desconfianza, la sensación de desprotección y falta de libertad de la ciudadanía.

Para Viollier, ha existido una falta de transparencia de los procesos que se relacionan con la vigilancia estatal, específicamente de parte desde el poder civil. “Hoy día carabineros, como rama de las fuerzas armadas, cree que se manda sola, y no existe control democrático y para eso se necesita voluntad política. No es posible que Carabineros pueda resistirse físicamente, haciendo un despliegue de fuerza, a una diligencia ordenada por Fiscalía”, dice.

“Es fundamental que el Estado tenga un rol preponderante en la protección de la información personal de sus ciudadanos, tanto en sus relaciones con empresas privadas como con organismos públicos, que asegure un manejo de los datos conforme a los fines que permite la ley, evitando el abuso en el tratamiento de los mismos”, sostiene Vergara.

Con sus principales protagonistas formalizados y detenidos, un año más tarde la Operación Huracán deja en evidencia más preguntas, vacíos y sensaciones amargas que claridades en la ciudadanía.