Temática: Privacidad

Consejos de seguridad digital para medios de comunicación independientes

Compilación de consejos básicos de seguridad digital, principalmente dirigidos a medios de comunicación independientes, comunicadoras y comunicadores sociales, para el mejor resguardo de sus plataformas de difusión de contenidos.

Inquietudes relacionadas con las tecnologías en el contexto de protestas en Chile

PROBLEMAS DE CONEXIÓN

¿Las empresas o el gobierno están desconectando internet?

Hasta el momento, ninguna evidencia comprobable o declaración sugiere que sea el caso, incluso la Subsecretaría de Telecomunicaciones (Subtel) lo desmintió explícitamente y aclaró que están monitoreando la disponibilidad de los servicios de comunicaciones directamente con las empresas proveedoras.

Es normal que en ciertos puntos donde hay muchas personas conectadas a la red celular (siendo las manifestaciones masivas el ejemplo más claro) la capacidad de la red se vea saturada y algunos usuarios comiencen a ver su servicio degradado o incluso interrumpido, especialmente si gran cantidad de personas en la zona usan servicios que demanden alto ancho de banda, por ejemplo la transmisión de video.

Si vas a una marcha, puedes acordar con otras personas estar preparadas para comunicarse aún si se satura la red. Aquí recomendamos algunas aplicaciones de mensajería que pueden ser útiles, aunque también fallan.

¿Pueden estar desconectando el servicio de internet residencial?

A pesar de que se han recibido quejas por mal funcionamiento del servicio de Internet en zonas específicas, los proveedores correspondiente las han reportado como fallas aisladas que han sido o serán atendidas en la medida de las posibilidades, resultando en episodios puntuales no atribuibles necesariamente a cortes intencionales de servicio en el marco de la situación actual. De todos modos, es importante que la ciudadanía esté atenta a posibles interrupciones de servicio para documentar y reportar cualquier incidente futuro.

AFECTACIÓN DE REDES SOCIALES Y OTROS SERVICIOS

¿Están censurando tendencias en Twitter?

Se han reportado algunos casos de problemas en la visualización de tendencias. Twitter actúa frente a publicaciones o actividad dentro de la plataforma que pueda estar violando sus normas comunitarias. Sobre estas no tenemos conocimiento concreto, pero podemos decir que en ocasiones, justo en los primeros minutos en que una tendencia comienza a viralizarse tiende a no aparecer en varias de las páginas de Twitter hasta pasado algún rato. Este es el funcionamiento normal del algoritmo, que debe comprobar no estar respondiendo a una actividad inusual o artificial, promoviendo palabras o expresiones contrarias a sus términos de servicio. Más información en la sección ¿Existen reglas para las tendencias? de Twitter.

De todos modos, estamos buscando más información al respecto.

¿Se están bloqueando páginas y/o servicios web?

Hemos recibido reportes de potenciales bloqueos a sitios web, especialmente basados en estos resultados producto del uso de ooniprobe, herramienta que recomendamos en días previos para medir interferencias a la red. Si bien aparecen algunas anomalías en las pruebas descritas en los resultados de ooniprobe, estos parecen ser poco consistentes con bloqueos definidos por proveedor, zona geográfica o sitios web particulares. Los resultados apuntan a intermitencias o fluctuaciones de servicio al momento de realizar las pruebas. Seguimos recomendando el uso de herramientas como ooniprobe para medir potenciales interferencias, sin embargo aclaramos que en caso de bloqueos estructurados estos serán evidentes cuando varios usuarios que comparten el mismo criterio de bloqueo (geográfico, de proveedor o de servicio consultado) carguen sus resultados y puedan ser declarados una anomalía respecto a los datos usuales de la red (sin bloqueos) pero a su vez experimentado de forma masiva.

En cuanto a Twitter específicamente, hubo una caída parcial del servicio a nivel global el día martes 22 de octubre, que afectó a varios usuarios en Chile como fue reportado en redes sociales. Esta falla no apunta a ningún hecho concreto dentro del país dado que tuvo alcance global y fue prontamente resuelta.

CIERRE DE CUENTAS EN REDES SOCIALES

¿Por qué están cerrando cuentas en Facebook e Instagram?

Esta pregunta puede tener varias interpretaciones dependiendo de cada caso:

Algunos de estos servicios emplean controles de seguridad para proteger las cuentas de usuario que funcionan adecuadamente en situaciones normales pero en escenarios de conflictividad social, cuando los patrones de publicación de usuarios cambian radicalmente pueden resultar contraproducentes y pueden terminar en la suspensión de cuentas de usuarios por actividad inusual, por ejemplo cuando se publica en un ritmo nulo o muy bajo y súbitamente se incrementa la frecuencia de publicación.

En escenarios de polarización es usual que grupos de usuarios denuncien publicaciones incómodas como contenido que incita al odio, que puede herir la sensibilidad de los que se exponen al contenido (esto aplica especialmente a imágenes de heridos, fallecidos, hechos violentos, etc.) u otras violaciones a los términos de servicio de la plataforma correspondiente. Por otra parte, los mismos algoritmos usados por las plataformas para curar contenidos pueden detectar legítima o erróneamente alguna de estas conductas y activar procesos de suspensión o cierre de cuentas de forma automatizada.

En estos casos recomendamos:

- Revisar los Términos de servicio por plataforma para consultar qué podemos y no publicar.

- Documentar con capturas de pantalla, tomar horas de incidentes, etc., para facilitar cualquier trámite de apelación o de reactivación de cuentas.

- En los casos que aplique revisar en comunicaciones a los administradores de cuentas las razones por las cuales algún contenido o cuenta fue afectado

- En casos en donde existen anomalías con el servicio o la conexión, esperar e intentar conectarse después de algunos minutos antes de publicar que nuestras cuentas o contenidos particulares fueron afectados.

Puedes encontrar más información al respecto en este documento que hemos preparado.

Así también, Fundación Datos Protegidos está recopilando información sobre este tipo de casos. Puedes revisar su iniciativa aquí.

POSIBLES INTERVENCIONES DE CELULARES

¿Podemos saber si nuestros teléfonos celulares han sido intervenidos marcando *#62#?

La capacidad de desvíos de llamada existe desde hace muchos años y todos los teléfonos actuales los soportan, aunque ciertamente esta funcionalidad puede ser abusada con fines de vigilancia, recomendamos entender bien cómo funcionan estos desvíos para no terminar desconfigurando nuestros equipos de forma adversa. Generalmente esta configuración es hecha por nuestro operador celular para activar los buzones de voz, por lo que al marcar códigos como *#62# es normal que aparezcan números diferentes al nuestro. En este caso vale la pena consultar con otros usuarios del mismo proveedor para ver si comparten configuraciones similares. Por ejemplo, Si nuestro número es «+569 1234 5678» y lo tenemos contratado con Claro Chile, es normal que aparezca como número de desvío de llamadas «+56920012345678» que es muy similar al propio con algunos dígitos extra, sin embargo no representa ningún problema en términos de vigilancia. Es importante resaltar que estas configuraciones varían por operador.

Otro aspecto a verificar es qué tipo de desvíos están activos, existen cuatro tipos de desvíos posibles

1) Cuando nuestro número cae ocupado

2) Cuando no contestamos una llamada

3) Cuando no estamos disponibles (si no tenemos cobertura o está apagado el teléfono)

4) Siempre. Este último desvío en general no debería estar activado. En caso contrario vale la pena documentar y pedir ayuda, sin embargo, no lo hemos visto hasta el momento por lo que lo consideramos improbable.

APOYOS LEGALES

En estado de emergencia, ¿La ley permite grabar la actividad de un uniformado (militar o policía)?

Siempre es legal grabar a un Carabinero o militar que se encuentra realizando un operativo o una detención. Sea en espacios públicos o privados. Ese derecho no se restringe por el Estado de E mergencia y ejercerlo será crucial para el futuro proceso de verdad y justicia. No hay ninguna prohibición explícita y está cubierto por la libertad de expresión (y derecho a defensa, eventualmente).

Si estás grabando en video una detención policial o una violacion de DDHH grita el día y hora, lugar donde estás, tu nombre y ojalá el de la persona que está siendo agredida o detenida. Así no se puede sacar de contexto el video a futuro y sirve como prueba. Hemos preparado este post explicándolo mejor.

¿Dónde puedo denunciar si soy víctima o testigo de una violación a los derechos humanos durante el Estado de Emergencia?

Varias organizaciones de la sociedad civil se han articulado para recopilar, curar, preservar, verificar e investigar evidencia visual relacionada con violaciones de derechos humanos y otros crímenes cometidos durante el Estado de Emergencia. Puedes seguirles en Twitter @Testigoenlinea o llenar el formulario habilitado en su sitio web testigoenlinea.cl/

El Instituto Nacional de Derechos Humanos INDH ha habilitado este formulario para recibir denuncias sobre vulneraciones de derechos humanos en el marco del Estado de Emergencia.

Si quieres denunciar ante la justicia alguna vulneración a los derechos humanos durante el Estado de Emergencia, la Corporación Fundamental tiene este instructivo para presentar recursos de amparo.

También puedes comunicarte en Santiago con:

- Abofem, Natalia Bravo Correo: Nataliabravop@gmail.com + 56 9 6587 0284.

- Defensoría Jurídica Universidad de Chile reciben denuncias al correo cdh@derecho.uchile.cl o al teléfono +569 36203403.

- Pikete Jurídico FECH: Whatsapp DE DENUNCIA FECH +569 3620 3403, ABOGADO, Pikete: Joaquín Astorga Norambuena + 56 9 6433 7507, formulario.

¿Puedo denunciar y recibir apoyo si he sido víctima de violencia sexual durante el Estado de Emergencia?

- El Colegio de Matronas mantiene una línea telefónica de orientación de violencia sexual para mujeres que han sido víctimas de abuso durante el estado de emergencia. Prestan asesoría, apoyo y orientación para denunciar. El número es +56967136071

- La organización Amaranta, con sede en Concepción, abrió un canal de apoyo y recopilación de denuncias a mujeres cis o transgénero que han sufrido violencia, abuso o acoso sexual durante el estado de emergencia. En Twitter @AmarantaOng correo voces@amarantas.org

¿Es posible restaurar nuestras cuentas o contenidos removidos de plataformas de redes sociales?

Los motivos no siempre son claros, así como tampoco el mecanismo que detonó la alerta de moderación, que puede ser automatizada – el sistema detecta contenido potencialmente infractor y levanta la alerta sin mediación humana- o producto de un reporte realizado por otro usuario o usuaria de la plataforma.

Junto con ello, es posible que el contenido que hayas publicado entre en conflicto con los términos de servicio de la plataforma. Un ejemplo de ello es el contenido que presenta violencia gráfica. Evidentemente, en un contexto de protesta y violencia social como el que estamos viviendo, no es inusual que la documentación del uso excesivo de la fuerza policial o militar adquiera una forma particularmente explícita y delicada, lo que en ningún caso resta su valor, sino al contrario.

La fundación Datos Protegidos tiene un formulario para apelar en caso de bloqueo de contenido en redes sociales: Numerosos casos de censura de contenidos en varias plataformas de RRSS. Desde la desaparición de contenidos al bloqueo o cierre de cuentas. Puedes denunciar tu caso completando este formulario.

Las fiscalías regionales han dispuesto correos electrónicos para recibir denuncias sobre actos delictivos.

OTRAS INQUIETUDES

Puedes escribirnos a prensa@derechosdigitales.org

Las apariencias engañan: falencias del reconocimiento facial y sesgo algorítmico

Según el antiguo cliché, el rostro es el espejo del alma. Algo por el estilo deben haber estado pensando los responsables en Unilever y otras compañías con sede en el Reino Unido, que han comenzado a utilizar un sistema de análisis de expresiones faciales en los procesos de selección de personal.

The Telegraph explica que el sistema compara los videos de las entrevistas de los postulantes con una base de datos que contiene información facial y lingüística de aquellos empleados que se desenvuelven bien en el trabajo. Según Nathan Mondragon – psicólogo jefe de Hirevue, la empresa estadounidense que provee el servicio – «Las expresiones faciales indican ciertas emociones, comportamientos y rasgos de personalidad».

Pero, ¿lo hacen realmente? La Association for Psychological Science quiso poner esta hipótesis a prueba y reunió a cinco expertos para intentar determinar cuánto de cierto había una idea arraigada en el sentido común, que la emoción puede determinarse de manera confiable mediante movimientos faciales externos. El resultado fue concluyente: no existe evidencia científica que respalde la noción de que el estado emocional de una persona se puede inferir fácilmente del modo en que mueve su rostro.

Esto, por una serie de razones: las mismas emociones no se expresan siempre de la misma manera, las mismas expresiones faciales pueden indicar distintas emociones y las características culturales y contextuales influyen en el modo en que las emociones son expresadas. Las emociones son complejas y no necesariamente obvias de comprender, incluso para quién las experimenta, mucho menos para un observador externo.

“Preferiría tener mi primera entrevista con un algoritmo que me trate justamente y no tener que depender de qué tan cansado esté el reclutador ese día”, argumenta Loren Larsen, director de tecnología de Hirevue, haciendo eco de aquella vieja idea de que las máquinas están libres de sesgos y, por tanto, son preferibles a los seres humanos. Pero como replica para el Telegraph Anna Cox, profesora de interacción humano-computadora en UCL, el sistema «va a favorecer a las personas que son buenas para hacer entrevistas en video y cualquier conjunto de datos tendrá prejuicios que excluirán a las personas que realmente habrían sido excelentes en el trabajo», eso sin mencionar sesgos de género, raza o etnicidad.

La búsqueda por una técnica que provea a la humanidad de un acceso directo a representar la realidad de forma objetiva es de larga data, e incluye la invención de la perspectiva en el renacimiento y la fotografía. Las técnicas algorítmicas y las “máquinas que ven” son la última adición a una lista larga. Y, sin embargo, se revelan tan dadas a los sesgos como cualquier otra.

Un ejercicio interesante al respecto lo realizaron hace pocos días Kate Crawford y Trevor Paglen, responsables de la exhibición “Training Humans”. Como parte de la muestra, pusieron en internet ImageNet Roulette, un sitio web temporal (y ya no disponible en línea) que ponía a disposición de cualquiera con una conexión a internet un algoritmo entrenado con la base de datos ImageNet, uno de los sets de entrenamiento más utilizados para el aprendizaje de máquinas: para enseñarle a un computador qué es un perro, se le muestran miles de imágenes de perros, hasta que aprende distinguirlos de aquello que no es un perro. Las imágenes son etiquetadas a mano por personas que imprimen sus propios sesgos al hacer la tarea. Esto no es particularmente problemático cuando estamos hablando de perros, pero sumamente complicado cuando se trata de personas, también incluidas en la base de datos.

Como pudieron comprobar quienes visitaron ImageNet Roulette, el modo en que sus selfies eran clasificadas incluía términos como “terrorista”, “mujerzuela” o “nonentity”, definido como “una persona sin poder”. Todo esto, simplemente a partir de sus rostros. «El proyecto busca llamar la atención sobre los daños reales que los sistemas de aprendizaje automático pueden perpetuar», explica Paglen.

América Latina

En nuestra región, los usos de sistema de reconocimiento facial han comenzado a expandirse rápidamente, principalmente para la vigilancia del espacio público asociada a actividades de seguridad. En Paraguay, un sistema de reconocimiento facial está funcionando desde julio de 2018 en Montevideo, envuelto en un manto de secretismo total: a pesar de los esfuerzos de Tedic por obtener información respecto a la ubicación y los usos del sistema, poco se sabe respecto al funcionamiento de este.

Cuestión similar ocurre en Buenos Aires, Argentina, que cuenta con un sistema de vigilancia por reconocimiento facial desde marzo de 2019. Se sabe que existen cerca de 200 cámaras equipadas con un sistema de reconocimiento facial en algunas estaciones de Subte y en la zona de trenes. Pero pese a los esfuerzos de ADC por conocer la ubicación de los dispositivos, la información ha sido negada por el Gobierno de la Ciudad, aduciendo razones de seguridad.

En México, los sistemas de reconocimiento facial son cada vez más comunes. Solo en 2019, el Gobierno del Estado de Coahuila ha instalado 1282 cámaras de vigilancia pública equipadas con tecnología de reconocimiento facial en las calles de diversas ciudades. Ya en 2018 se reportó el uso de esta tecnología en los accesos a la Feria Ganadera de Sinaloa y, recientemente, unidades de patrulla en la Ciudad de México se han equipado con tecnología de reconocimiento facial. En Brasil, Bolivia, Ecuador y Chile existen sistemas de reconocimiento facial o planes para su próxima instalación.

En general, el planteamiento es poder agilizar la búsqueda de prófugos de la justicia y poder identificar rápidamente a los delincuentes. Pero los resultados distan de ser los esperados. Recientemente, un hombre estuvo seis días preso por error en Buenos Aires, gracias al sistema de reconocimiento facial. En Chile, las pruebas realizadas por la policía a un sistema de reconocimiento facial implementado por una cadena de centros comerciales arrojaron una taza de error que ronda el 90 %.

Así, pareciera ser que las tecnologías de reconocimiento facial producen más problemas que los que son capaces de resolver, a la vez que las bases teóricas que sustentan sus supuestos beneficios se desmoronan ante la evidencia. En Estados Unidos, varias ciudades han prohibido completamente el uso de estas tecnologías. Quizás sea el momento de seguir su ejemplo.

Contra la persecución política a Ola Bini

Ola Bini es un reconocido activista por el software libre y experto en seguridad digital. Desde el 11 de abril de 2019 se encuentra sujeto a un proceso judicial en Ecuador, acusado de haber vulnerado sistemas informáticos. Tal proceso, sin embargo, ha sido ampliamente cuestionado por la multiplicidad de irregularidades cometidas y por estar bajo un sinnúmero de presiones políticas.

El primer elemento ha sido confirmado por el Habeas Corpus otorgado en junio pasado por parte del tribunal de la Corte Provincial de Pichincha y por las expresiones oportunamente realizadas por las Relatorías Especiales sobre la Libertad de Expresión de la Organización de Estados Americanos (OEA) y la Organización de las Naciones Unidas (ONU).[1] [2]

Por su parte, la Misión Internacional de la Electronic Frontier Foundation (EFF) enviada recientemente a Ecuador, tras conversar sobre esta situación con políticos, académicos y periodistas de distintas tendencias, ha concluido que la motivación tras el caso de Ola Bini es política, no criminal.[3] De hecho, todavía se desconoce cuáles son los sistemas informáticos de cuya vulneración se le acusó en un principio.

Junto con ello, una serie de hechos recientes han encendido nuevas alertas. En primer lugar, la vinculación de una nueva persona a la causa por el sólo hecho de mantener un vínculo profesional con Bini y a pesar de que en la audiencia respectiva no se presentaron los elementos jurídicos necesarios para cumplir con dicho trámite. Además, el Fiscal a cargo de la acusación decidió abrir dos nuevas líneas de investigación contra Ola Bini: por “defraudación fiscal” y “tráfico de influencias”. De tal forma, la fiscalía ahora se propone investigar por hasta el plazo de 2 años más al activista.

Esta última decisión sugiere que no se cuentan con pruebas que sustenten las acusaciones originalmente realizadas contra Bini y que la atención de la justicia y el gobierno ecuatoriano no está puesta en un delito, sino en una persona. Esto nos lleva a confirmar el temor expresado por algunas organizaciones internacionales que trabajan por los derechos humanos en internet que desde el momento de la detención de Ola Bini alertaron sobre la espiral de persecución política contra un activista de renombre internacional, cuyo trabajo es globalmente reconocido por la protección de la privacidad.

Considerando lo expresado más arriba y las conversaciones mantenidas en el marco del XII Foro de Gobernanza de Internet de América Latina y el Caribe (LACIGF por sus siglas en inglés), los abajo firmantes rechazamos el escenario persecutorio montado contra Bini, demandamos que se respete el debido proceso por parte de todas las funciones del Estado e instamos a que los actores políticos dejen de interferir en la justicia.

Firman:

- Asociación para el Progreso de la Comunicaciones

- Derechos Digitales

- Electronic Frontier Foundation

- Internet Bolivia

- Intervozes

- Fundación Karisma

[1] https://cnnespanol.cnn.com/2019/06/20/tribunal-de-ecuador-acepta-recurso-de-habeas-corpus-para-ola-bini/

[2] https://www.eluniverso.com/noticias/2019/04/15/nota/7287350/relatorias-onu-oea-cuestionan-detencion-ola-bini

[3] https://www.eff.org/es/deeplinks/2019/08/ecuador-political-actors-must-step-away-ola-binis-case

La oportunidad perdida del ‘gran hackeo’

- Big-data, algoritmos e “inteligencia artificial” se han convertido en muletillas que se arrojan al aire con la delicadeza con la que se descarga el equipaje facturado en un avión.

- Hoy en absolutamente todos los campos del saber humano hay alguien intentando compilar datos que serán analizados por un sistema de inteligencia artificial, construido a partir de complejos algoritmos, y así innovar de forma disruptiva, crear valor, generar experiencias inmersivas y, en última instancia, hacer del mundo un mejor lugar.

- Pero existía una compañía que no quería hacer del mundo un mejor lugar y estaba mucho más interesada en hacer dinero, a pesar de que ello convirtiera al mundo en un lugar peor. Esa compañía se llamaba Cambridge Analytica y utilizó big-data, algoritmos e inteliencia artificial para ganar unas elecciones en Estados Unidos y el Reino Unido. Básicamente de eso va The Great Hack, el documental de Netflix estrenado hace un par de semanas en latinoamérica bajo el inexplicable título de Nada es privado.

- En la superficie, The Great Hack es una moraleja respecto a los peligros que el extractivismo de datos plantea a la democracia y los derechos fundamentales de los individuos. Estos peligros son reales y necesitan ser abordados seriamente (que es lo que tratamos de hacer en Derechos Digitales).

- Al mismo tiempo, la película mitologiza las capacidades de la industria que critica; una industria que siempre se ha sentido más cómoda trabajando desde las sombras, esquivando las preguntas relevantes y creando mitos.

- The Great Hack mitologiza las capacidades de la industria datoextractivista dejando que sean los (ex) empleados de Cambridge Analytica los que expliquen cómo funcionaba el negocio, sin cuestionar su relato en ningún momento. Los documentalistas les dan todo el espacio necesario para pavonear sus capacidades, su inteligencia, su influencia y su poder.

- Por su puesto, no todo es culpa de los documentalistas. La verdad es que no sabemos mucho respecto a cómo funciona la industria del extractivismo de datos, cuáles son realmente sus capacidades y menos cuáles son sus limitaciones. Es posible que incluso quienes trabajan para empresas como Cambridge Analytica o Facebook tampoco lo sepan. Y tras ver The Great Hack es poco lo que podemos sacar en claro.

- Mucho se discute en The Great Hack respecto a la capacidad de Cambridge Analytica para acumular datos: la empresa se ufana de tener 5000 datos de cada uno de los votantes estadounidenses. Muchos de esos datos se obtuvieron a través de Facebook, por medio de cuestionarios sobre cuestiones triviales que permitían crear perfiles de votantes.

- Poco se discute en The Great Hack respecto a la capacidad real de Cambdrige Analytica para procesar esos trillones de datos que acumula: ¿Qué tan efectivo es realmente un test para establecer mi compatibilidad con las princesas de Disney como herramienta para crear perfiles de votantes? No estoy diciendo que esto no se pueda hacer, sino al contrario: ante una premisa así de fascinante es una lástima que los documentalistas no hayan hincado el diente en este tipo de detalles, que son precisamente los que desconocemos.

- Pero son precisamente esas omisiones las que obligan a mirar The Great Hack con cierta distancia ahí donde los datos se convierten en un fetiche. Esa creencia de que con suficientes datos no hay nada que no se pueda saber y anticipar. La acumulación de datos como condición de la omnipotencia.

- En ese sentido, The Great Hack decide concentrarse mucho más en los efectos: la elección de Donnald Trump en Estados Unidos y la salida del Reino Unido de la Unión Europea. Lo que la película sugiere es que estos resultados solo fueron posibles debido a la intromisión de Cambdrige Analytica: el Big-data, los algoritmos y la “inteligencia artificial” ganaron esas elección.

- Así, la película hace eco de cierta retórica negacioncista de algunos sectores que consideran mucho más reconfortante pensar que la derrota de Hillary Clinton y el resultado del referéndum sobre el Brexit solo pueden ser explicados gracias a algún tipo de hackeo al sistema democrático; que el actual panorama político es un error en la Matrix.

- ¿Cuánta injerencia tuvo realmente Cambridge Analytica en esos resultados? Es difícil saber. Quizás mucha, quizás no tanto. Hasta puede ser que incluso no haya tenido ninguna. ¿Cómo saber realmente?

- Probablemente los únicos que podrían tener respuestas son los miembros de la industria. Pero son precisamente estas personas las que tienen más incentivos para no dar respuestas verídicas. Porque como alguien afirma en The Great Hack, esta es una industria que mueve trillones y se sustenta en la premisa de que los datos pueden decirnos todo lo que necesitamos saber.

- El riesgo radica en que el Big-data, los algoritmos y la “inteligencia artificial” se utilizan para tomar decisiones cada vez más relevantes en los distintos campos del saber humano, sin que necesariamente exista una comprensión acabada respecto a cómo cada set de datos, cada algoritmo y cada sistema de inteligencia artificial funciona ni cuál es la lógica detrás de los resultados que emite. Y si no comprendemos estas lógicas, se vuelve mucho más difícil estimar cuándo los resultados son correctos y cuándo no.

- Esta incapacidad para comprender la tecnología y sus limitaciones, la imposibilidad de detectar sus errores y sesgos, puede dar pie a una peligrosa cualidad performática, donde las instituciones sociales actúan acorde a a la información entregada por el algoritmo, a pesar de que esta pueda ser errada. Caldo de cultivo para todo tipo de arbitrariedades, discriminaciones e injusticias.

- La única vía para evitar esto es exigir mayor transparencia respecto a las reales capacidades de la tecnología, que nos permitan entender realmente qué es lo que pueden y no pueden hacer.

- En ese sentido, The Great Hack es una oportunidad perdida.

¿Quién defiende tus datos? (2019)

Evaluación sobre las políticas de privacidad y protección de datos de las empresas que proveen servicios de internet en Chile.

Resultados del compromiso del Estado chileno con los Derechos Humanos: ¿Avanzamos?

El 4 de Julio se dieron a conocer los resultados del Examen Periódico Universal de Chile. Como hemos abordado en textos previos, esta evaluación no sólo abarcó los derechos humanos en sus aspectos más tradicionales, sino que también por primera vez organizaciones de la sociedad civil -coordinadas por Derechos Digitales- propusimos hacer una revisión más profunda del compromiso del Estado con el respeto de los derechos humanos en los entornos digitales, donde cotidianamente se encuentran inmersas las personas chilenas.

A través de dos reportes sombra -uno centrado en privacidad en el entorno digital y otro en los demás derechos-Derechos Digitales y otras organizaciones de la sociedad civil presentaron información para la evaluación del Estado chileno, con el fin de aportar información precisa sobre el estado de cumplimiento de sus obligaciones de derechos humanos en los entornos digitales en materias tales como: libertad de expresión y reunión pacífica, protección de datos personales, privacidad, violencia de género y el abuso de las tecnologías de vigilancia por parte de la fuerza pública.

Al ser publicada oficialmente las respuestas de Chile a las recomendaciones formuladas por diversos Estados,recibimos con satisfacción ver entre las recomendaciones aceptadas las siguientes, referidas al ejercicio de derechos en los entornos digitales:

- 125.88 Garantizar y promover los derechos a la libertad de expresión, la libertad de asociación y de reunión pacífica y la protección de los periodistas y los defensores de los derechos humanos, también en Internet (Islandia);

- 125.92 Aplicar políticas que faciliten la igualdad de acceso a la tecnología de la información y las comunicaciones, en particular para los pueblos indígenas, las poblaciones rurales y las mujeres (México);

- 125.108 Evaluar las tecnologías de vigilancia y recopilación de datos personales desde el punto de vista de los derechos humanos, en particular teniendo en cuenta el derecho a la intimidad y el principio de no discriminación (Perú);

- 125.109 Aprobar legislación concreta para proteger y promover los derechos humanos en el entorno digital, incluido el derecho a la intimidad (Brasil);

- 125.110 Reforzar su legislación para la protección de los datos de sus ciudadanos de conformidad con los principios del estado de derecho, la proporcionalidad y el respeto de la intimidad, en particular considerando la posibilidad de crear una autoridad de control independiente (Suiza);

- 125.166 Velar por que las mujeres puedan vivir una vida libre de violencia, incluso en contextos digitales, mediante una legislación apropiada, medidas preventivas, educación y recursos adecuados, incluidos servicios para las supervivientes (Canadá);

- 125.175 Examinar y revisar las leyes, políticas y reglamentos para hacer frente a la violencia contra la mujer, inclusive en contextos digitales, de conformidad con sus obligaciones internacionales en materia de derechos humanos (Islandia);

Lo anterior representa un gran logro, desde nuestra perspectiva, en el reconocimiento de compromisos pendientes en estas materias, de acuerdo a las obligaciones internacionales previamente asumidas por el Estado; esperamos que este reconocimiento se materialice en acciones concretas que se ejecuten y reflejen antes del próximo ciclo de revisión. Miraremos ávidos la materialización de los compromisos con las personas chilenas para un futuro digital donde se protejan sus derechos y su dignidad.

Desde Derechos Digitales celebramos que se abran espacios de diálogo y evaluación para mejorar la toma de decisiones y la producción de políticas públicas. Del mismo modo en que participamos en la propuesta de recomendaciones, seguiremos velando por la promoción de éstas para asegurar que en Chile se produzcan medidas para procurar la defensa de los derechos humanos a través de las tecnologías. Es importante recalcar que estas recomendaciones no tienen valor si no se ven reflejadas en acciones concretas por parte del Estado chileno para implementarlas y que éstas tengan un impacto que permita mejorar la calidad de vida de las personas en Chile.

En particular, celebramos que se tomen en cuenta recomendaciones que plantean mejorar las medidas para asegurar que las mujeres vivan libres de violencia en los entornos digitales, y esperamos ello pueda traducirse en acciones concretas de introducción de esta temática en las políticas públicas de la especie, así como en la formación de los operadores del sistema de justicia -policía, fiscales y jueces- para una adecuada respuesta a esta restricción de derechos que sufren las víctimas de violencia de género en línea. Del mismo modo, esperamos que se redoblen los esfuerzos para adecuar la protección de datos los datos personales; en forma consistente a estas recomendaciones y a la reciente reforma constitucional al respecto.

Ahora, las malas noticias: para nuestra sorpresa, entre las recomendaciones rechazadas se encuentra la realizada por el Estado Plurinacional de Bolivia para «Promover normas que cumplan con los principios de legalidad, necesidad y proporcionalidad en el uso de las comunicaciones y la tecnología, a fin de evitar la criminalización de las protestas sociales indígenas» (125.91).

Ante evidencia reciente del actuar del Estado chileno de forma ilegal en tristemente célebres casos como el denominado «Operación Huracán», al no ajustarse a los principios de proporcionalidad y pasar por encima del derechos fundamental a la privacidad, nos preocupa sobremanera que el Estado rechace una recomendación que precisamente se encamina a adoptar las previsiones legales y operativas que permitan evitar que los hechos documentados se repitan en el futuro. Se pierde una oportunidad clara para que el Estado impulse una evaluación interna crítica de su proceder, tanto desde una perspectiva de controles legales, como desde una perspectiva de compromiso político con el respeto a la libertad de expresión, la privacidad y la seguridad de las personas del pueblo Mapuche.

Sin embargo es de destacar que, a pesar de que la recomendación anteriormente señalada fue rechazada, se aprobó la recomendación 125.88 -hecha por Islandia- que justamente habla de la protección al derecho de libertad de expresión de periodistas y personas defensoras de derechos humanos en Internet. Con ello, esperamos el Estado implemente medidas concretas de control de su fuerza pública para evitar que la tecnología sea usada como medida de represión frente al flujo de información y defensa de derechos que proporcionan los comunicadores sociales y defensores de derechos humanos, incluyendo aquellos que trabajan de cerca por la protección y respeto de los pueblos indígenas.

En suma, la aceptación de estas recomendaciones, en conjunto, nos permite abrigar la esperanza de que el Estado se comprometa a tomar medidas que habiliten la puesta en marcha de políticas públicas que se alineen con la protección de la libertad de expresión, el derecho a la privacidad, la protección de datos y la promoción de entornos digitales libres de violencia hacia las mujeres.

¿Avanzamos? Sí, aunque no todo lo que quisiéramos. Ahora el Estado tiene cuatro años para demostrar su compromiso con el respeto de los derechos humanos en forma equivalente tanto on line como off line. Derechos Digitales continuará su trabajo de colaboración y observación de las políticas públicas para mantener este recordatorio constante: para que las personas chilenas puedan disfrutar de los beneficios de las tecnologías en sus vidas y no vean restringidos sus derechos por ellas.

Sobre el ataque reportado a OpenPGP

Desde hace varios años, ha tomado mucha importancia en algunas comunidades el protocolo OpenPGP para establecer comunicaciones seguras y niveles de confianza entre actores desconocidos. En primer lugar, hay quienes desean o necesitan comunicarse de una forma en la que se garantice que nadie más con acceso al mensaje pueda leerlo, y por otro lado, hay quienes necesitan verificar si un contenido en realidad está siendo publicado por quien dice, y por lo tanto pueden confiar al momento de descargarlo y manipularlo.

Este último ejemplo resulta de especial interés, pues aunque no lo sepamos, muchas personas utilizan OpenPGP o protocolos similares para manejar actualizaciones de software. Esto se hace para garantizar que las nuevas actualizaciones sean provistas por los desarrolladores originales de los programas y no por algún atacante que nos engaña para que instalemos código malicioso en nuestros equipos, haciéndose pasar por el programa original que queríamos actualizar.

¿Qué necesitamos saber para entender el ataque?

Como tecnología e infraestructura, PGP puede resultar complicada de explicar. Para entender mejor el ataque que está sufriendo podemos repasar algunos conceptos clave de su diseño:

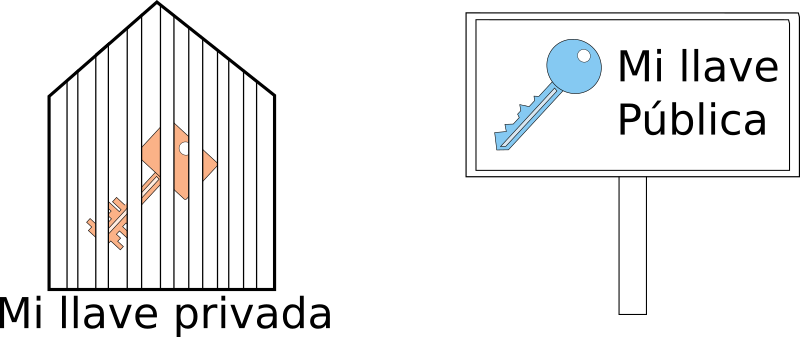

Llaves públicas y privadas

Para que PGP pueda funcionar, las entidades involucradas deben crearse un par de archivos llamados llave pública y llave privada: la primera está diseñada para repartirse por tantos canales como sea conveniente para que cualquiera que la tenga, pueda enviar mensajes confidenciales al titular de la llave; por su parte, la llave privada debe permanecer segura en manos de su titular, pues es la que le permite abrir los mensajes confidenciales que se han recibido utilizando la llave pública. Si esta llave cayera en manos de terceros se rompería toda la seguridad que brinda esta tecnología.

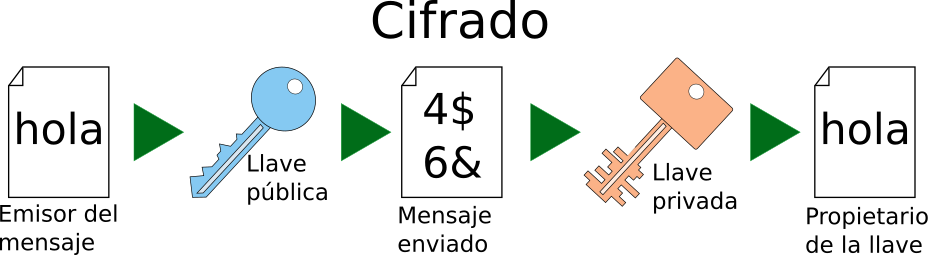

Cifrado y firmado de mensajes

Una de las peculiaridades del uso de estas llaves es que podemos cifrar un mensaje con una de las dos y solo puede ser descifrado usando la otra. El uso más común es usar la llave pública de alguien para cifrar y enviarle un mensaje confidencial, ya que la persona destinataria solo podrá descifrar y leer el mensaje con la llave privada correspondiente.

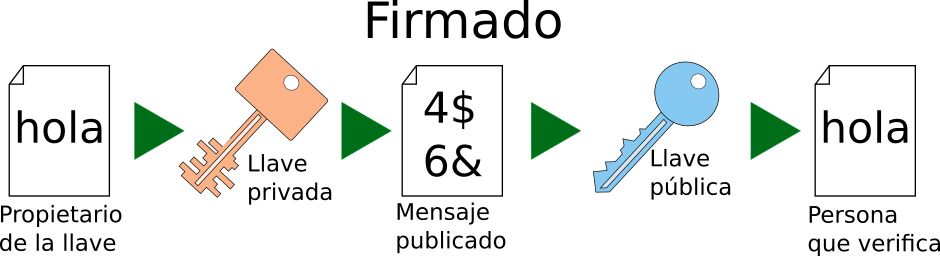

Otra utilidad es cuando publicamos algo cifrado con nuestra llave privada. En principio será ininteligible, pero cualquiera que tenga nuestra llave pública puede descifrar el mensaje, confirmando así que nosotros -que poseemos la llave privada- fuimos quienes escribimos el mensaje en cuestión, aumentando el nivel de confianza y certificando que el mensaje es auténtico. A este proceso nos referimos cuando hablamos de firmar un mensaje.

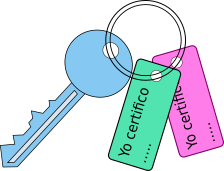

Firmado de llaves

De la misma forma en que se pueden firmar mensajes arbitrarios, también podemos firmar un mensaje diciendo que la llave de alguien mas en efecto es de esa persona y no de un tercero haciéndose pasar por ella. Este mensaje se puede agregar a la llave pública «firmada», entonces cuando la busquemos no solo encontraremos la llave pública como tal, sino además todas las firmas de aquellos usuarios que declaran la autenticidad de esta llave.

Servidores de llaves y sincronización

Para solucionar el problema de cómo conseguir llaves públicas de otras personas, existen servidores particulares que se dedican específicamente de esta tarea, almacenando y actualizando llaves públicas y firmas. Muchos de estos servidores hablan entre ellos para mantener su información sincronizada.

Como una decisión de diseño, cuando se programó toda esta infraestructura se decidió que cualquier usuario podía firmar una llave particular y que todas las llaves públicas se almacenarían con sus correspondientes firmas.

Para saber más sobre cómo funciona PGP y sus implementaciones se podemos consultar este artículo recomendado de la EFF Una mirada en profundidad al cifrado de extremo a extremo: ¿Cómo funcionan los sistemas de cifrado de clave pública? Para comenzar a enviar mensajes cifrados con este protocolo podemos consultar las guías disponibles en la guía Surveillance Self-Defense también de la EFF.

Ahora sí, ¿cómo es el ataque reportado?

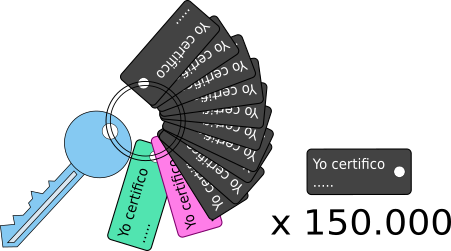

A finales de Junio algunas personas integrantes y cercanas a la comunidad de OpenPGP anunciaron que sus propias llaves públicas estaban siendo inundadas de firmas sospechosas, llegando en algunos casos a más de 150.000 para el momento de publicación de este artículo, además todas estas firmas están siendo sincronizadas entre la mayoría de los servidores de llaves disponibles.

Como tal, tener una gran cantidad de firmas en una llave pública no debería afectar el funcionamiento del protocolo, sin embargo, muchas implementaciones y programas que usan OpenPGP no están diseñadas para manejar más de unas pocas decenas de firmas por llave pública, entonces al procesar estas llaves inundadas tardan mucho tiempo o incluso se cuelgan, inutilizando OpenPGP al actualizar, importar o usar llaves públicas comprometidas.

Este problema ha sido reportado en el pasado como una vulnerabilidad teórica producto de la decisión de diseño de permitir que cualquiera pueda firmar llaves públicas de otros. Esta «falla de diseño» nunca fue corregida y hasta ahora no había sido vulnerada.

¿Cuál es el alcance actual del problema?

En principio, hay que aclarar que las características de OpenPGP no han sido vulneradas en absoluto, solo que su funcionamiento previsto está siendo abusado para afectar a ciertos programas que utilizan este protocolo. Por otra parte, la confidencialidad o integridad de nuestros mensajes no ha sido comprometida, ningún tercero podrá leer nuestros mensajes antiguos o modificarlos. Lo que produce esta inundación de llaves públicas es afectar la forma en la que algunos programas se comportan al descargar o procesar llaves comprometidas.

De hecho, para el momento de publicación de este artículo se ha detectado el compromiso de unas pocas llaves públicas de personas puntuales, por lo que se especula que este tipo de ataques se van a masificar en el futuro cercano, pero en este momento OpenPGP debería funcionar igual que siempre para la gran mayoría de los usuarios.

¿Solo nuestros correos que usan PGP estarían afectados?

En principio no. Como comentábamos al principio hay otros procesos que dependen del uso de llaves públicas como la actualización de software, en donde se comprueba la veracidad de las actualizaciones disponibles revisando el firmado de las mismas por parte de los desarrolladores oficiales.

En estos casos, dependerá de cómo se realiza el manejo de llaves públicas y firmas de los desarrolladores para cada implementación, pero para que este tipo de ataques afecte a un canal de actualización de software se debería cumplir al menos lo siguiente:

- Que la llave sea obtenida o actualizada desde un canal que permita agregar firmas arbitrarias a llaves públicas.

- Que el sistema que procesa las llaves realice alguna acción con las firmas afectadas.

- Que alguien haga la firma masiva del certificado de forma intencional.

- Que se lleve a cabo todo el proceso antes de que los diferentes programas actualicen su funcionamiento para adaptarse a este problema.

¿Podemos hacer algo como usuarios y usuarias?

Para este momento existen varias estrategias que podemos seguir para evitar las afectaciones por este tipo de ataques:

- No actualizar llaves en nuestros repositorios, solo usar llaves que ya tengamos guardadas y sean funcionales.

- Descargar nuevas llaves y actualizar existentes desde fuentes que no guarden firmas de llaves:

- Pedirlas directamente (e incluirlas de forma manual en nuestros repositorios)

- Usar servidores que no guarden o limiten el agregado de firmas de llaves como https://keys.openpgp.org/ o https://keys.mailvelope.com/

- Usar clientes que soporten Autocrypt, una tecnología reciente que consiste en enviar las llaves públicas de forma automática junto a los mensajes y que estas sean manejadas de forma automática sin considerar firmas entre otras características. En este momento la implementación más usada de OpenPGP que soporta Autocrypt es Thunderbird + Enigmail, pero debe ser activada manualmente.

- Esperar por la implementación de soluciones en los programas que actualmente implementan OpenPGP (esto puede tardar).

¿Qué podemos esperar de este incidente?

En principio, aunque el potencial de daño parece importante, este ataque tiene a la fecha un alcance mas bien limitado, lo que nos brinda cierto margen de maniobra en términos de tiempo para informar la situación y aplicar los correctivos necesarios. Esto eplica tanto para usuarios como para desarrolladores, quienes necesitarán adecuar sus programas para no verse afectados por este tipo de problemas. Queda ver si esta inundación de llaves públicas se queda como está a modo de advertencia a la comunidad técnica o escalará y entonces tendremos que prepararnos para la afectación de otros aspectos impactados por el uso de OpenPGP.

Una de las reflexiones más relevantes respecto a este ataque es que cuando nos casamos con una tecnología nos casamos con su diseño, así como con sus defectos, que a veces pueden llevar a situaciones de afectación menor como hasta ahora ha sido con este incidente o a vulnerabilidades de seguridad importantes que pueden comprometer nuestras comunicaciones, datos o incluso el propio uso de nuestros equipos, como podría pasar si este problema de inundación de llaves llega a afectar de forma masiva la actualización de nuestros sistemas operativos.

¿Chile está a la altura de la tarea? Los derechos humanos en el entorno digital, examinados

El 22 de enero pasado, el Consejo de Derechos Humanos de las Naciones Unidas examinó el historial de derechos humanos de Chile en el contexto del proceso del Examen Periódico Universal (EPU). Este proceso permite rastrear el progreso que ha tenido Chile en sus obligaciones de promover y proteger los derechos humanos.

Como señalamos en un texto anterior, este EPU ha registrado la primera vez que se generó conciencia sobre la necesidad de abordar el impacto de las tecnologías digitales en el ejercicio y la promoción de los derechos humanos: desde el respeto del derecho a la privacidad, la libertad de expresión. , la reunión y asociación pacífica, el ejercicio de los derechos económicos, sociales y culturales, y el impacto de una amplia gama de tecnologías que están afectando cada aspecto de la vida de los chilenos.

El Estado chileno debe ajustarse a las normas internacionales sobre el disfrute de los derechos humanos en internet, el derecho a la privacidad en la era digital y otros instrumentos que combaten la discriminación y la violencia en sus manifestaciones digitales.

Las recomendaciones recibidas por Chile en este último EPU son cruciales para reconocer el compromiso deficiente del Estado con respecto al fomento del ejercicio de los derechos humanos en el entorno digital.

En un artículo anterior advertimos sobre cómo el estado y el sector privado han utilizado algunas tecnologías para realizar la vigilancia de los chilenos, afirmando que era por «su propia seguridad» y «el uso efectivo de los recursos públicos». A continuación echamos un vistazo a las principales áreas de preocupación que se expresaron en el EPU, que también percibimos como desafíos compartidos en varios países de América Latina.

Chile necesita mejores leyes de derechos digitales y autoridades independientes de protección de datos

La delegación brasileña recomendó que Chile «adopte una legislación específica para proteger y promover los derechos humanos en entornos digitales, incluido el derecho a la privacidad». Esta recomendación señaló que Chile se quedó corto en la implementación de políticas concretas y directas sobre la materia.

Perú recomendó que Chile debería trabajar en «la evaluación de las tecnologías de vigilancia y recolección de datos personales desde una perspectiva de derechos humanos, con respecto al derecho a la privacidad y considerando el principio de no discriminación».

En la misma dirección, el Estado suizo señaló «la necesidad de fortalecer la legislación sobre la protección de datos personales» y el establecimiento de políticas públicas «de acuerdo con el estado de derecho, la proporcionalidad y la privacidad». Para que esto suceda, según el Estado suizo, es necesario que Chile «considere la creación de una autoridad de control independiente» que proteja los datos personales.

Actualmente se están discutiendo algunas mejoras en la actualización de la ley chilena de protección de datos; no obstante, estas recomendaciones obligan al Estado chileno a cumplir con las obligaciones internacionales de derechos humanos previamente adoptadas por Chile.

Chile necesita enfrentar la violencia contra las mujeres en entornos digitales

Las recomendaciones de Islandia abordaron otros temas apremiantes, instando al Estado de Chile a «revisar las leyes, políticas y regulaciones que abordan la violencia contra las mujeres, incluida la violencia en entornos digitales». Esta recomendación fue secundada por Canadá, quien recomendó una orden de legislación que permitiría a las mujeres «vivir libres de violencia, incluido el contexto digital».

Si bien Chile ha mejorado considerablemente la implementación de políticas para combatir la violencia contra las mujeres y los jóvenes, no hay políticas específicas para enfrentar este problema en el campo digital: el acoso sexual en las redes sociales y la difusión de material íntimo sin consentimiento son una realidad que requiere un esfuerzo práctico para superar las estructuras patriarcales en espacios fuera de línea y en línea, a fin de garantizar la capacidad de las mujeres para crear, habitar y constuir sus propias narrativas en el espacio digital.

También es necesario señalar que estas recomendaciones son adicionales a los esfuerzos anteriores desarrollados por el Estado, por eso insistimos a las instancias calificadas que tomen en cuenta las recomendaciones para promover su plena integración en los programas futuros y la agenda legislativa; garantizando espacios libres de violencia para el desarrollo de las mujeres a partir de hoy.

Chile necesita dejar de usar la tecnología para violar los derechos humanos

Las recomendaciones bolivianas abordan uno de los temas más apremiantes y escandalosos de Chile en los últimos tiempos: el uso de la tecnología como herramienta de represión. En una declaración contundente, Bolivia recomendó que Chile “promueva estándares que sigan los principios de legalidad, necesidad y proporcionalidad. Así como el uso de las comunicaciones y las tecnologías como una forma de poner fin a la criminalización de las protestas de los indígenas».

La delegación boliviana instó a Chile a evitar la repetición de episodios escandalosos como el «Caso Huracán«, donde se utilizó la tecnología para enmarcar a los líderes indígenas en actos terroristas. En muchos casos, el estado ha utilizado la tecnología para espiar a los líderes, periodistas y medios de comunicación indígenas en un intento por criminalizar sus reclamos legítimos.

Todas esas acciones violan las normas internacionales de derechos humanos al restringir el derecho a la privacidad, evitando la inviolabilidad de las comunicaciones y limitando la libertad de expresión y la reunión pacífica. Estas son algunas de las razones por las que esperamos que las recomendaciones se tengan en cuenta y se canalicen a través de reformas legales e institucionales dentro de los servicios de inteligencia y la aplicación de la ley del país, para evitar que las violaciones a los derechos humanos de las personas chilenas vuelvan a suceder.

¿Qué sigue?

Los Estados que participaron en el EPU de Chile hicieron llamados claros y firmes al Estado de Chile para promover, proteger y respetar plenamente los derechos humanos en el contexto digital. Esperamos que el Estado chileno esté a la altura de la tarea de aceptar esas recomendaciones, avanzar hacia la implementación completa de un enfoque integral de los derechos humanos en el país y, por lo tanto, considere los espacios digitales como entornos protegidos para el ejercicio de los derechos humanos.

Derechos Digitales -con sus socios y simpatizantes- mantendrá la atención en la adopción de las recomendaciones de Chile y estará disponible para colaborar en esta tarea. Como hemos señalado anteriormente: es momento de tomar decisiones y compromisos para garantizar la capacidad de ejercer plenamente los derechos humanos para el futuro, que es ahora. No hay tiempo que perder.

* Estos esfuerzos fueron coordinados por Derechos Digitales y respaldados por IFEX, en colaboración con Privacy International, APC, Ciudadanía Inteligente y Fundación Pro Acceso.