En el ámbito de la seguridad de la información, se han estudiado las distintas formas de manipular a las personas en situaciones y contextos específicos para obtener acceso a su información privada o inducirles a realizar una acción deseada.

La ingeniería social explora un conjunto de técnicas basadas en características específicas de los seres humanos, tales como: reciprocidad, consistencia, evidencia, autoridad, empatía, escasez. Fuera del mundo de Internet, algunos ejemplos conocidos de ingeniería social son secuestros de teléfonos falsos, pero puedes ver muchos más ejemplos aquí.

En el contexto político y virtual, algunas técnicas conocidas son:

- Infiltración

- Ronda virtual (OSINT)

- SIM swap

- Doxxing

- Phishing

A menudo, estas técnicas se combinan entre sí para garantizar la efectividad de la acción que la persona, aquí llamada “atacante”, busca realizar.

Un ejemplo reciente del uso de la ingeniería social es el caso de Balta Nunes, en Brasil. Un oficial del ejército que se infiltró en grupos de activistas en 2016 y utilizó la ronda virtual y una infiltración para localizar y seducir a los activistas a fin de recopilar información para interferir en sus planes. El oficial fue descubierto cuando dirigió a un grupo de activistas a la policía -en una manifestación contra el ex-presidente Michel Temer- y todos, excepto él, fueron arrestados.

La ingeniería social también es utilizada por las empresas, tanto para espionaje como para manipular personas, datos o interferir en la toma de decisiones públicas, como lo ilustra este reportaje.

Ronda virtual

La Ronda Virtual, en seguridad de la información, es cuando una o más personas rastrean todas las pistas que dejas en línea, una forma de cacería virtual. Esta técnica es ampliamente utilizada en la vigilancia por parte de la policía -en este ámbito se le llama OSINT (inteligencia de fuente abierta)- y fue con ella que se iniciaron muchas investigaciones en Brasil contra activistas: verificar los gustos de las páginas de Facebook, confirmar invitaciones a eventos en línea para ir a manifestaciones, y publicaciones públicas.

Cómo proteger tu información: haz que tus cuentas de redes sociales sean privadas, agrega únicamente a personas que conozcas, evita confirmar tu presencia en los eventos en línea (opte por la opción “guardar”) y desactiva el etiquetado en fotos de redes sociales. En el caso de figuras públicas que necesitan exposición, es necesario un análisis de riesgo más preciso y específico.

SIM Swap

SIM Swap es la clonación o el robo del chip de tu teléfono celular, para tener acceso a y / o robar tu información personal. Fue ampliamente utilizada en el período electoral de Brasil en 2018 contra activistas feministas de #EleNão. No es necesariamente el robo de tu teléfono celular o tu chip físico, sino extraer tus datos personales junto con los del operador telefónico de tu dispositivo.

A menudo, las personas dejan tus números de teléfono disponibles en sus redes sociales, o son víctimas de doxxing y se filtran estos datos. Una vez que esos datos han sido expuestos, un atacante puede usarlos para suplantar la identidad de su víctima frente a un operador telefónico. Como las cuentas de sitios web o aplicaciones a menudo están vinculadas a tu número de teléfono celular, un atacante podría obtener acceso a tus cuentas e incluso suplantar tu identidad en aplicaciones de mensajería, como WhatsApp.

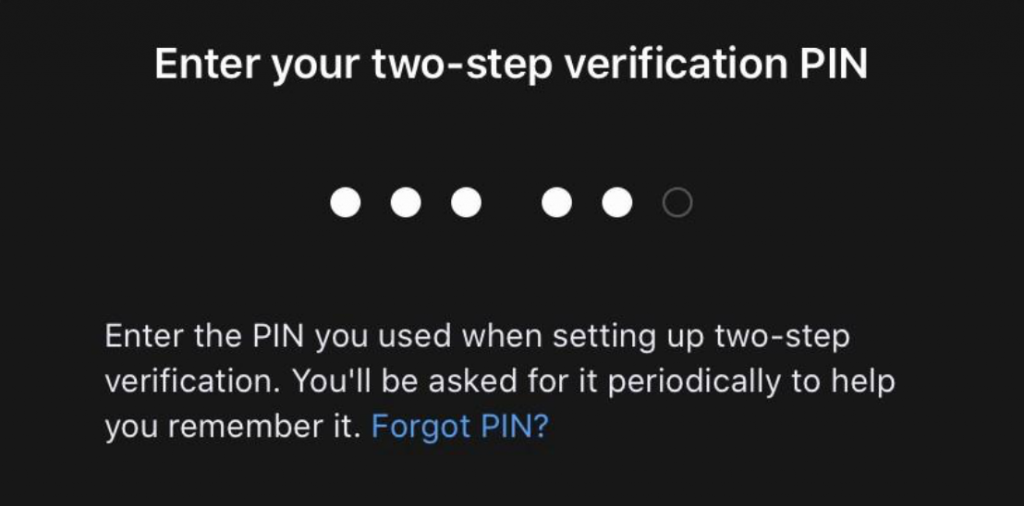

Cómo proteger tu chip SIM/teléfono celular: deja tu número de teléfono privado y habilita la “autenticación de dos pasos” (2FA, por sus siglas en inglés) que sirve para verificar tu identidad mediante una aplicación o contraseña/pin. Puedes usarla en las aplicaciones que desees proteger (como WhatsApp, Signal, redes sociales, etc.), así -si eres víctima de este tipo de ataques- cuando un atacante intente suplantar tu identidad y acceder a tu información se encontrará con una barrera que le impedirá acceder a tu datos, mensajes, etc.

Recuerda que es importante crear una contraseña única (no utilizada en otros servicios), protegerla y cambiarla con frecuencia.

Doxxing

Doxxing es una técnica de recopilación de datos privados y/o públicos para intimidar a una persona o grupo de personas. Es extremadamente común en la disputa de narrativas, y puede conducir a la violencia de alto riesgo para las partes involucradas.

Si quieres aprender más al respecto, puedes consultar la guía de prevención y reducción de daños escrita por Gus aquí: https://gus.computer/blog/2020/06/04/doxxing/

Phishing

El phishing es una técnica antigua del mundo web, es la práctica de crear páginas o correos electrónicos similares a sitios web oficiales o redes sociales con el objetivo de robar datos de una persona específica o de varias personas al azar. El phishing se usa ampliamente para el robo de cuentas bancarias, cuentas de redes sociales y correos electrónicos.

¿Cómo evitarlo? No hagas click en los enlaces enviados por extraños, siempre verifica la dirección del sitio web al que está accediendo, nunca des tu contraseña a terceros y verifica -con la institución oficial- la información que te soliciten a través de llamadas, mensajes o correos; especialmente si se trata de un banco. Cuando accedas al sitio web de una organización, empresa o institución, verifica que tu conexión esté encriptada con un certificado válido. Es decir: usando https:// antes de la dirección, asegurándote de que el candado -que aparece a un lado de la dirección url- esté cerrado y comprobando que la dirección visitada corresponda con el sitio web de la organización, institución o empresa.

Desafíos globales

Desafíos globales Transformación digital

Transformación digital Colombia

Colombia