La práctica de implementar bloqueos, shutdowns parciales y otras restricciones técnicas a la libertad de expresión en Venezuela no es reciente: los activistas de la libertad de expresión y los derechos digitales han reportado censura a páginas web al menos desde 2007. Esta práctica se suma a la restricción gradual de otros medios de comunicación, entre ellos: radiodifusión, prensa escrita y canales de televisión. Desde 2014, el gobierno de Venezuela bloqueaba herramientas de evasión de la censura, como TunnelBear, y para 2018 se confirmaba el bloqueo de la red Tor. La combinación de estos distintos factores, sumada a ciertas declaraciones polémicas por parte de personeros del gobierno de Nicolás Maduro, así como la promulgación de normativas como la llamada “Ley contra el odio”, evidencian desde hace tiempo ya una clara intención por incrementar el nivel de control sobre el flujo de contenido en redes.

Durante las últimas semanas, en el contexto de la crisis política y humanitaria que atraviesa el país, vemos con preocupación cómo las restricciones técnicas a la libertad de expresión están incrementándose en Venezuela. Entre otras medidas, se están experimentando bloqueos más sofisticados de contenidos, como filtrado de SNI a redes sociales (Twitter, YouTube e Instagram) que tienen lugar en momentos coyunturales de circulación de contenido político, como sucedió con las declaraciones dadas por el presidente de la Asamblea Nacional y presidente encargado, Juan Guaidó, que ante el bloqueo de los medios de comunicación tradicional son transmitidas a los venezolanos fundamentalmente a través de streaming.

Recientemente, se ha documentado un nuevo tipo de ataque, donde no solo se bloquea el acceso a contenidos sino que además se pone en riesgo la información personal de los usuarios activistas, al redirigirlos deliberadamente a portales falsos de registro de voluntarios para la recepción de ayuda humanitaria.

El portal objeto del ataque, voluntariosxvenezuela.com, fue anunciado por la coalición Ayuda y Libertad y por la Asamblea Nacional venezolana con la intención de aglutinar un voluntariado en torno a la entrega de medicinas, alimentos y otros productos de primera necesidad para contribuir a paliar la emergencia humanitaria compleja que atraviesa el país. Sin embargo, apenas horas después del anuncio del sitio, se descubrió que éste estaba siendo objeto de un ataque de suplantación de identidad. Según ha documentado la organización venezolana VeSinFiltro, la autoría de este nuevo tipo de ataque puede vincularse directamente al gobierno de Nicolás Maduro. Para entender mejor cómo se llevó a cabo esta campaña vale la pena hablar de cómo funcionan algunas partes de la internet que usamos para navegar a este o cualquier otro sitio.

Consultas DNS: cómo hacemos humanamente recordable la ubicación de un servidor

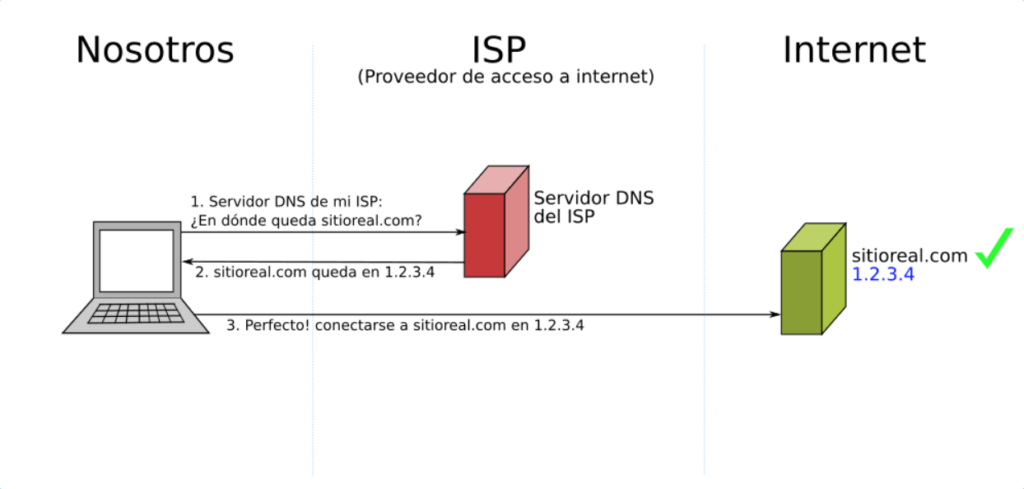

Cuando queremos acceder a un sitio web, generalmente recordamos un nombre como “derechosdigitales.org”, sin embargo, los servidores en internet se ubican de una forma más compleja: a través de direcciones IP que se reparten a lo largo de internet y son usadas para generar rutas eficientes que nos permitan llegar a servidores específicos en corto tiempo.

Cuando queremos consultar un sitio web específico tenemos que preguntarle a “alguien” cuál es la dirección IP de un sitio web particular para poder acceder. Este “alguien” es un servidor DNS que se encarga de recibir nombres de dominio (como derechosdigitales.org) y los transforma en las direcciones IP correspondientes (en este caso 92.243.9.206). Este proceso funciona así:

Normalmente, nuestros equipos usan como servidores DNS aquellos determinados por nuestro proveedor de servicio a Internet (ISP), que generalmente están bajo el control del mismo proveedor. Esto resulta en mayor rapidez de respuesta y una mejor experiencia de navegación. Lamentablemente, en algunos casos esto puede ser algo negativo, ya que cuando el control de estos servidores DNS está en manos de actores con intereses poco éticos o ilegales, esta tecnología puede ser usada de forma abusiva contra las personas que la utilizan.

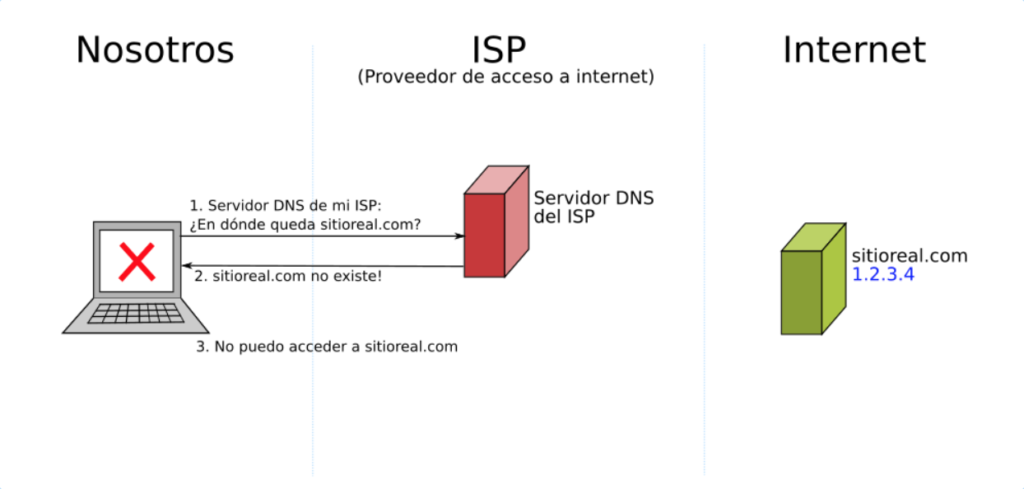

Bloqueos por envenenamiento de registros DNS

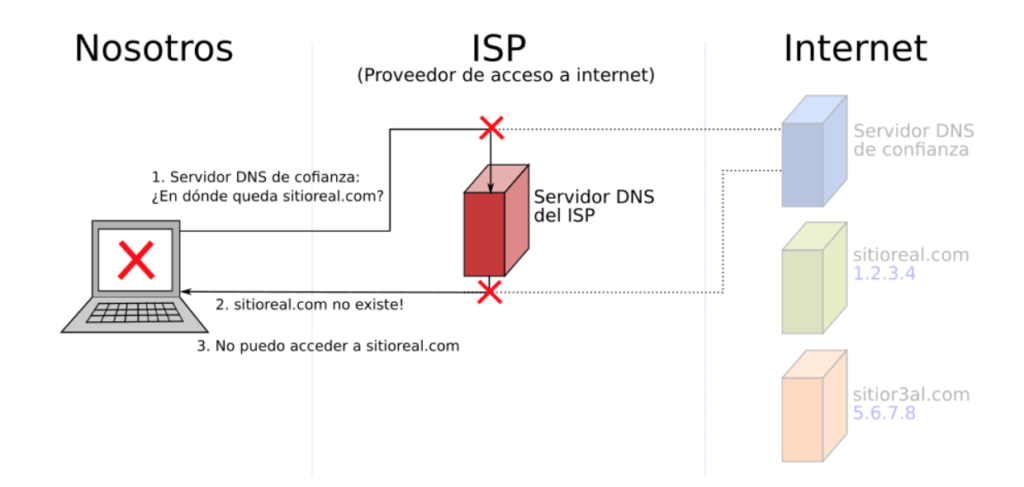

Cuando quien administra el servidor DNS no quiere que un usuario pueda acceder a un sitio bastará con configurar como respuesta a la pregunta “¿Cuál es la dirección IP de sitioreal.com?” Simplemente “No existe”:

Esta es la técnica que se ha usado en Venezuela desde hace varios años por parte de varios proveedores para bloquear sitios web.

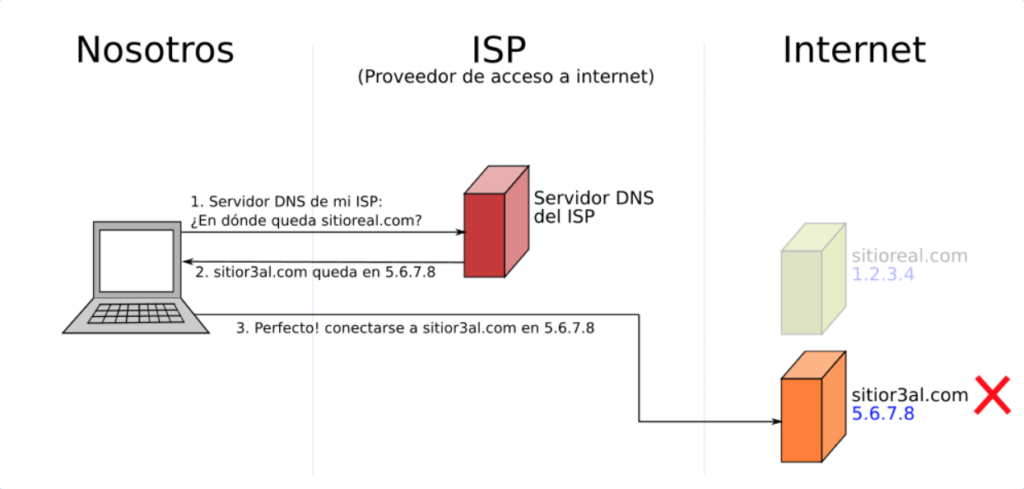

Redirecciones por envenenamiento de registros DNS

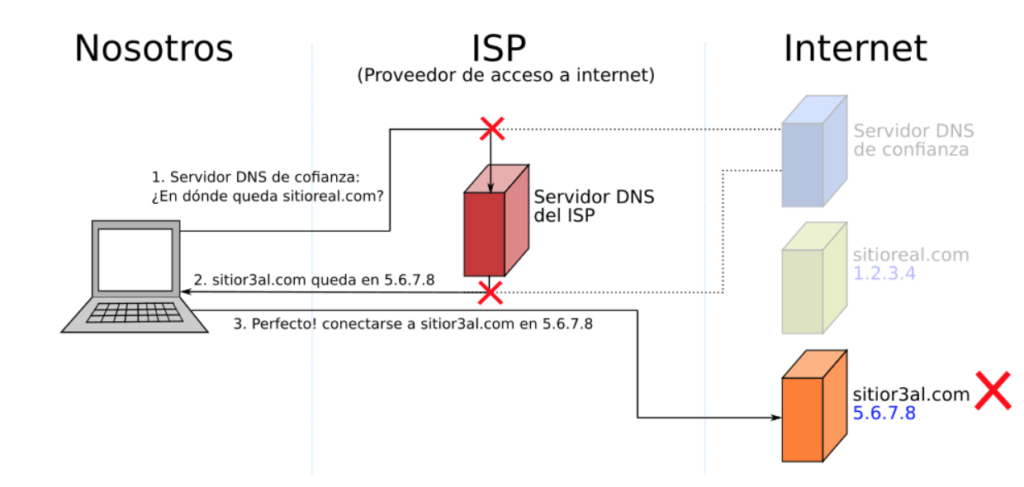

Pariendo del ejemplo anterior, en vez de decirle a los usuarios que un sitio no existe, también es posible responder de forma errónea que el sitio que buscan está en una dirección falsa. Esto permite ataques en donde se hacen sitios muy parecidos a los verdaderos, con el fin de engañar a los usuarios brindándoles información falsa o robando sus datos personales. Este tipo de ataque generalmente requiere complicidad entre quien administra el servidor DNS y quien administra el sitio falso.

Este tipo de ataque no se había documentado en Venezuela en el pasado; sin embargo, el día 12 de febrero se vio por primera vez la ejecución de este tipo de redirecciones en el ISP más grande del país, CANTV.

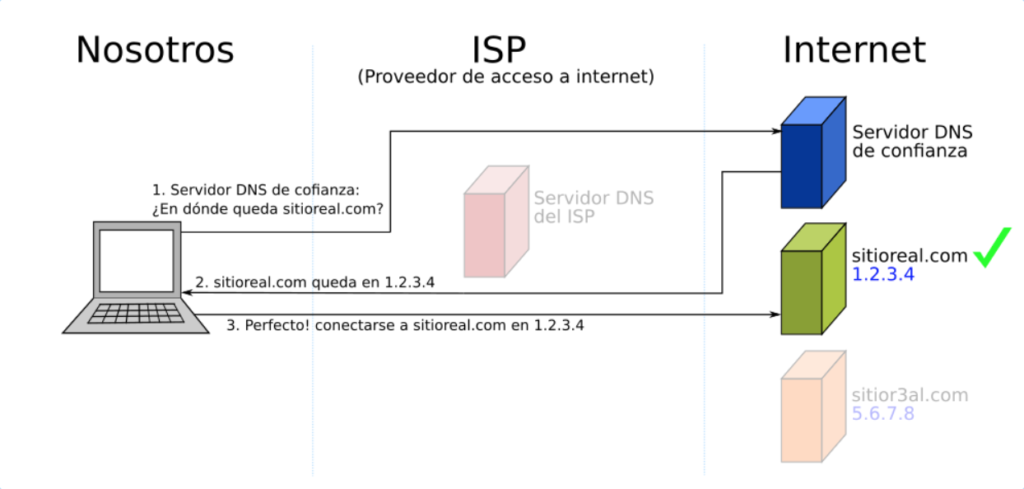

Uso de servidores DNS de confianza

Una de las medidas más recomendadas para sortear este tipo de ataques es el uso de servidores diferentes a los de nuestro proveedor para realizar las consultas DNS. Cuando un servidor DNS sea confiable, no debería haber problemas de bloqueos o redirecciones relacionadas al envenenamiento de registros DNS. Esta medida se ha recomendado ampliamente en el contexto venezolano y ha resultado exitosa en la mayoría de los casos, salvo en aquellos en los que se emplean técnicas diferentes a los bloqueos por manipulación de registros DNS. Algunos servidores conocidos son 8.8.8.8 y 8.8.4.4 de Google, 1.1.1.1 de Cloudflare y 208.67.222.222 de OpenDNS, entre otros.

Inyección de paquetes DNS: Llevando la manipulación técnica de información al siguiente nivel

Las consultas DNS viajan por defecto sin mayores protecciones por la red hasta el servidor DNS al cual se le pregunta por un sitio particular; por lo tanto, aun usando un servidor DNS de confianza diferente al de nuestro ISP para sortear ciertos tipos de bloqueo o redirecciones, es posible para el proveedor ver estas consultas DNS y saber a dónde queremos navegar realmente. El mayor problema con esto es que aún teniendo el equipamiento correcto se pueden interceptar estas solicitudes DNS y sustituirla por otras arbitrarias. Esta es una práctica deliberada que no se puede justificar a través de errores de configuración u otras causas fortuitas. Esta técnica puede servir tanto para bloquear como para redirigir, como se vio en los ejemplos anteriores.

¿Qué significa esto en el contexto venezolano?

Venezuela cuenta con una larga historia de persecución política a través de la captura de datos personales que data del año 2004, con la creación de la infame “Lista Tascón”: una base de datos que contenía la información personal de todos los ciudadanos que habían firmado solicitando un referendo revocatorio contra el entonces presidente Hugo Chávez. Esta lista fue utilizada para el amedrentamiento y la persecución de quienes en ese momento se oponían al gobierno, y aún hoy en día puede encontrarse -y adquirirse- en línea. Durante las décadas siguientes, el gobierno chavista continuó acumulando una enorme cantidad de datos personales, a través de los sistemas electorales, alimentarios y de salud pública, entre otros mecanismos, como el carnet de la patria.

En este contexto, el temor de los ciudadanos de que sus datos personales se encuentren en una nueva base de datos creada con fines de persecución política es hoy más legítimo que nunca. La administración de Nicolás Maduro, a través de CANTV y Conatel, las cuales están todavía bajo su control, está ejerciendo ataques de suplantación de identidad a activistas opositores de forma deliberada y con fines desconocidos. Si bien este ataque fue frenado por un grupo de activistas que se dieron a la tarea de detectar el ataque y reportarlo ante las organizaciones pertinentes como proveedores de hosting y navegadores web, los usuarios en Venezuela tendrán que adoptar medidas de seguridad más contundentes en función de proteger sus datos y su privacidad. Ya no basta con sólo cambiar los servidores DNS a otros de confianza, como se vio desde el mes de enero en donde se comenzaron a usar bloqueos mediante la interceptación de SNI, sino que se hace indispensable verificar elementos como la url y el certificado de seguridad al navegar en proveedores nacionales, incluso cuando se esté seguro de que se ingresó bien la dirección y que se está usando un servidor DNS de confianza.

Ante la sofisticación de las medidas de represión, censura, amedrentamiento y persecución que enfrentan las personas disidentes en Venezuela -y el daño que conllevan para el ejercicio democrático en un contexto tan delicado- es importante conocer las implicaciones de la tecnología que permitan hacer frente y sortear las estrategias de ataque que despliega el gobierno del país.

Venezuela y cooperación internacional

Venezuela y cooperación internacional Día Mundial de la Libertad de Prensa

Día Mundial de la Libertad de Prensa Ataques físicos y violencia digital

Ataques físicos y violencia digital